- Pin

- Tweet

controalele de securitate joacă un rol fundamental în modelarea acțiunilor pe care profesioniștii din domeniul securității cibernetice le iau pentru a proteja o organizație.

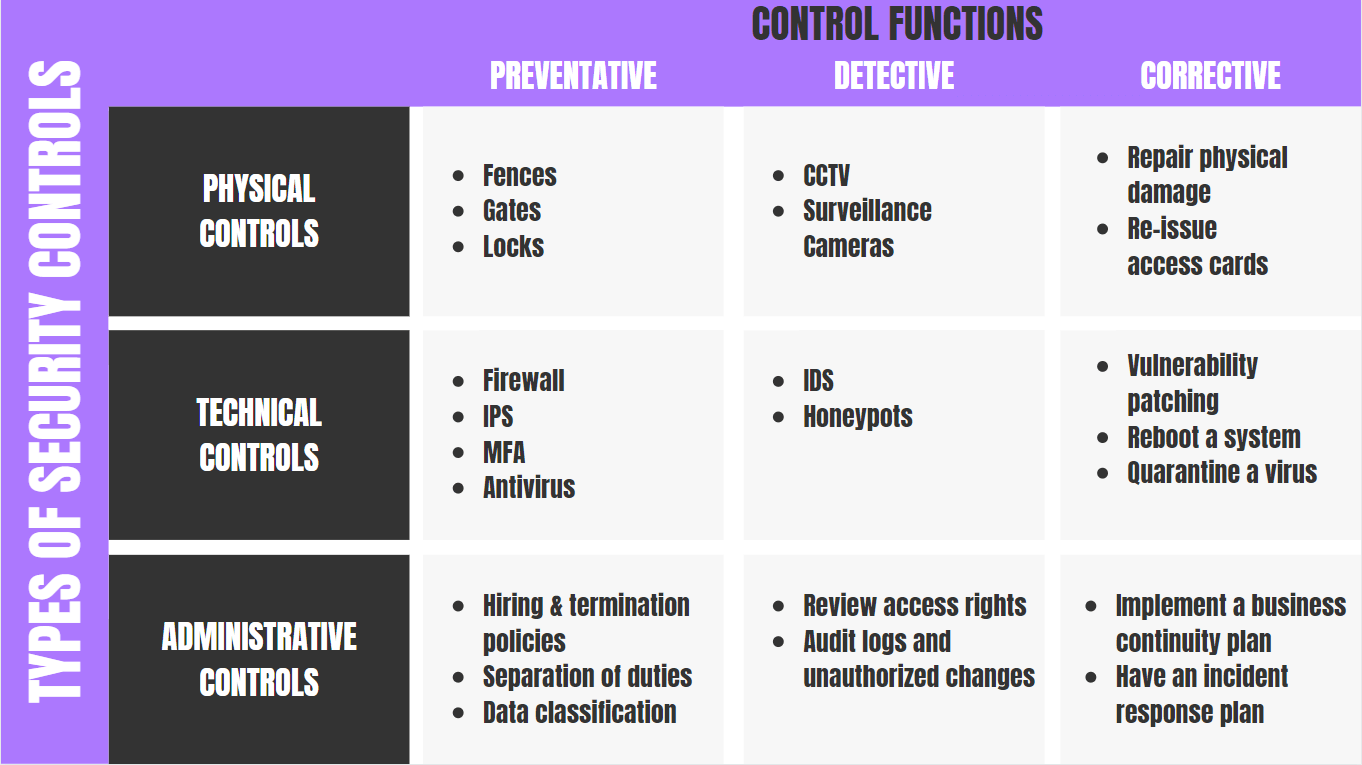

există trei tipuri principale de controale de securitate IT, inclusiv tehnice, administrative și fizice. Scopul principal pentru implementarea unui control de securitate poate fi preventiv, detectiv, corectiv, compensatoriu sau poate acționa ca un factor de descurajare. Controalele sunt, de asemenea, utilizate pentru a proteja oamenii, așa cum este cazul instruirii sau politicilor de conștientizare în domeniul ingineriei sociale.

lipsa controalelor de securitate pune în pericol confidențialitatea, integritatea și disponibilitatea informațiilor. Aceste riscuri se extind, de asemenea, la siguranța persoanelor și a bunurilor din cadrul unei organizații.

în acest articol, voi explica ce este un control de securitate și diferențele dintre fiecare tip. În continuare, voi discuta obiectivele pe care fiecare control este menit să le atingă cu exemple pe parcurs.

până la sfârșit, veți avea o mai bună înțelegere a controalelor de securitate de bază în securitatea cibernetică.

Citește mai mult: 10 Tendințe de securitate cibernetică pe care nu le poți ignora în 2021

navigare articol

- ce este un Control de securitate?

- care sunt obiectivele controalelor de securitate?

- înțelegerea elementelor de bază ale riscului& amenințări

- Controale tehnice

- controale Administrative

- controale fizice

- controale preventive

- controale Detective

- controale corective

- controale disuasive

- controale compensatoare

- efectuarea unei evaluări a controlului de securitate

ce este un control de securitate?

controalele de securitate sunt contramăsuri sau garanții utilizate pentru a reduce șansele ca o amenințare să exploateze o vulnerabilitate.

controalele de securitate sunt contramăsuri sau garanții utilizate pentru a reduce șansele ca o amenințare să exploateze o vulnerabilitate.

de exemplu, implementarea instruirii de conștientizare a securității la nivel de companie pentru a minimiza riscul unui atac de inginerie socială asupra rețelei, a oamenilor și a sistemelor informatice.

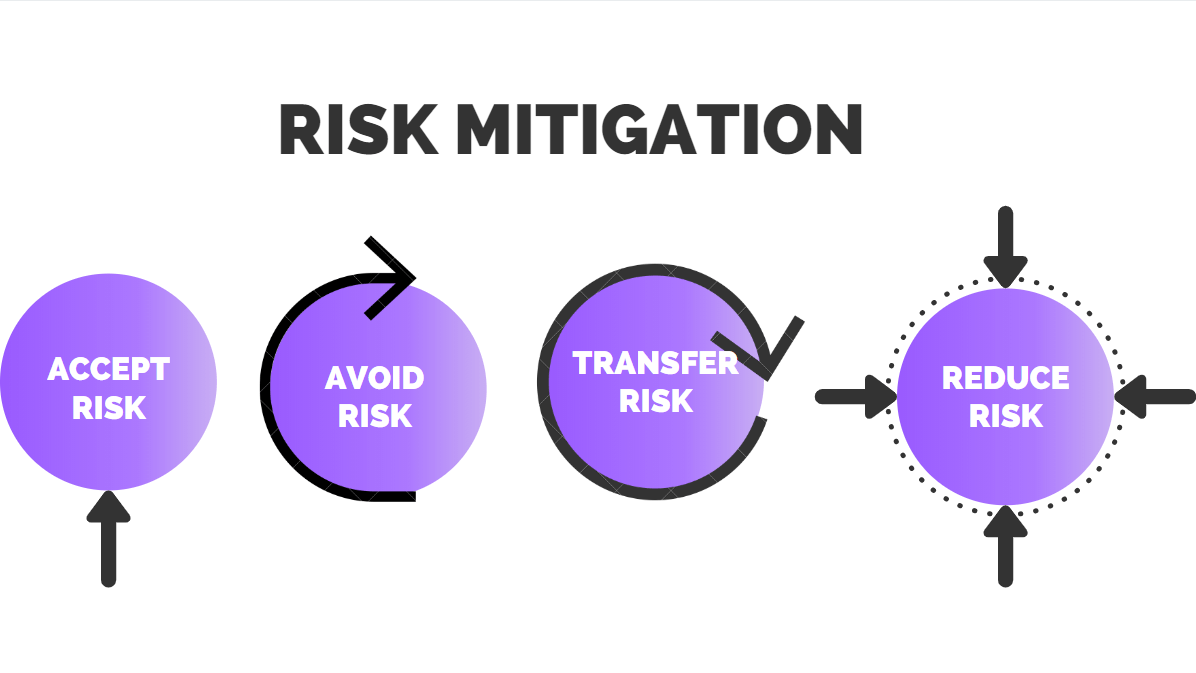

actul de reducere a riscului este, de asemenea, numit de atenuare a riscului.

în timp ce este aproape imposibil de prevenit toate amenințările, mitigation încearcă să reducă riscul prin reducerea șanselor ca o amenințare să exploateze o vulnerabilitate.

reducerea riscurilor se realizează prin implementarea diferitelor tipuri de controale de securitate în funcție de:

- scopul contramăsurii sau al protecției.

- nivelul la care riscul trebuie minimizat.

- severitatea daunelor pe care amenințarea le poate provoca.

care sunt obiectivele controalelor de securitate?

scopul general al implementării controalelor de securitate, așa cum am menționat anterior, este de a ajuta la reducerea riscurilor într-o organizație.

cu alte cuvinte, scopul principal al implementării controalelor de securitate este prevenirea sau reducerea impactului unui incident de securitate.implementarea efectivă a unui control de securitate se bazează pe clasificarea acestuia în raport cu incidentul de securitate.

tipurile de clasificări comune sunt enumerate mai jos, împreună cu descrierea lor corespunzătoare:

- controalele Preventive încearcă să prevină producerea unui incident.

- controalele detectivului încearcă să detecteze incidentele după ce au avut loc.

- controalele corective încearcă să inverseze impactul unui incident.

- controalele de descurajare încearcă să descurajeze indivizii să provoace un incident.

- controalele compensatoare sunt controale alternative utilizate atunci când un control primar nu este fezabil.

implementarea controalelor enumerate nu este o chestiune banală.

de exemplu, o organizație care acordă o prioritate ridicată reducerii riscului are de obicei un profil de risc, care ilustrează costul potențial al unui risc cu impact negativ și resursele umane necesare pentru implementarea controlului(controalelor).

Layering Security Controls

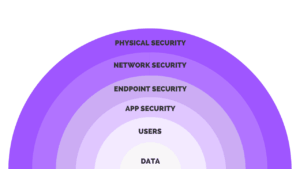

Layering este o abordare care combină mai multe controale de securitate pentru a dezvolta ceea ce se numește o strategie de apărare în profunzime.apărarea în profunzime este o strategie comună utilizată în securitatea cibernetică prin care sunt implementate mai multe straturi de controale.

combinând controalele în mai multe straturi de securitate, vă asigurați că, dacă un strat nu reușește să contracareze o amenințare, alte straturi vor ajuta la prevenirea unei breșe în sistemele dvs.

fiecare nivel de securitate funcționează pentru a contracara amenințările specifice, ceea ce necesită ca programele de securitate cibernetică să investească în mai multe tehnologii și procese pentru a preveni compromiterea sistemelor sau a persoanelor.

de exemplu, soluțiile de detectare și răspuns la punctele finale sunt excelente pentru a preveni virușii și programele malware să infecteze computerele și serverele.

cu toate acestea, detectarea punctelor finale nu este echipată pentru a înregistra și monitoriza traficul într-o rețea ca un Siem sau pentru a detecta și preveni un atac în timp real ca un IPS.

înțelegerea elementelor de bază ale riscurilor& amenințări

înainte de a ne arunca cu capul în tipurile de control, este important să înțelegem mai întâi riscurile cibernetice și amenințările pe care le ajută să le atenueze.

riscuri

riscurile în securitatea cibernetică sunt probabilitatea ca o amenințare să exploateze o vulnerabilitate care duce la o pierdere. Pierderile ar putea fi informații, financiare, daune reputației și chiar dăunează încrederii clienților.

amenințări

amenințările sunt orice eveniment cu potențialul de a compromite confidențialitatea, integritatea și disponibilitatea informațiilor (CIA).

amenințările provin din afara unei organizații și de oriunde din lume conectată la internet. Insideri, cum ar fi un angajat nemulțumit cu prea mult acces sau un insider rău intenționat reprezintă, de asemenea, o amenințare pentru companii.

notă, amenințările din interior nu sunt întotdeauna rău intenționate. De exemplu, un angajat care face clic pe un e-mail de phishing care instalează programe malware nu înseamnă că angajatul intenționează să provoace daune.în cele din urmă, amenințările pot lua și forma unui dezastru natural sau pot fi un risc provocat de om, cum ar fi o nouă variantă malware.

vulnerabilități

vulnerabilitățile sunt o slăbiciune sau un defect în software, hardware sau procese organizaționale, care, atunci când sunt compromise de o amenințare, pot duce la un incident de securitate.

incidente de securitate

incidentele de securitate sunt un eveniment care periclitează efectiv sau potențial confidențialitatea, integritatea sau disponibilitatea unui sistem informatic sau a informațiilor pe care sistemul le procesează, stochează sau transmite sau care constituie o încălcare sau o amenințare iminentă de încălcare a politicilor de securitate, a procedurilor de securitate sau a politicilor de utilizare acceptabile.acum, că avem o mai bună înțelegere a conceptelor de risc de bază, să explorăm modul în care sunt implementate controalele de securitate.

Controale tehnice de securitate

la nivelul cel mai de bază, controalele tehnice, cunoscute și sub numele de controale logice, utilizează tehnologia pentru a reduce vulnerabilitățile hardware și software. Instrumentele software automate sunt instalate și configurate pentru a proteja aceste active.

Exemple de controale tehnice includ:

- criptare

- Antivirus și software Anti-Malware

- firewall – uri

- informații de securitate și gestionarea evenimentelor (SIEM)

- sisteme de detectare a intruziunilor (IDS) și sisteme de prevenire a intruziunilor (IPS)

tipuri de Control tehnic și metode de implementare

mai jos sunt două exemple comune de tipuri de control tehnic:

- liste de control filtre care pot controla traficul de intrare sau de ieșire. ACL-urile sunt comune în routere sau firewall-uri, dar pot fi configurate și în orice dispozitiv care rulează în rețea, de la gazde, dispozitive de rețea și servere.

- reguli de configurare – coduri de instruire care ghidează execuția sistemului atunci când informațiile trec prin el. Furnizorii de echipamente de rețea au reguli de configurare proprietare care gestionează funcționarea obiectelor lor ACL.

controale Administrative de securitate

controalele Administrative de securitate se referă la politici, proceduri sau linii directoare care definesc personalul sau practicile de afaceri în conformitate cu obiectivele de securitate ale organizației.

multe organizații implementează astăzi un anumit tip de proces de onboarding pentru a vă prezenta companiei și a vă oferi un istoric al organizației.

în timpul procesului de onboarding, puteți fi instruit să revizuiți și să recunoașteți Politica de securitate a organizației.

recunoscând că ați citit politicile organizației ca un nou angajat, sunteți apoi responsabil să adere la politica corporativă a organizației.

pentru a pune în aplicare controalele administrative, sunt necesare controale suplimentare de securitate pentru monitorizarea și aplicarea continuă.

procesele care monitorizează și aplică controalele administrative sunt:

- controale de Management: controalele de securitate care se concentrează pe gestionarea riscurilor și gestionarea securității sistemelor informatice.

- controale operaționale: Controalele de securitate care sunt în primul rând puse în aplicare și executate de oameni (spre deosebire de sisteme).

de exemplu, o politică de securitate este un control de management, dar cerințele sale de securitate sunt implementate de oameni (controale operaționale) și sisteme (controale tehnice).

o organizație poate avea o politică de utilizare acceptabilă care specifică comportamentul utilizatorilor, inclusiv să nu viziteze site-uri web rău intenționate. Controlul de securitate pentru monitorizare și aplicare ar putea fi sub forma unui filtru de conținut web, care poate impune politica și jurnalul simultan.

remedierea unui atac de phishing este un alt exemplu care utilizează o combinație de controale de gestionare și operare.

controalele de securitate pentru a ajuta la contracararea phishingului, pe lângă controlul de gestionare a politicii de utilizare acceptabilă în sine, includ controale operaționale, cum ar fi instruirea utilizatorilor să nu cadă pentru escrocherii de phishing și controale tehnice care monitorizează e-mailurile și utilizarea site-ului web pentru semne de activitate de phishing.

controale de securitate fizică

controalele fizice sunt implementarea măsurilor de securitate într-o structură definită utilizată pentru a descuraja sau preveni accesul neautorizat la materiale sensibile.

Exemple de controale fizice sunt:

- camere de supraveghere cu circuit închis

- sisteme de alarmă de mișcare sau termică

- agenți de pază

- id-uri de imagine

- uși din oțel blocate și cu șuruburi moarte

- biometrie (include amprenta, vocea, fața, irisul, scrisul de mână și alte metode automate utilizate pentru recunoașterea persoanelor)

controale preventive

:

- întărire

- instruire de conștientizare a securității

- agenți de pază

- managementul schimbării

- Politica de dezactivare a contului

întărire

este procesul de reducere a expunerii la securitate și de strângere a controalelor de securitate.

Training de conștientizare a securității

procesul de a oferi educație formală în domeniul securității cibernetice forței dvs. de muncă cu privire la o varietate de amenințări la adresa securității informațiilor și politicile și procedurile companiei dvs. pentru abordarea acestora.

agenți de pază

o persoană angajată de o parte publică sau privată pentru a proteja activele unei organizații. Agenții de pază sunt poziționați frecvent ca prima linie de apărare pentru întreprinderi împotriva amenințărilor externe, intruziunilor și vulnerabilităților la proprietate și locuitorii săi.

managementul schimbării

metodele și manierele în care o companie descrie și implementează schimbarea atât în cadrul proceselor sale interne, cât și externe. Aceasta include pregătirea și sprijinirea angajaților, stabilirea pașilor necesari pentru schimbare și monitorizarea activităților pre și post – schimbare pentru a asigura implementarea cu succes.

Politica de dezactivare a contului

o politică care definește ce să facă cu conturile de acces ale utilizatorilor pentru angajații care pleacă voluntar, terminări imediate sau în concediu de absență.

controale Detective

Exemple de controale detective includ:

- monitorizarea Jurnalului

- SIEM

- analiza tendințelor

- audituri de securitate

- supraveghere Video

- detectarea mișcării

monitorizarea Jurnalului

monitorizarea jurnalului este o metodă de diagnosticare utilizată pentru a analiza evenimente în timp real sau date stocate pentru a asigura disponibilitatea aplicației și pentru a accesa impactul modificării stării performanței unei aplicații.

Siem

Security Information and Event Management (Siem) este un set de instrumente și servicii care oferă o imagine holistică a securității informațiilor unei organizații prin jurnalele operaționale din diferite sisteme.

analiza tendințelor

practica de colectare a informațiilor și încercarea de a identifica un model în informațiile colectate de la ieșirea jurnalului unei aplicații. Rezultatul analizei tendințelor este de obicei sub formă de grafic sau tabel.

Audit de securitate

o măsurare care se concentrează pe standardele, liniile directoare și procedurile de securitate cibernetică; precum și punerea în aplicare a acestor controale. Auditul de securitate este de obicei realizat de entități instruite de partea a 3-A sau de resurse interne în pregătirea unui audit extern.

supraveghere Video

un sistem capabil să capteze imagini și videoclipuri digitale care pot fi comprimate, stocate sau trimise prin rețele de comunicații pentru monitorizare la fața locului sau la distanță.

detectarea mișcării

un dispozitiv care utilizează un senzor pentru a detecta mișcarea din apropiere. Un astfel de dispozitiv este adesea integrat ca o componentă a unui sistem de supraveghere care efectuează automat o sarcină sau alertează un analist de monitorizare a mișcării detectate.

controale corective

Exemple de controale corective includ:

- IPS

- backup-uri și de recuperare a sistemului

IPS

o tehnologie de securitate de rețea care monitorizează traficul de rețea pentru a detecta anomalii în fluxul de trafic. Sistemele de securitate IPS interceptează traficul de rețea și pot preveni rapid activitatea rău intenționată prin căderea pachetelor sau resetarea conexiunilor.

backup-uri și recuperare de sistem

backup-uri și recuperare de sistem este procesul de creare și stocare a copiilor de date care pot fi utilizate pentru a proteja organizațiile împotriva pierderii de date.

controale de descurajare

controale de descurajare reduce probabilitatea unui atac deliberat și este, de obicei, sub forma unui obiect tangibil sau persoană.

exemplu de controale de descurajare includ:

- încuietori de cablu

- încuietori Hardware

- supraveghere Video& paznici

care este diferența dintre controalele preventive și Detective?

un control preventiv este conceput pentru a fi pus în aplicare înainte de un eveniment de amenințare și pentru a reduce și / sau a evita probabilitatea și impactul potențial al unui eveniment de amenințare reușit.

un control detectiv este conceput pentru a detecta erorile și a localiza atacurile împotriva sistemelor informatice care au avut deja loc.

analiza de rutină a ieșirii de control detectiv oferă intrare pentru a spori și mai mult controlul preventiv. Scopul analizei continue este de a preveni erorile și neregulile să apară în primul rând.

controale compensatoare

o metodă alternativă care este pusă în aplicare pentru a satisface cerința unei măsuri de securitate care nu poate fi pusă în aplicare cu ușurință din cauza financiară, a infrastructurii sau pur și simplu imposibil de implementat în prezent.

controlul compensator trebuie să îndeplinească următoarele criterii:

- să îndeplinească intenția cerinței inițiale de control

- să ofere un nivel similar de asigurare

exemplele de controale compensatoare includ:

- Time-based One Time-Password (TOTP) – o parolă temporară generată de un algoritm care folosește ora curentă a zilei ca unul dintre factorii de autentificare. Furnizarea unei noi angajări cu un TOTP până la livrarea completă a autentificării este un exemplu de control compensator.

- criptare-aplicații de securitate a bazelor de date, criptare e-mail și alte instrumente. O organizație nu poate cripta toate datele electronice într-o evaluare PCI. Pentru a compensa, pot utiliza alte instrumente existente pentru a implementa criptarea.

efectuarea unei evaluări de Control de securitate

o evaluare de Control de securitate este o componentă critică pentru a măsura starea și performanța controalelor de securitate ale unei organizații.

rețineți următoarea definiție a evaluării controlului de securitate:

testarea și / sau evaluarea controalelor de securitate de management, operaționale și tehnice într-un sistem informatic pentru a determina măsura în care controalele sunt implementate corect, funcționând conform destinației și producând rezultatul dorit în ceea ce privește îndeplinirea cerințelor de securitate pentru sistem.

testarea controalelor de securitate este o componentă critică a guvernanței generale a sistemului de Management al securității informațiilor al unei organizații.

în funcție de tipul organizației, cerințele de reglementare impun evaluări consecvente și continue, în timp ce organizațiile non-publice nu sunt ținute la cerințele de reglementare.

astăzi, nu este doar cea mai bună practică de a monitoriza controalele de securitate, ci o cerință necesară pentru a menține sistemele sigure și libere de practica țintă a hackerilor, căutând să pătrundă în orice rețea care are o securitate slabă la perimetru și intern.

evaluări comune de securitate

exemplele de evaluări de securitate includ:

- evaluarea riscurilor

- evaluarea vulnerabilității

- testarea penetrării

evaluări ale riscurilor

o evaluare a riscurilor implică mai multe etape și constituie coloana vertebrală a planului dvs. general de gestionare a riscurilor.

evaluările riscurilor sunt importante deoarece sunt utilizate pentru a identifica activele sau zonele care prezintă cel mai mare risc, vulnerabilitate sau expunere la întreprindere. Apoi identifică riscurile care ar putea afecta aceste active.

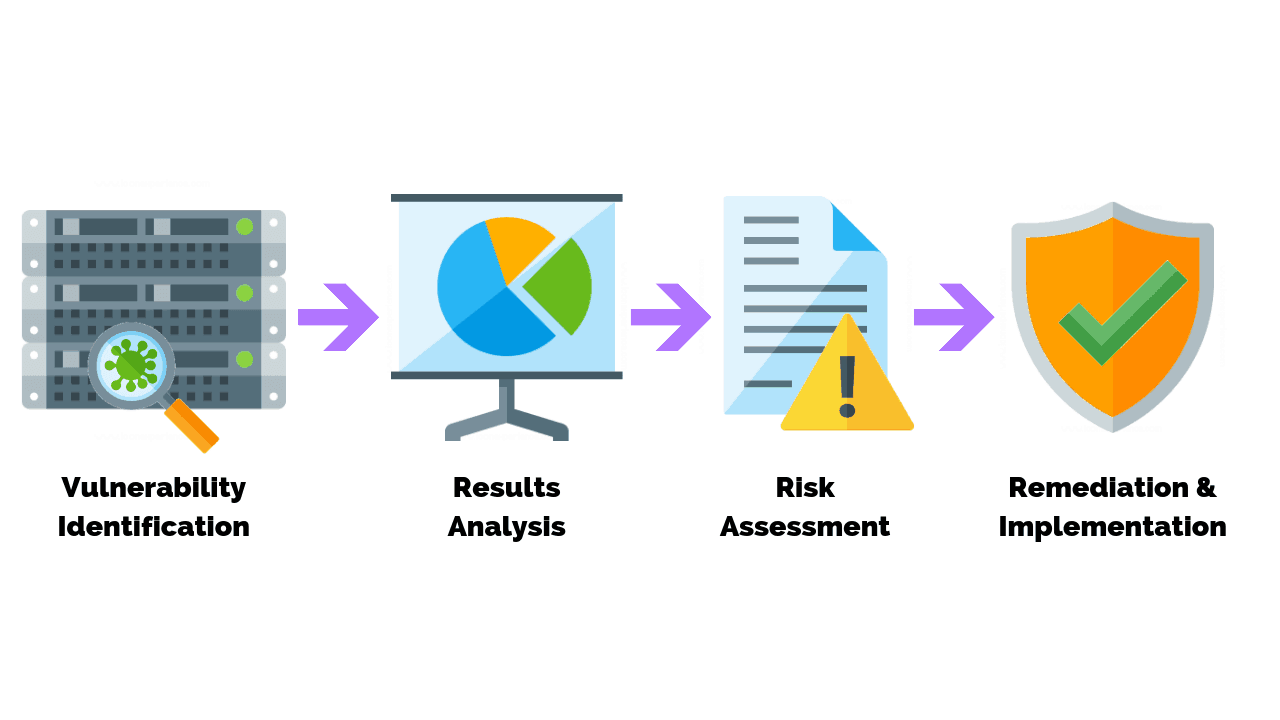

evaluări ale Vulnerabilității

o evaluare a vulnerabilității se referă la procesul de identificare a riscurilor și vulnerabilităților din rețelele de calculatoare, sisteme, hardware, aplicații și alte părți ale ecosistemului IT.

evaluările vulnerabilității sunt o componentă critică a ciclului de viață al gestionării vulnerabilității și al gestionării riscurilor IT, ajutând la protejarea sistemelor și a datelor împotriva accesului neautorizat și a încălcărilor datelor.

evaluările vulnerabilității utilizează de obicei instrumente precum scanerele de vulnerabilitate pentru a identifica amenințările și defectele din infrastructura IT a unei organizații care reprezintă potențiale vulnerabilități sau expuneri la risc.

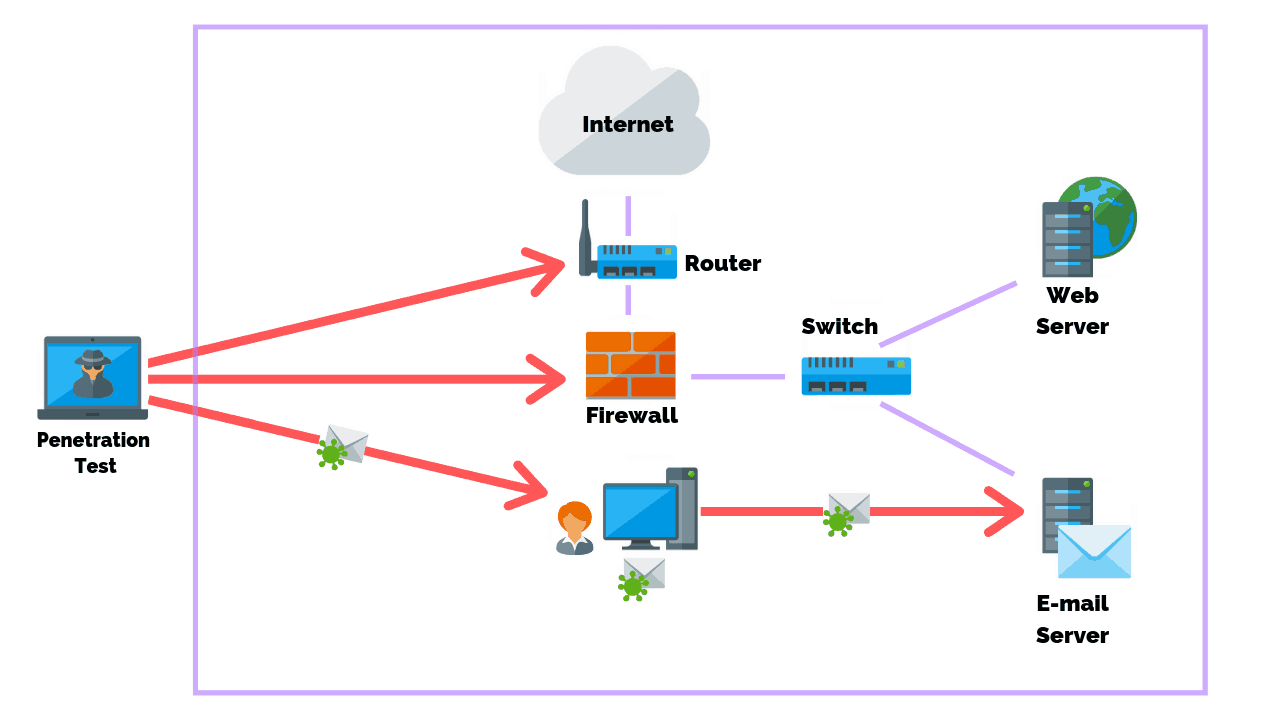

testarea penetrării

testarea penetrării este o metodă de testare a unei aplicații web, a unei rețele sau a unui sistem informatic pentru a identifica vulnerabilitățile de securitate care ar putea fi exploatate.obiectivul principal al securității în ansamblu este de a împiedica părțile neautorizate să acceseze, să schimbe sau să exploateze o rețea sau un sistem. Acesta își propune să facă ceea ce ar face un actor rău.principalul motiv pentru care testele de penetrare sunt cruciale pentru securitatea unei organizații este că ajută personalul să învețe cum să gestioneze orice tip de spargere de la o entitate rău intenționată.

testele Pen servesc ca o modalitate de a examina dacă politicile de securitate ale unei organizații sunt cu adevărat eficiente. Ele servesc ca un tip de exercițiu de incendiu pentru organizații.testele de penetrare pot oferi, de asemenea, soluții care vor ajuta organizațiile nu numai să prevină și să detecteze atacatorii, ci și să expulzeze un astfel de intrus din sistemul lor într-un mod eficient.

concluzie

în acest articol, am examinat cele trei controale de securitate de bază – tehnice, administrative și fizice.

o revizuire a diferitelor subcontroale critice a fost, de asemenea, revizuită – descurajatoare, corectivă și compensatoare.deși este important ca profesioniștii din domeniul securității să înțeleagă definiția controalelor, ei trebuie să recunoască, de asemenea, că scopul final al implementării controalelor este de a consolida apărarea organizației lor pentru a reduce riscul.

securitatea informațiilor trebuie tratată ca un program care necesită monitorizare continuă pentru a-și apăra și proteja cele mai valoroase active.

rămâneți vigilenți prin încorporarea controalelor enumerate în acest articol și veți fi pregătiți să sprijiniți și să contribuiți la succesul programului de gestionare a riscurilor al organizației dvs.