- Pin

- Tweet

Les contrôles de sécurité jouent un rôle fondamental dans la définition des actions que les professionnels de la cybersécurité prennent pour protéger une organisation.

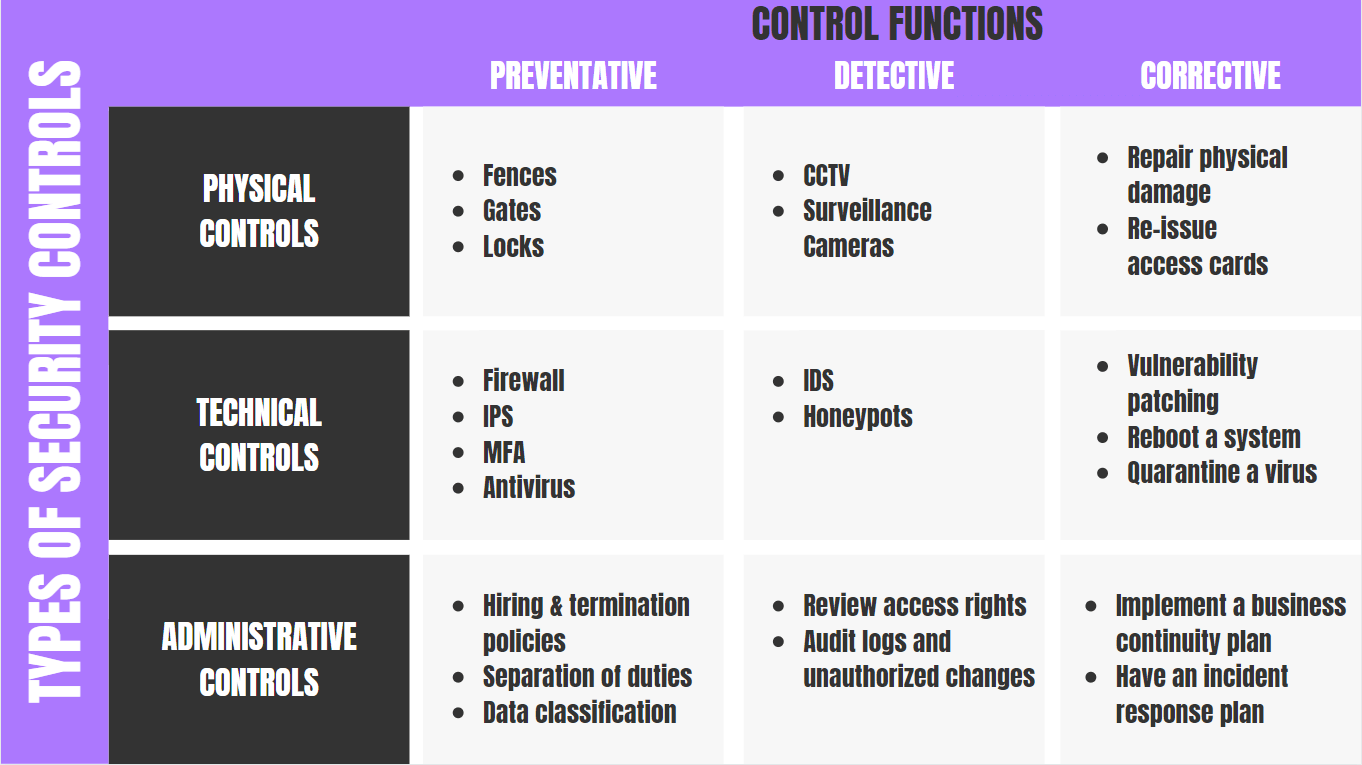

Il existe trois principaux types de contrôles de sécurité informatique : techniques, administratifs et physiques. L’objectif principal de la mise en œuvre d’un contrôle de sécurité peut être préventif, détective, correctif, compensatoire ou dissuasif. Les contrôles sont également utilisés pour protéger les personnes, comme c’est le cas avec la formation ou les politiques de sensibilisation à l’ingénierie sociale.

L’absence de contrôles de sécurité met en danger la confidentialité, l’intégrité et la disponibilité des informations. Ces risques s’étendent également à la sécurité des personnes et des actifs au sein d’une organisation.

Dans cet article, je vais vous expliquer ce qu’est un contrôle de sécurité et les différences entre chaque type. Ensuite, je discuterai des objectifs que chaque contrôle est censé atteindre avec des exemples en cours de route.

À la fin, vous aurez une meilleure compréhension des contrôles de sécurité de base en cybersécurité.

En Savoir Plus : 10 Tendances En Matière De Cybersécurité Que Vous Ne Pouvez Pas Ignorer En 2021

Navigation De L’Article

- Qu’Est-Ce Qu’Un Contrôle De Sécurité?

- Quels Sont Les Objectifs Des Contrôles De Sécurité ?

- Comprendre Les Bases Du Risque &Menaces

- Contrôles Techniques

- Contrôles Administratifs

- Contrôles Physiques

- Contrôles Préventifs

- Contrôles De Détection

- Contrôles Correctifs

- Contrôles Dissuasifs

- Contrôles Compensateurs

- Effectuer Une Évaluation Du Contrôle De Sécurité

>

Qu’Est-Ce Qu’Un Contrôle De Sécurité ?

Les contrôles de sécurité sont des contre-mesures ou des garanties utilisées pour réduire les chances qu’une menace exploite une vulnérabilité.

Les contrôles de sécurité sont des contre-mesures ou des garanties utilisées pour réduire les chances qu’une menace exploite une vulnérabilité.

Par exemple, mettre en œuvre une formation de sensibilisation à la sécurité à l’échelle de l’entreprise pour minimiser le risque d’une attaque d’ingénierie sociale sur votre réseau, vos personnes et vos systèmes d’information.

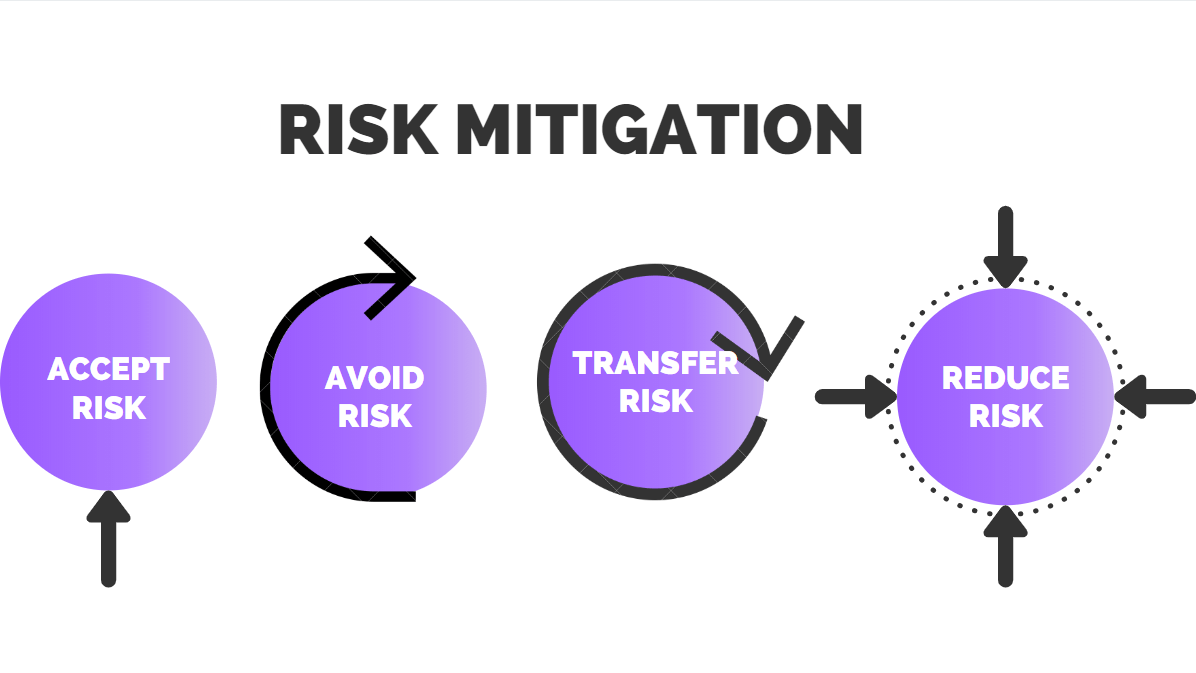

L’acte de réduire les risques est également appelé atténuation des risques.

Bien qu’il soit presque impossible de prévenir toutes les menaces, l’atténuation vise à réduire le risque en réduisant les chances qu’une menace exploite une vulnérabilité.

L’atténuation des risques est obtenue en mettant en œuvre différents types de contrôles de sécurité en fonction de:

- L’objectif de la contre-mesure ou de la sauvegarde.

- Le niveau auquel le risque doit être minimisé.

- La gravité des dommages que la menace peut infliger.

Quels Sont Les Objectifs Des Contrôles De Sécurité?

L’objectif général de la mise en œuvre des contrôles de sécurité comme mentionné précédemment est d’aider à réduire les risques dans une organisation.

En d’autres termes, l’objectif principal de la mise en œuvre des contrôles de sécurité est de prévenir ou de réduire l’impact d’un incident de sécurité.

La mise en œuvre efficace d’un contrôle de sécurité repose sur sa classification par rapport à l’incident de sécurité.

Les types de classifications courants sont énumérés ci-dessous avec leur description correspondante :

- Les contrôles préventifs tentent d’empêcher qu’un incident ne se produise.

- Les contrôles de détection tentent de détecter les incidents après qu’ils se sont produits.

- Les contrôles correctifs tentent d’inverser l’impact d’un incident.

- Les contrôles dissuasifs tentent de décourager les individus de causer un incident.

- Les contrôles de compensation sont des contrôles alternatifs utilisés lorsqu’un contrôle primaire n’est pas réalisable.

La mise en œuvre des contrôles listés n’est pas une mince affaire.

Par exemple, une organisation qui accorde une grande priorité à la réduction des risques a généralement un profil de risque qui illustre le coût potentiel d’un risque ayant un impact négatif et les ressources humaines nécessaires à la mise en œuvre du ou des contrôles.

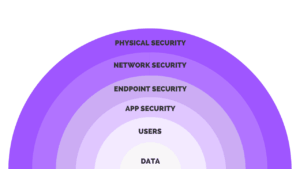

Contrôles de sécurité par superposition

La superposition est une approche qui combine plusieurs contrôles de sécurité pour développer ce qu’on appelle une stratégie de défense en profondeur.

La défense en profondeur est une stratégie courante utilisée en cybersécurité par laquelle plusieurs couches de contrôles sont mises en œuvre.

En combinant les contrôles en plusieurs couches de sécurité, vous vous assurez que si une couche ne parvient pas à contrer une menace, les autres couches aideront à prévenir une violation de vos systèmes.

Chaque couche de sécurité fonctionne pour contrer des menaces spécifiques, ce qui nécessite que les programmes de cybersécurité investissent dans de multiples technologies et processus pour empêcher les systèmes ou les personnes d’être compromis.

Par exemple, les solutions de détection et de réponse des points de terminaison sont excellentes pour empêcher les virus et les logiciels malveillants d’infecter les ordinateurs et les serveurs.

Cependant, endpoint detection n’est pas équipé pour enregistrer et surveiller le trafic sur un réseau comme un SIEM, ni pour détecter et prévenir une attaque en temps réel comme un IPS.

Comprendre les bases des risques &Menaces

Avant de nous plonger dans les types de contrôle, il est important de comprendre d’abord les cyberrisques et les menaces qu’ils aident à atténuer.

Risques

Les risques en cybersécurité sont la probabilité qu’une menace exploite une vulnérabilité entraînant une perte. Les pertes peuvent être informationnelles, financières, porter atteinte à la réputation et même nuire à la confiance des clients.

Menaces

Les menaces sont tout événement susceptible de compromettre la confidentialité, l’intégrité et la disponibilité (CIA) de l’information.

Les menaces proviennent de l’extérieur d’une organisation et de n’importe où dans le monde connecté à Internet. Des initiés tels qu’un employé mécontent avec trop d’accès ou un initié malveillant constituent également une menace pour les entreprises.

Notez que les menaces internes ne sont pas toujours malveillantes. Par exemple, un employé qui clique sur un e-mail de phishing qui installe un logiciel malveillant ne signifie pas qu’il a l’intention de causer un préjudice.

Enfin, les menaces peuvent également prendre la forme d’une catastrophe naturelle ou d’un risque d’origine humaine tel qu’une nouvelle variante de logiciel malveillant.

Vulnérabilités

Les vulnérabilités sont une faiblesse ou une faille dans les processus logiciels, matériels ou organisationnels qui, lorsqu’ils sont compromis par une menace, peuvent entraîner un incident de sécurité.

Incidents de sécurité

Les incidents de sécurité sont un événement qui compromet réellement ou potentiellement la confidentialité, l’intégrité ou la disponibilité d’un système d’information ou des informations que le système traite, stocke ou transmet ou qui constitue une violation ou une menace imminente de violation des politiques de sécurité, des procédures de sécurité ou des politiques d’utilisation acceptable.

Maintenant que nous avons une meilleure compréhension des concepts de risque de base, explorons comment les contrôles de sécurité sont mis en œuvre.

Contrôles de sécurité techniques

Au niveau le plus élémentaire, les contrôles techniques, également appelés contrôles logiques, utilisent la technologie pour réduire les vulnérabilités matérielles et logicielles. Des outils logiciels automatisés sont installés et configurés pour protéger ces actifs.

Voici des exemples de contrôles techniques ::

- Cryptage

- Logiciels Antivirus Et Anti-Malware

- Pare–Feu

- Gestion des Informations Et Des Événements de Sécurité (SIEM)

- Systèmes de Détection d’Intrusion (IDS) et Systèmes de Prévention d’Intrusion (IPS)

Types de Contrôle Technique Et Méthodes de Mise en œuvre

Voici deux exemples courants de types de contrôle technique :

- Listes de contrôle d’accès (ACL) – Trafic réseau filtres qui peuvent contrôler le trafic entrant ou sortant. Les ACL sont courantes dans les routeurs ou les pare-feu, mais elles peuvent également être configurées sur n’importe quel périphérique qui s’exécute sur le réseau, à partir d’hôtes, de périphériques réseau et de serveurs.

- Règles de configuration – Codes d’instruction qui guident l’exécution du système lorsque des informations le traversent. Les fournisseurs d’équipements réseau disposent de règles de configuration propriétaires qui gèrent le fonctionnement de leurs objets ACL.

Contrôles de sécurité administratifs

Les contrôles de sécurité administratifs font référence aux politiques, procédures ou lignes directrices qui définissent les pratiques du personnel ou des activités conformément aux objectifs de sécurité de l’organisation.

Aujourd’hui, de nombreuses organisations mettent en œuvre un certain type de processus d’intégration pour vous présenter l’entreprise et vous fournir un historique de l’organisation.

Pendant le processus d’intégration, il peut vous être demandé d’examiner et de reconnaître la politique de sécurité de l’organisation.

En reconnaissant que vous avez lu les politiques de l’organisation en tant que nouvel employé, vous êtes alors responsable de respecter la politique d’entreprise de l’organisation.

Afin de mettre en œuvre les contrôles administratifs, des contrôles de sécurité supplémentaires sont nécessaires pour une surveillance et une application continues.

Les processus de suivi et d’application des contrôles administratifs sont les suivants:

- Contrôles de gestion: Les contrôles de sécurité axés sur la gestion des risques et la gestion de la sécurité des systèmes d’information.

- Contrôles opérationnels: Les contrôles de sécurité qui sont principalement mis en œuvre et exécutés par des personnes (par opposition aux systèmes).

Par exemple, une politique de sécurité est un contrôle de gestion, mais ses exigences de sécurité sont mises en œuvre par des personnes (contrôles opérationnels) et des systèmes (contrôles techniques).

Une organisation peut avoir une politique d’utilisation acceptable qui spécifie la conduite des utilisateurs, y compris la non-visite de sites Web malveillants. Le contrôle de sécurité à surveiller et à appliquer peut prendre la forme d’un filtre de contenu Web, qui peut appliquer la stratégie et enregistrer simultanément.

La correction d’une attaque de phishing est un autre exemple qui utilise une combinaison de contrôles de gestion et d’exploitation.

Les contrôles de sécurité visant à contrecarrer l’hameçonnage, outre le contrôle de gestion de la politique d’utilisation acceptable elle-même, comprennent des contrôles opérationnels, tels que la formation des utilisateurs à ne pas tomber dans les escroqueries par hameçonnage, et des contrôles techniques qui surveillent les e-mails et l’utilisation du site Web pour détecter les signes d’activité d’hameçonnage.

Contrôles de sécurité physiques

Les contrôles physiques sont la mise en œuvre de mesures de sécurité dans une structure définie utilisée pour dissuader ou empêcher l’accès non autorisé à du matériel sensible.

Des exemples de contrôles physiques sont:

- Caméras de surveillance en circuit fermé

- Systèmes d’alarme de mouvement ou thermique

- Gardes de sécurité

- Id d’image

- Portes en acier verrouillées et boulonnées à mort

- Biométrie (comprend les empreintes digitales, la voix, le visage, l’iris, l’écriture manuscrite et d’autres méthodes automatisées utilisées pour reconnaître les individus)

Contrôles préventifs

Des exemples de contrôles préventifs incluent:

- Durcissement

- Formation à la sensibilisation à la sécurité

- Agents de sécurité

- Gestion du changement

- Politique de désactivation des comptes

Le durcissement

Consiste à réduire l’exposition à la sécurité et à renforcer les contrôles de sécurité.

Formation de sensibilisation à la sécurité

Le processus de formation formelle en cybersécurité de votre personnel sur diverses menaces à la sécurité de l’information et les politiques et procédures de votre entreprise pour y faire face.

Agents de sécurité

Personne employée par une partie publique ou privée pour protéger les actifs d’une organisation. Les agents de sécurité sont souvent positionnés comme la première ligne de défense des entreprises contre les menaces externes, les intrusions et les vulnérabilités de la propriété et de ses habitants.

Gestion du changement

Les méthodes et les manières dont une entreprise décrit et met en œuvre le changement dans ses processus internes et externes. Cela comprend la préparation et le soutien des employés, l’établissement des étapes nécessaires au changement et le suivi des activités avant et après le changement pour assurer une mise en œuvre réussie.

Politique de désactivation des comptes

Une politique qui définit ce qu’il faut faire avec les comptes d’accès des utilisateurs pour les employés qui partent volontairement, cessent immédiatement ou en congé.

Contrôles de détection

Des exemples de contrôles de détection incluent:

- Surveillance des journaux

- SIEM

- Analyse des tendances

- Audits de sécurité

- Surveillance vidéo

- Détection de mouvement

Surveillance des journaux

La surveillance des journaux est une méthode de diagnostic utilisée pour analyser des événements en temps réel ou des données stockées afin de garantir la disponibilité des applications et d’accéder à l’impact du changement d’état des performances d’une application.

SIEM

La gestion de l’information et des événements de sécurité (SIEM) est un ensemble d’outils et de services offrant une vue globale de la sécurité de l’information d’une organisation par des journaux opérationnels de divers systèmes.

Analyse des tendances

Pratique consistant à collecter des informations et à tenter d’identifier un modèle dans les informations recueillies à partir de la sortie du journal d’une application. Le résultat de l’analyse des tendances est généralement sous forme de graphique ou de tableau.

Audit de sécurité

Une mesure axée sur les normes, les directives et les procédures de cybersécurité; ainsi que la mise en œuvre de ces contrôles. L’audit de sécurité est généralement effectué par des entités tierces formées ou par des ressources internes en préparation d’un audit externe.

Vidéosurveillance

Un système capable de capturer des images et des vidéos numériques qui peuvent être compressées, stockées ou envoyées sur des réseaux de communication pour une surveillance sur site ou à distance.

Détection de mouvement

Un dispositif qui utilise un capteur pour détecter le mouvement à proximité. Un tel dispositif est souvent intégré en tant que composant d’un système de surveillance qui effectue automatiquement une tâche ou alerte un analyste de surveillance du mouvement détecté.

Contrôles correctifs

Des exemples de contrôles correctifs incluent :

- IPS

- Sauvegardes et récupération du système

IPS

Une technologie de sécurité réseau qui surveille le trafic réseau pour détecter les anomalies dans le flux de trafic. Les systèmes de sécurité IPS interceptent le trafic réseau et peuvent rapidement empêcher les activités malveillantes en supprimant des paquets ou en réinitialisant les connexions.

Sauvegardes et récupération du système

Les sauvegardes et la récupération du système sont le processus de création et de stockage de copies de données qui peuvent être utilisées pour protéger les organisations contre la perte de données.

Contrôles dissuasifs

Les contrôles dissuasifs réduisent la probabilité d’une attaque délibérée et se présentent généralement sous la forme d’un objet ou d’une personne tangible.

Exemple de contrôles dissuasifs:

- Serrures de câble

- Serrures Matérielles

- Vidéosurveillance&Gardes

Quelle Est La Différence Entre Les Contrôles Préventifs Et Les Contrôles De Détection?

Un contrôle préventif est conçu pour être mis en œuvre avant un événement de menace et réduire et / ou éviter la probabilité et l’impact potentiel d’un événement de menace réussi.

Un contrôle de détection est conçu pour détecter les erreurs et localiser les attaques contre les systèmes d’information qui se sont déjà produites.

L’analyse de routine de la sortie de contrôle de détection fournit une entrée pour améliorer encore le contrôle préventif. L’objectif de l’analyse continue est d’empêcher les erreurs et les irrégularités de se produire en premier lieu.

Contrôles compensatoires

Une méthode alternative mise en place pour satisfaire à l’exigence d’une mesure de sécurité qui ne peut pas être facilement mise en œuvre en raison de problèmes financiers, d’infrastructures ou simplement peu pratique à mettre en œuvre à l’heure actuelle.

Le contrôle de compensation doit répondre aux critères suivants :

- Satisfaire à l’intention de l’exigence de contrôle d’origine

- Fournir un niveau d’assurance similaire

Voici des exemples de contrôles de compensation ::

- Mot de passe à usage unique basé sur le temps (TOTP) – Un code d’accès temporaire généré par un algorithme qui utilise l’heure actuelle de la journée comme l’un de ses facteurs d’authentification. Fournir à un nouvel employé un TOTP jusqu’à ce que l’authentification soit entièrement livrée est un exemple de contrôle compensateur.

- Cryptage – Applications de sécurité de base de données, cryptage de courrier électronique et autres outils. Une organisation ne peut pas chiffrer toutes les données électroniques dans une évaluation PCI. Pour compenser, ils peuvent utiliser d’autres outils existants pour implémenter le chiffrement.

Effectuer une Évaluation du Contrôle de sécurité

Une Évaluation du Contrôle de sécurité est un élément essentiel pour mesurer l’état et la performance des contrôles de sécurité d’une organisation.

Notez la définition suivante de l’Évaluation des contrôles de sécurité:

La mise à l’essai et/ ou l’évaluation des contrôles de sécurité de gestion, opérationnels et techniques dans un système d’information afin de déterminer dans quelle mesure les contrôles sont mis en œuvre correctement, fonctionnent comme prévu et produisent le résultat souhaité en ce qui concerne le respect des exigences de sécurité du système.

Le test des contrôles de sécurité est un élément essentiel de la gouvernance globale du système de Gestion de la Sécurité de l’information d’une organisation.

Selon le type d’organisation, les exigences réglementaires exigent des évaluations cohérentes et continues, alors que les organisations non publiques ne sont pas tenues aux exigences réglementaires.

Aujourd’hui, il n’est pas seulement une bonne pratique de surveiller les contrôles de sécurité, mais une exigence nécessaire pour sécuriser les systèmes et éviter les pratiques ciblées des pirates, cherchant à pénétrer tout réseau présentant une faible sécurité au périmètre et en interne.

Évaluations de sécurité communes

Des exemples d’évaluations de sécurité comprennent :

- Évaluation des risques

- Évaluation de la vulnérabilité

- Tests de pénétration

Évaluations des risques

Une évaluation des risques comporte de nombreuses étapes et constitue l’épine dorsale de votre plan global de gestion des risques.

Les évaluations des risques sont importantes car elles sont utilisées pour identifier les actifs ou les zones qui présentent le risque, la vulnérabilité ou l’exposition le plus élevé pour l’entreprise. Il identifie ensuite les risques qui pourraient affecter ces actifs.

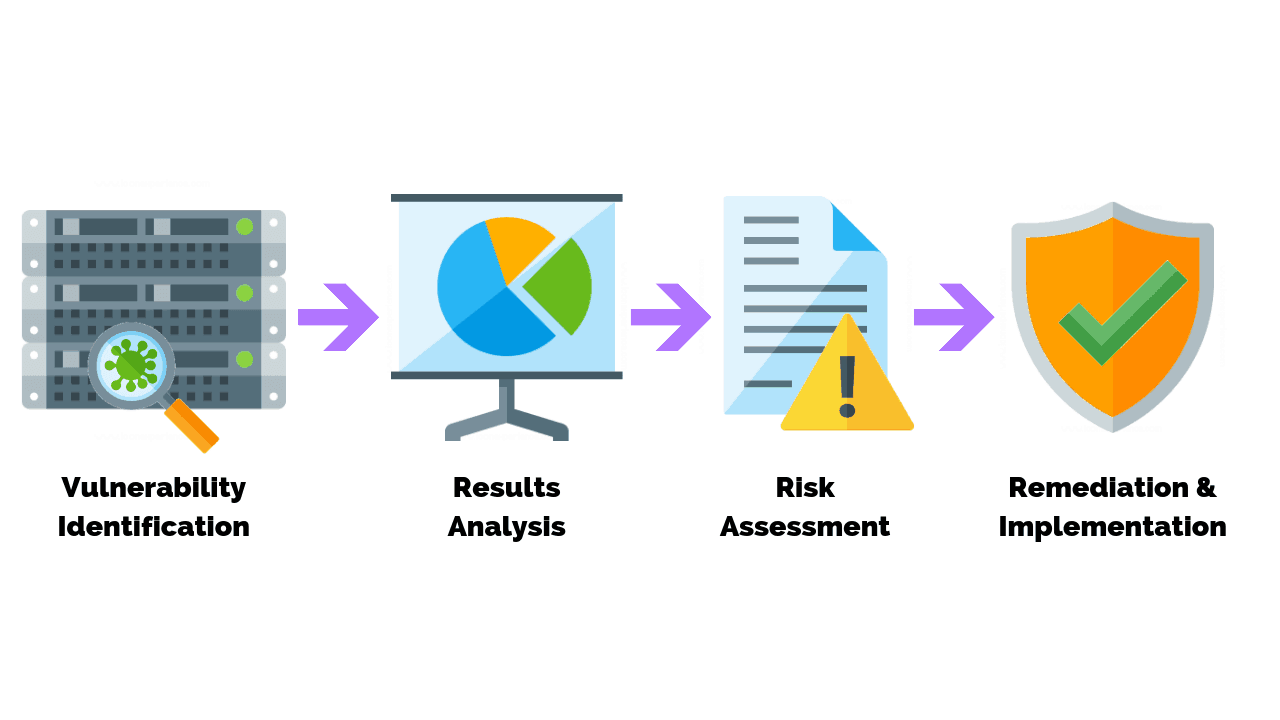

Évaluations de la vulnérabilité

Une évaluation de la vulnérabilité fait référence au processus d’identification des risques et des vulnérabilités dans les réseaux informatiques, les systèmes, le matériel, les applications et d’autres parties de l’écosystème informatique.

Les évaluations des vulnérabilités sont un élément essentiel du cycle de vie de la gestion des vulnérabilités et de la gestion des risques informatiques, car elles aident à protéger les systèmes et les données contre les accès non autorisés et les violations de données.

Les évaluations de vulnérabilités utilisent généralement des outils tels que des scanners de vulnérabilités pour identifier les menaces et les failles au sein de l’infrastructure informatique d’une organisation qui représentent des vulnérabilités potentielles ou des expositions à des risques.

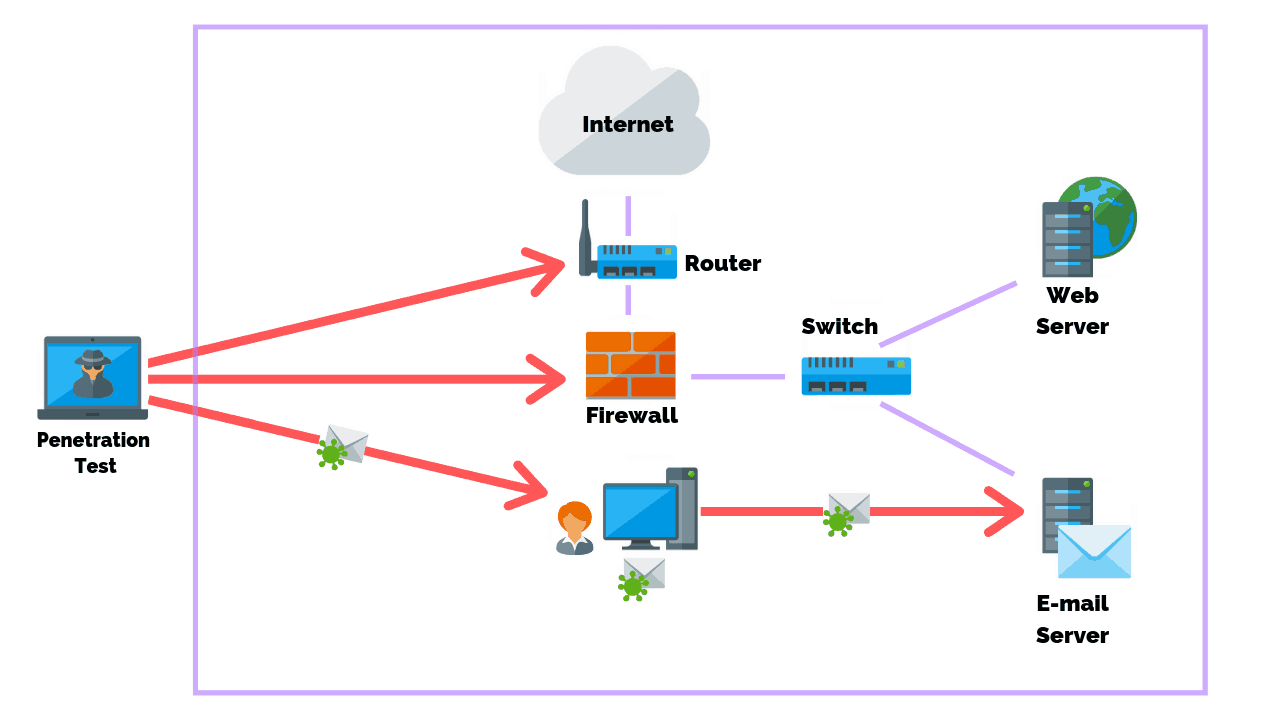

Test de pénétration

Le test de pénétration est une méthode permettant de tester une application Web, un réseau ou un système informatique pour identifier les vulnérabilités de sécurité qui pourraient être exploitées.

L’objectif principal de la sécurité dans son ensemble est d’empêcher les parties non autorisées d’accéder, de modifier ou d’exploiter un réseau ou un système. Il vise à faire ce qu’un mauvais acteur ferait.

La principale raison pour laquelle les tests de pénétration sont cruciaux pour la sécurité d’une organisation est qu’ils aident le personnel à apprendre à gérer tout type d’intrusion d’une entité malveillante.

Les tests Pen permettent d’examiner si les politiques de sécurité d’une organisation sont réellement efficaces. Ils servent de type d’exercice d’incendie pour les organisations.

Les tests de pénétration peuvent également fournir des solutions qui aideront les organisations non seulement à prévenir et à détecter les attaquants, mais aussi à expulser un tel intrus de leur système de manière efficace.

Conclusion

Dans cet article, nous avons examiné les trois contrôles de sécurité de base – techniques, administratifs et physiques.

Un examen de divers sous–contrôles critiques a également été examiné – dissuasif, correctif et compensateur.

Bien qu’il soit important que les professionnels de la sécurité comprennent la définition des contrôles, ils doivent également reconnaître que l’objectif ultime de la mise en œuvre des contrôles est de renforcer les défenses de leur organisation afin de réduire les risques.

La sécurité de l’information doit être traitée comme un programme qui nécessite une surveillance continue afin de défendre et de protéger ses actifs les plus précieux.

Restez vigilant en intégrant les contrôles énumérés dans cet article, et vous serez outillé pour soutenir et contribuer au succès du programme de gestion des risques de votre organisation.