- Pin

- Tweet

beveiligingscontroles spelen een fundamentele rol bij het vormgeven van de acties die cybersecurityprofessionals ondernemen om een organisatie te beschermen.

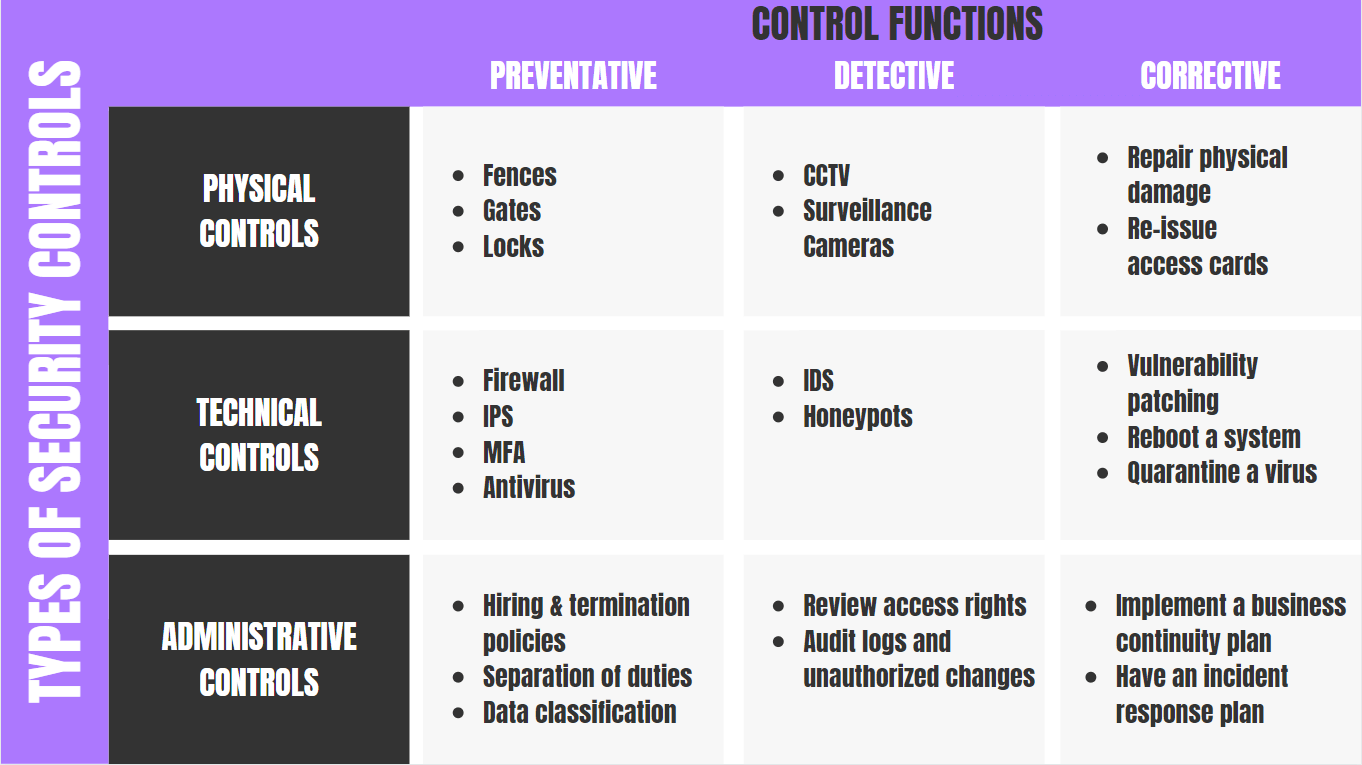

Er zijn drie hoofdtypen van IT-beveiligingscontroles, waaronder technische, administratieve en fysieke. Het primaire doel voor het implementeren van een beveiligingscontrole kan preventief, detective, correctief, compenserend, of fungeren als een afschrikmiddel. Controles worden ook gebruikt om mensen te beschermen, zoals het geval is met social engineering awareness training of beleid.

het ontbreken van beveiligingscontroles brengt de vertrouwelijkheid, integriteit en beschikbaarheid van informatie in gevaar. Deze risico ‘ s strekken zich ook uit tot de veiligheid van mensen en activa binnen een organisatie.

In dit artikel ga ik uitleggen wat een beveiligingscontrole is en de verschillen tussen elk type. Vervolgens bespreek ik de doelen die elke controle is bedoeld om te bereiken met voorbeelden langs de weg.

aan het einde zult u een beter begrip hebben van de basis beveiligingscontroles in cyber security.

Lees meer: 10 Cyber Security Trends die je niet kunt negeren in 2021

artikel navigatie

- Wat Is een beveiligingscontrole?

- Wat zijn de doelstellingen van beveiligingscontroles?

- het Begrijpen van De Basisprincipes Van Risico & Bedreigingen

- Technische Controles

- Administratieve Controles

- Fysieke Controles

- Preventieve Controles

- Detective Controls

- Corrigerende Controles

- Afschrikkende Controles

- het Compenseren van de Controles

- Uitvoeren van Een Security Controle Assessment

Wat Is Een Security-Controle?

beveiligingscontroles zijn tegenmaatregelen of beveiligingen die worden gebruikt om de kans te verkleinen dat een bedreiging een kwetsbaarheid uitbuit.

beveiligingscontroles zijn tegenmaatregelen of beveiligingen die worden gebruikt om de kans te verkleinen dat een bedreiging een kwetsbaarheid uitbuit.

bijvoorbeeld, het implementeren van bedrijfsbrede security awareness training om het risico van een social engineering aanval op uw netwerk, mensen en informatiesystemen te minimaliseren.

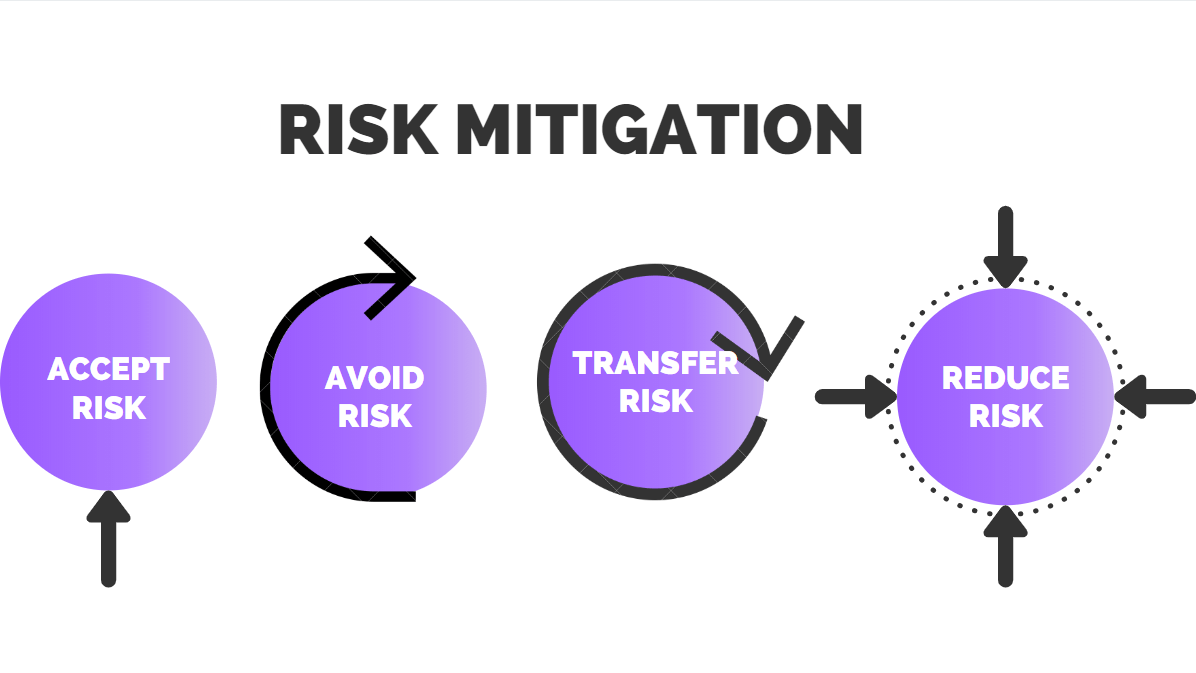

de handeling van risicovermindering wordt ook risicovermindering genoemd.

hoewel het bijna onmogelijk is om alle bedreigingen te voorkomen, probeert mitigation het risico te verminderen door de kans te verkleinen dat een bedreiging een kwetsbaarheid zal uitbuiten.

Risicolimitering wordt bereikt door verschillende soorten beveiligingscontroles toe te passen, afhankelijk van:

- het doel van de tegenmaatregel of beveiliging.

- het niveau waarop het risico moet worden geminimaliseerd.

- de ernst van de schade die de dreiging kan toebrengen.

Wat zijn de doelstellingen van beveiligingscontroles?

het algemene doel van de uitvoering van beveiligingscontroles zoals eerder vermeld is om de risico ‘ s in een organisatie te helpen verminderen.

met andere woorden, het primaire doel van de uitvoering van beveiligingscontroles is het voorkomen of verminderen van de impact van een veiligheidsincident.

de effectieve uitvoering van een beveiligingscontrole is gebaseerd op de classificatie ervan met betrekking tot het veiligheidsincident.

de gemeenschappelijke classificatietypen worden hieronder vermeld samen met de bijbehorende beschrijving:

- preventieve controles proberen een incident te voorkomen.

- detectives proberen incidenten op te sporen nadat deze zich hebben voorgedaan.

- corrigerende controles proberen de impact van een incident om te keren.met afschrikkende controles wordt getracht individuen ervan te weerhouden een incident te veroorzaken.

- compenserende controles zijn alternatieve controles die worden gebruikt wanneer een primaire controle niet haalbaar is.

De uitvoering van de genoemde controles is niet onbelangrijk.

bijvoorbeeld, een organisatie die een hoge prioriteit geeft aan het verminderen van risico heeft meestal een risicoprofiel, dat de potentiële kosten van een negatief effect op risico en de personele middelen illustreert die nodig zijn om de controle(s) uit te voeren.

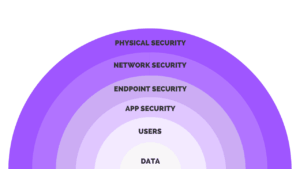

gelaagdheid Security Controls

gelaagdheid is een aanpak die meerdere beveiligingscontroles combineert om een zogenaamde defense-in-depth strategie te ontwikkelen.

Defense-in-depth is een gemeenschappelijke strategie gebruikt in cyber security waarbij meerdere lagen van controles worden geïmplementeerd.

door het combineren van besturingselementen in meerdere lagen van beveiliging zorgt u ervoor dat als een laag niet in staat is om een bedreiging tegen te gaan, andere lagen zullen helpen om een inbreuk in uw systemen te voorkomen.

elke beveiligingslaag werkt om specifieke bedreigingen tegen te gaan, waardoor cyberbeveiligingsprogramma ‘ s moeten investeren in meerdere technologieën en processen om te voorkomen dat systemen of mensen in gevaar komen.

oplossingen voor Endpoint detectie en respons zijn bijvoorbeeld goed in het voorkomen van virussen en malware die computers en servers infecteren.

echter, endpoint detectie is niet uitgerust om het verkeer op een netwerk als een Siem te loggen en te monitoren, of een aanval in real-time te detecteren en te voorkomen zoals een IPS.

inzicht in de basisprincipes van risico ‘ s & bedreigingen

voordat we ingaan op types van controle, is het belangrijk om eerst de cyberrisico ‘ s en bedreigingen te begrijpen die ze helpen te beperken.

risico ‘s

risico’ s in cyber security zijn de waarschijnlijkheid dat een bedreiging een kwetsbaarheid uitbuit die resulteert in een verlies. Verliezen kunnen informatie, financiële, schade aan de reputatie, en zelfs schade aan het vertrouwen van de klant.

bedreigingen

bedreigingen zijn elke gebeurtenis die de vertrouwelijkheid, integriteit en beschikbaarheid (CIA) van informatie in gevaar kan brengen.

bedreigingen komen van buiten een organisatie en van overal ter wereld die verbonden zijn met het internet. Insiders zoals een ontevreden werknemer met te veel toegang, of een kwaadaardige insider vormen ook een bedreiging voor bedrijven.

opmerking, insider bedreigingen zijn niet altijd kwaadaardig. Bijvoorbeeld, een werknemer te klikken op een phishing-e-mail die malware installeert betekent niet dat de werknemer bedoeld om schade te veroorzaken.

ten slotte kunnen bedreigingen ook de vorm aannemen van een natuurramp of een door de mens veroorzaakt risico zijn, zoals een nieuwe malware-variant.

kwetsbaarheden

kwetsbaarheden zijn een zwakte of fout in de software, hardware of organisatorische processen, die, wanneer gecompromitteerd door een bedreiging, kan leiden tot een beveiligingsincident.

beveiligingsincidenten

beveiligingsincidenten zijn een gebeurtenis die de vertrouwelijkheid, integriteit of beschikbaarheid van een informatiesysteem of de informatie die het systeem verwerkt, opslaat of verzendt daadwerkelijk of potentieel in gevaar brengt, of die een schending of onmiddellijke dreiging van schending van het beveiligingsbeleid, de beveiligingsprocedures of het beleid voor Aanvaardbaar Gebruik vormt.

nu we een beter begrip hebben van basisconcepten voor risico ‘ s, laten we onderzoeken hoe beveiligingscontroles worden geïmplementeerd.

technische beveiligingscontroles

op het meest elementaire niveau gebruiken technische controles, ook bekend als logische controles, technologie om kwetsbaarheden in hardware en software te verminderen. Geautomatiseerde softwaretools worden geïnstalleerd en geconfigureerd om deze activa te beschermen.

voorbeelden van technische controles zijn::

- versleuteling

- Antivirus-en Anti – malwaresoftware

- Firewalls

- Security Information And Event Management (Siem)

- Intrusion Detection Systems (IDS) and Intrusion Prevention Systems (IPS)

technische Besturingstypen en implementatiemethoden

hieronder zijn twee veel voorkomende voorbeelden van technische besturingstypen:

- toegangscontrolelijsten (ACL) – netwerkverkeerfilters die inkomend of uitgaand verkeer kunnen regelen. ACL ‘ s zijn gebruikelijk in routers of firewalls, maar ze kunnen ook worden geconfigureerd in elk apparaat dat in het netwerk wordt uitgevoerd, van hosts, netwerkapparaten en servers.

- configuratie regels-Instructiecodes die de uitvoering van het systeem begeleiden wanneer er informatie doorheen gaat. Leveranciers van netwerkapparatuur hebben eigen configuratieregels die de werking van hun ACL-objecten beheren.

administratieve beveiligingscontroles

administratieve beveiligingscontroles verwijzen naar beleid, procedures of richtlijnen die personeel of bedrijfspraktijken definiëren in overeenstemming met de beveiligingsdoelstellingen van de organisatie.

veel organisaties implementeren vandaag een soort onboarding proces om u kennis te laten maken met het bedrijf en u een geschiedenis van de organisatie te geven.

tijdens het onboarding proces, kunt u worden geïnstrueerd om het beveiligingsbeleid van de organisatie te controleren en te erkennen.

door te erkennen dat u het beleid van de organisatie hebt gelezen als een nieuwe huurder, bent u dan verantwoordelijk om zich te houden aan het bedrijfsbeleid van de organisatie.

om de administratieve controles uit te voeren, zijn aanvullende beveiligingscontroles nodig voor continu toezicht en handhaving.

de processen die de administratieve controles controleren en afdwingen zijn:

- Managementcontroles: de beveiligingscontroles die gericht zijn op het beheer van risico ‘ s en het beheer van de beveiliging van informatiesystemen.

- operationele controles: De beveiligingscontroles die voornamelijk worden uitgevoerd en uitgevoerd door mensen (in tegenstelling tot systemen).

een beveiligingsbeleid is bijvoorbeeld een beheercontrole, maar de beveiligingseisen worden geïmplementeerd door mensen (operationele controles) en systemen (technische controles).

een organisatie kan een beleid voor acceptabel gebruik hebben dat het gedrag van gebruikers specificeert, inclusief het niet bezoeken van kwaadaardige websites. De beveiligingscontrole om te controleren en af te dwingen zou in de vorm van een webinhoudfilter kunnen zijn, die het beleid kan afdwingen en tegelijkertijd kan loggen.

de sanering van een phishing-aanval is een ander voorbeeld dat gebruik maakt van een combinatie van beheer-en bedieningselementen.

beveiligingscontroles om phishing te dwarsbomen omvatten naast het beheer van het beleid voor acceptabel gebruik zelf operationele controles, zoals het trainen van gebruikers om niet te vallen voor phishing-oplichting, en technische controles die e-mails en websitegebruik controleren op tekenen van phishing-activiteit.

fysieke beveiligingscontroles

fysieke controles zijn de implementatie van beveiligingsmaatregelen in een gedefinieerde structuur die wordt gebruikt om onbevoegde toegang tot gevoelig materiaal af te schrikken of te voorkomen.

voorbeelden van fysieke controles zijn:

- gesloten bewakingscamera ‘s

- bewegings-of thermische Alarmsystemen

- beveiligers

- beeld-ID’ s

- vergrendelde stalen deuren

- biometrie (inclusief vingerafdruk, stem, gezicht, iris, handschrift en andere geautomatiseerde methoden die worden gebruikt om personen te herkennen)

preventieve controles

voorbeelden van preventieve controles zijn::

- verharding

- Beveiligingsbewustheidstraining

- beveiligingsmedewerkers

- Change Management

- Account Disablement Policy

verharding

is het proces van het verminderen van blootstelling aan beveiliging en het verscherpen van beveiligingscontroles.

Security Awareness Training

het proces van het verstrekken van formele cybersecurity training aan uw personeel over een verscheidenheid aan informatiebeveiligingsbedreigingen en het beleid en de procedures van uw bedrijf om deze aan te pakken.

beveiligers

een persoon die in dienst is van een publieke of private partij om de activa van een organisatie te beschermen. Bewakers worden vaak gepositioneerd als de eerste lijn van verdediging voor bedrijven tegen externe bedreigingen, inbraak en kwetsbaarheden voor het pand en zijn bewoners.

Change Management

de methoden en manieren waarop een bedrijf veranderingen beschrijft en implementeert binnen zowel zijn interne als externe processen. Dit omvat het voorbereiden en ondersteunen van werknemers, het vaststellen van de nodige stappen voor verandering en het monitoren van activiteiten vóór en na verandering om een succesvolle implementatie te garanderen.

Account Disablement Policy

een beleid dat definieert wat te doen met user access accounts voor werknemers die vrijwillig, onmiddellijke beëindiging of met verlof vertrekken.

Detectivecontroles

voorbeelden van detectivecontroles zijn::

- Log Monitoring

- Siem

- trendanalyse

- veiligheidsaudits

- Video Surveillance

- Bewegingsdetectie

Log Monitoring

Log monitoring is een diagnostische methode die wordt gebruikt om real-time gebeurtenissen of opgeslagen gegevens te analyseren om de beschikbaarheid van de toepassing te garanderen en toegang te krijgen tot de impact van de verandering in de status van de prestaties van een toepassing.

Siem

Security Information and Event Management (Siem) is een reeks tools en diensten die een holistische weergave bieden van de informatiebeveiliging van een organisatie door middel van operationele logs van verschillende systemen.

trendanalyse

De praktijk van het verzamelen van informatie en het proberen te identificeren van een patroon in de informatie verzameld uit de log-uitvoer van een toepassing. De output van de trendanalyse is meestal in een grafiek of tabel vorm.

beveiligingsaudit

een meting die zich richt op normen, richtlijnen en procedures voor cyberveiligheid; evenals de uitvoering van deze controles. De veiligheidsaudit wordt meestal uitgevoerd door getrainde entiteiten van derden, of door interne middelen ter voorbereiding op een externe audit.

videobewaking

een systeem dat digitale beelden en video ‘ s kan vastleggen die kunnen worden gecomprimeerd, opgeslagen of verzonden via communicatienetwerken voor monitoring op locatie of op afstand.

Bewegingsdetectie

een apparaat dat een sensor gebruikt om beweging in de buurt te detecteren. Een dergelijk apparaat is vaak geïntegreerd als onderdeel van een bewakingssysteem dat automatisch een taak uitvoert of een bewakingsanalist waarschuwt voor gedetecteerde bewegingen.

correctieve controles

voorbeelden van correctieve controles zijn:

- IPS

- back-ups en Systeemherstel

IPS

een netwerkbeveiligingstechnologie die netwerkverkeer bewaakt om anomalieën in de verkeersstroom op te sporen. IPS-beveiligingssystemen onderscheppen netwerkverkeer en kunnen snel schadelijke activiteiten voorkomen door pakketten te laten vallen of verbindingen te resetten.

back-ups en Systeemherstel

back-ups en systeemherstel is het proces van het maken en opslaan van kopieën van gegevens die kunnen worden gebruikt om organisaties te beschermen tegen gegevensverlies.

afschrikmiddelen

afschrikmiddelen verminderen de kans op een opzettelijke aanval en zijn meestal in de vorm van een tastbaar voorwerp of persoon.

voorbeeld van afschrikkende controles zijn:

- kabelsloten

- Hardware Sloten

- videobewaking & bewakers

Wat is het verschil tussen preventieve en Detectiecontroles?

een preventieve controle is ontworpen om voorafgaand aan een dreigingsgebeurtenis te worden uitgevoerd en de waarschijnlijkheid en potentiële impact van een succesvolle dreigingsgebeurtenis te verminderen en/of te vermijden.

een detectiecontrole is ontworpen om fouten op te sporen en aanvallen op informatiesystemen te lokaliseren die zich al hebben voorgedaan.

De routineanalyse van de detectiebesturingsoutput levert input om de preventieve controle verder te verbeteren. Het doel van continue analyse is om fouten en onregelmatigheden te voorkomen.

compenserende controles

een alternatieve methode die is ingevoerd om te voldoen aan de eis van een beveiligingsmaatregel die vanwege financiële of infrastructurele redenen niet gemakkelijk kan worden uitgevoerd of die op dit moment eenvoudigweg niet uitvoerbaar is.

de compenserende controle moet aan de volgende criteria voldoen:

- voldoen aan de bedoeling van de oorspronkelijke controlevereiste

- een vergelijkbaar niveau van zekerheid bieden

voorbeelden van compenserende controles zijn::

- Time-based One Time-Password (Totp) – een tijdelijke toegangscode gegenereerd door een algoritme dat de huidige tijd van de dag gebruikt als een van de authenticatiefactoren. Het verstrekken van een nieuwe huur met een TOTP totdat de authenticatie volledig is geleverd is een voorbeeld van een compenserende controle.

- versleuteling-Databasebeveiligingstoepassingen, e-mailversleuteling en andere hulpmiddelen. Een organisatie kan niet alle elektronische gegevens versleutelen in een PCI assessment. Om te compenseren, kunnen zij andere bestaande tools gebruiken om encryptie te implementeren.

het uitvoeren van een Veiligheidscontrolebeoordeling

een Veiligheidscontrolebeoordeling is een cruciaal onderdeel om de staat en prestaties van de beveiligingscontroles van een organisatie te meten.

noteer de volgende definitie van de beoordeling van de beveiligingscontrole:

het testen en / of evalueren van de beheers -, operationele en technische beveiligingscontroles in een informatiesysteem om te bepalen in hoeverre de controles correct worden uitgevoerd, werken zoals bedoeld, en het gewenste resultaat opleveren met betrekking tot het voldoen aan de beveiligingseisen voor het systeem.

het testen van beveiligingscontroles is een essentieel onderdeel van het algemene beheer van het Informatiebeveiligingssysteem van een organisatie.

afhankelijk van het type organisatie, vereisen de wettelijke vereisten consistente en continue beoordelingen, terwijl niet-publieke organisaties niet aan de wettelijke vereisten worden gehouden.

vandaag de dag is het niet alleen de beste praktijk om beveiligingscontroles te controleren, maar ook een noodzakelijke vereiste om systemen veilig te houden en vrij te houden van target practice van hackers, op zoek naar een netwerk dat zwakke beveiliging heeft aan de perimeter en intern.

gemeenschappelijke veiligheidsbeoordelingen

voorbeelden van veiligheidsbeoordelingen zijn:

- risicobeoordeling

- kwetsbaarheidsbeoordeling

- penetratietest

risicobeoordelingen

een risicobeoordeling omvat vele stappen en vormt de ruggengraat van uw algehele risicobeheerplan.

risicobeoordelingen zijn belangrijk omdat ze worden gebruikt om activa of gebieden te identificeren die het grootste risico, de grootste kwetsbaarheid of de grootste blootstelling aan de onderneming vormen. Vervolgens worden de risico ‘ s geïdentificeerd die van invloed kunnen zijn op deze activa.

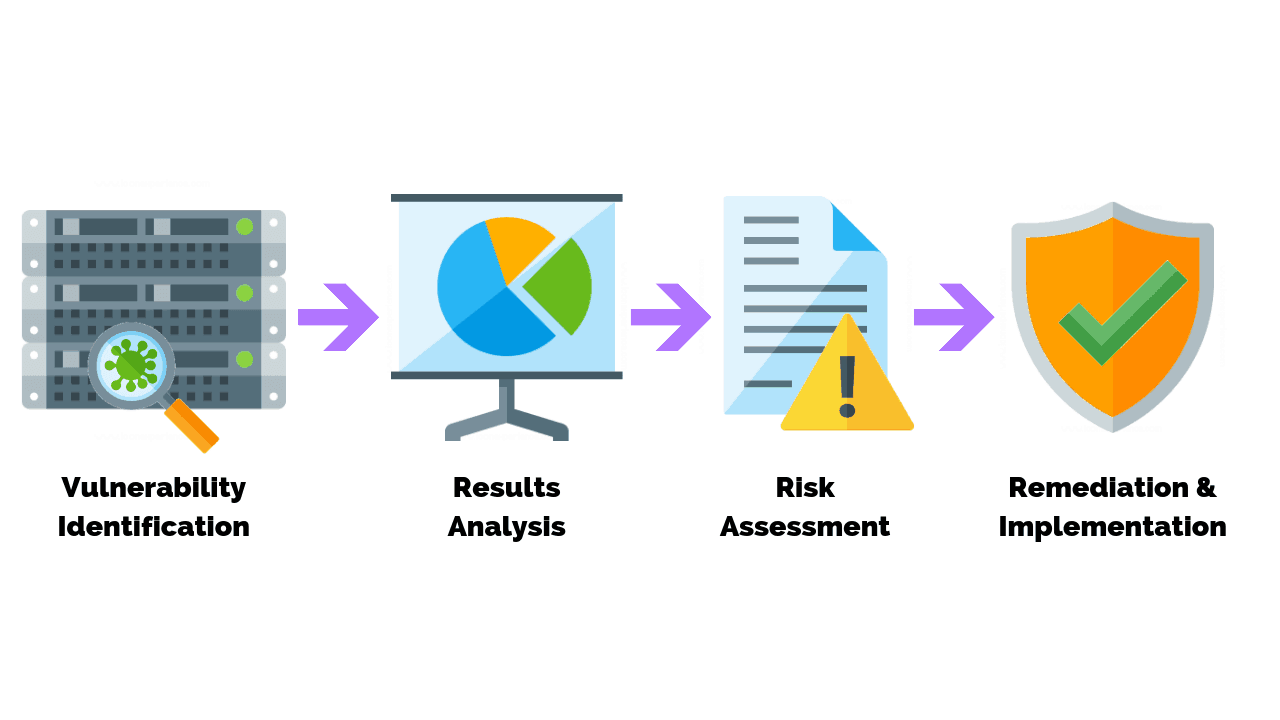

kwetsbaarheidsbeoordelingen

een kwetsbaarheidsbeoordeling verwijst naar het proces van het identificeren van risico ‘ s en kwetsbaarheden in computernetwerken, systemen, hardware, toepassingen en andere delen van het IT-ecosysteem.

kwetsbaarheidsbeoordelingen zijn een essentieel onderdeel van de levenscycli van kwetsbaarheidsbeheer en it-risicobeheer en helpen systemen en gegevens te beschermen tegen ongeoorloofde toegang en datalekken.

kwetsbaarheidsbeoordelingen maken doorgaans gebruik van tools zoals kwetsbaarheidsscanners om bedreigingen en gebreken in de IT-infrastructuur van een organisatie te identificeren die potentiële kwetsbaarheden of risicoblootstellingen vertegenwoordigen.

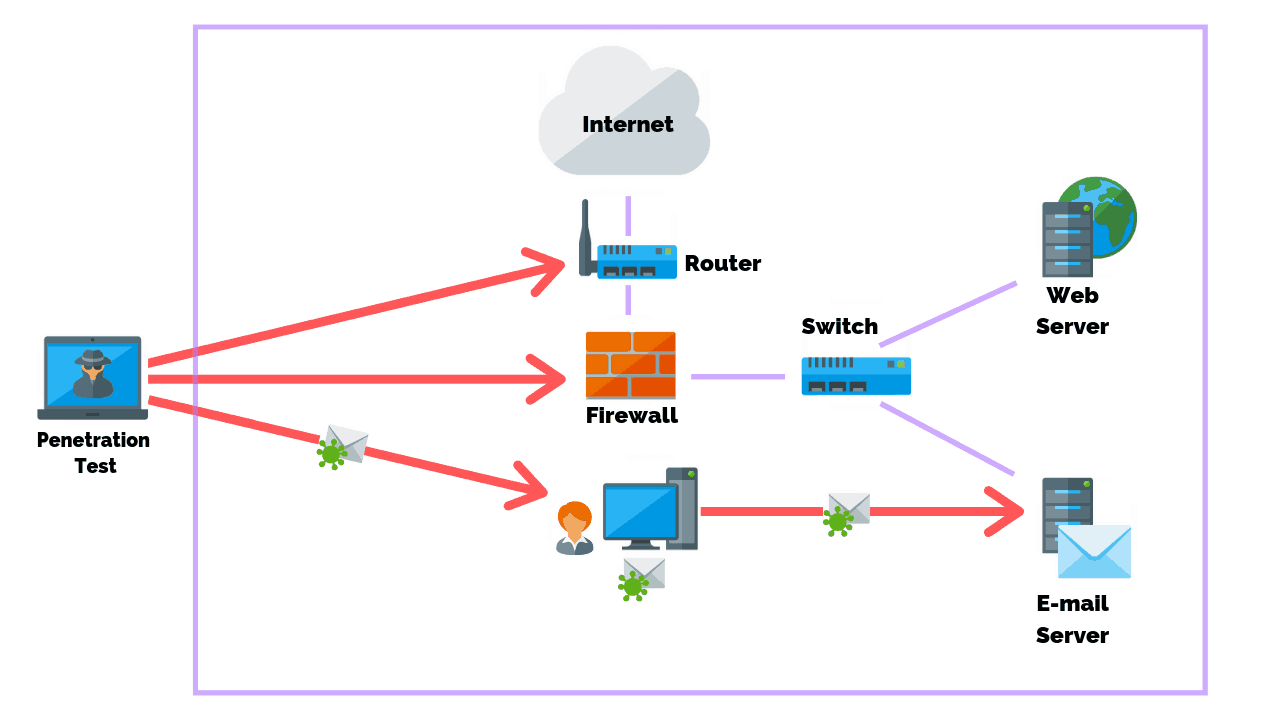

penetratietest

penetratietest is een methode voor het testen van een webapplicatie, netwerk of computersysteem om beveiligingsproblemen te identificeren die kunnen worden benut.

het primaire doel voor beveiliging als geheel is te voorkomen dat onbevoegde partijen toegang krijgen tot een netwerk of systeem, deze wijzigen of exploiteren. Het is bedoeld om te doen wat een slechte acteur zou doen.

de belangrijkste reden dat penetratietests cruciaal zijn voor de veiligheid van een organisatie is dat ze personeel helpen te leren omgaan met elk type inbraak van een kwaadaardige entiteit.

Pen-tests dienen als een manier om te onderzoeken of het beveiligingsbeleid van een organisatie echt effectief is. Ze dienen als een soort brandoefening voor organisaties.

penetratietests kunnen ook oplossingen bieden die organisaties helpen om niet alleen aanvallers te voorkomen en te detecteren, maar ook om zo ‘ n indringer op een efficiënte manier uit hun systeem te verdrijven.

conclusie

in dit artikel hebben we de drie fundamentele veiligheidscontroles onderzocht – technisch, administratief en fysiek.

een overzicht van verschillende kritische subcontroles werd ook herzien – afschrikkend, correctief en compenserend.

hoewel het belangrijk is voor beveiligingsprofessionals om de definitie van de controles te begrijpen, moeten zij ook erkennen dat het uiteindelijke doel van de uitvoering van de controles is om de verdediging van hun organisatie te versterken om de risico ‘ s te verminderen.

informatiebeveiliging moet worden behandeld als een programma dat continue monitoring vereist om zijn meest waardevolle activa te verdedigen en te beschermen.

blijf waakzaam door de in dit artikel genoemde controles op te nemen, en u bent uitgerust om het risicobeheerprogramma van uw organisatie te ondersteunen en bij te dragen aan het succes ervan.