- Pin

- Tweet

kontrole bezpieczeństwa odgrywają fundamentalną rolę w kształtowaniu działań, jakie specjaliści ds. bezpieczeństwa cybernetycznego podejmują w celu ochrony organizacji.

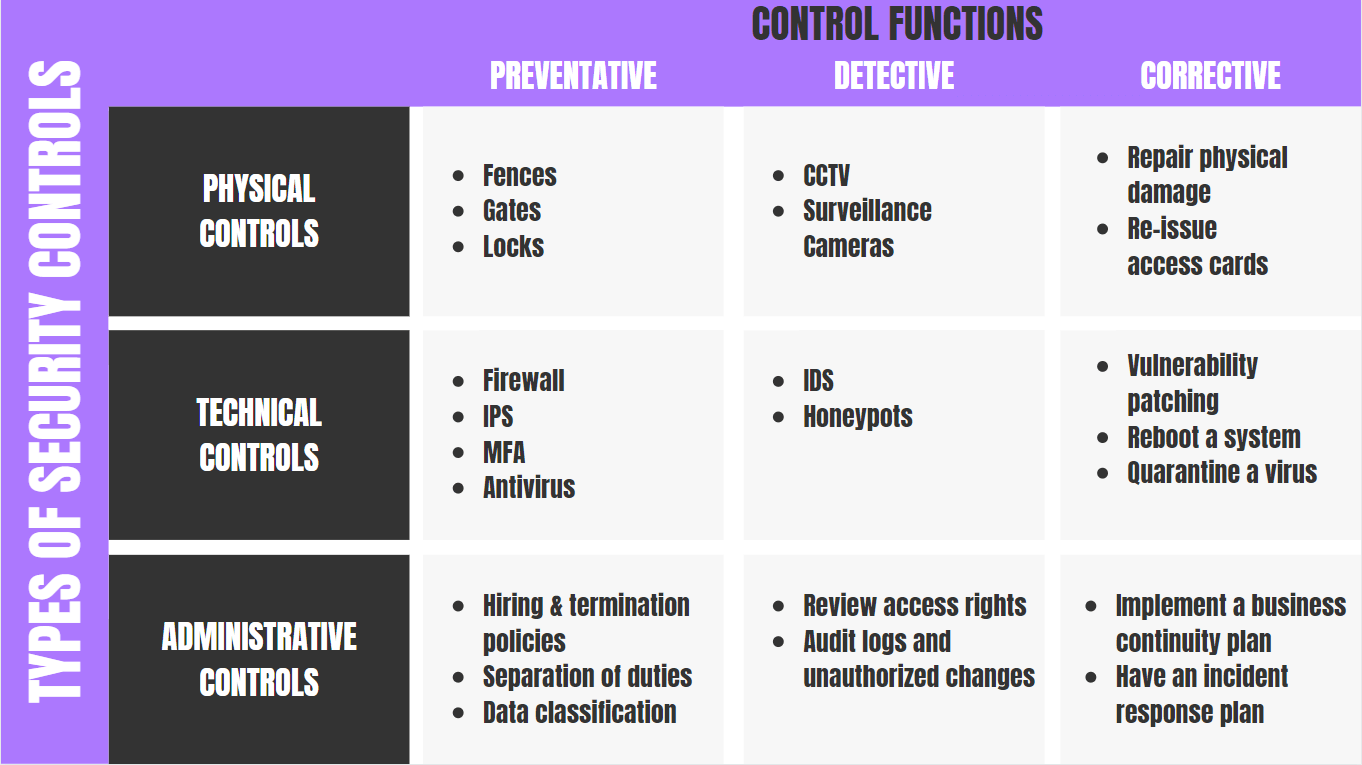

istnieją trzy główne rodzaje kontroli bezpieczeństwa IT, w tym techniczne, administracyjne i fizyczne. Podstawowym celem wdrożenia kontroli bezpieczeństwa może być działanie zapobiegawcze, detektywistyczne, naprawcze, kompensacyjne lub działanie odstraszające. Kontrole są również wykorzystywane w celu ochrony ludzi, jak ma to miejsce w przypadku szkoleń z zakresu inżynierii społecznej lub polityk.

brak kontroli bezpieczeństwa naraża na ryzyko poufność, integralność i dostępność informacji. Ryzyko to obejmuje również bezpieczeństwo osób i aktywów w organizacji.

w tym artykule wyjaśnię, czym jest kontrola bezpieczeństwa i różnice między poszczególnymi typami. Następnie omówię cele, które każda kontrola ma osiągnąć, z przykładami po drodze.

pod koniec będziesz miał lepsze zrozumienie podstawowych mechanizmów kontroli bezpieczeństwa w cyberbezpieczeństwie.

Czytaj więcej: 10 trendów cyberbezpieczeństwa, których nie można zignorować w 2021

nawigacja artykułu

- co to jest kontrola bezpieczeństwa?

- jakie są cele kontroli bezpieczeństwa?

- Zrozumienie podstaw ryzyka& zagrożenia

- kontrole techniczne

- kontrole administracyjne

- kontrole fizyczne

- kontrole prewencyjne

- kontrole Detektywistyczne

- kontrole naprawcze

- kontrole odstraszające

- kontrole kompensacyjne

- przeprowadzanie oceny kontroli bezpieczeństwa

co to jest kontrola bezpieczeństwa?

kontrola bezpieczeństwa to środki zaradcze lub zabezpieczenia stosowane w celu zmniejszenia ryzyka, że zagrożenie wykorzysta lukę w zabezpieczeniach.

kontrola bezpieczeństwa to środki zaradcze lub zabezpieczenia stosowane w celu zmniejszenia ryzyka, że zagrożenie wykorzysta lukę w zabezpieczeniach.

na przykład wdrożenie ogólnofirmowego szkolenia w zakresie bezpieczeństwa w celu zminimalizowania ryzyka ataku socjotechnicznego na Twoją sieć, ludzi i systemy informatyczne.

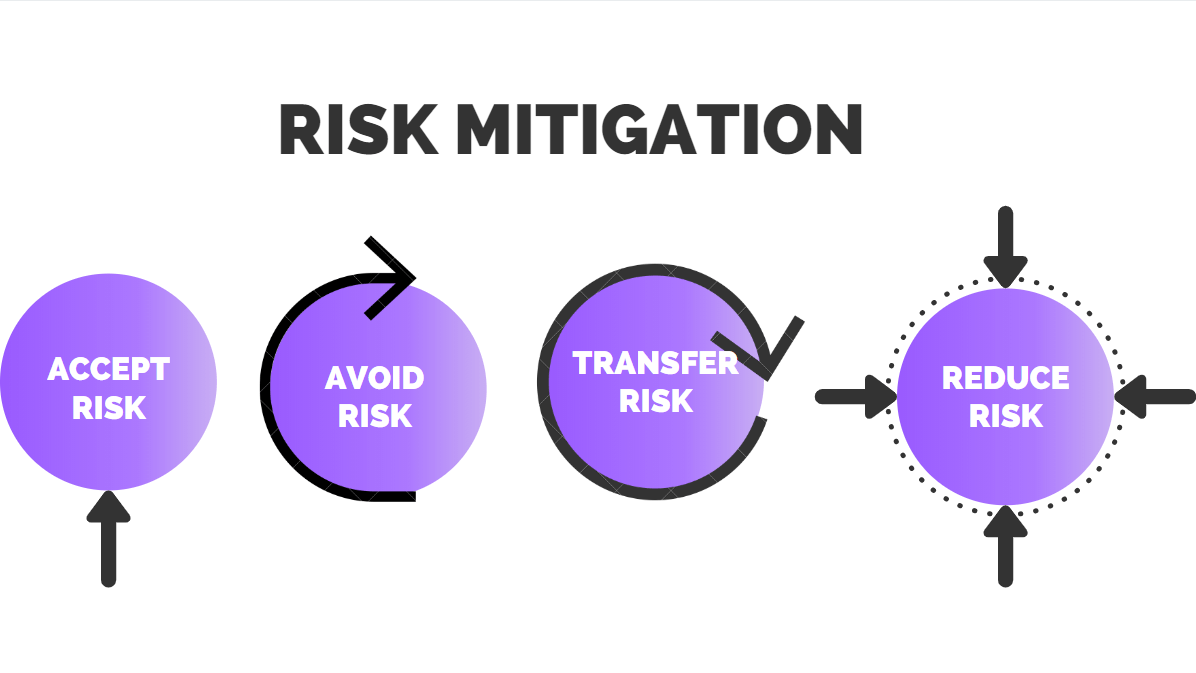

akt ograniczania ryzyka nazywany jest również ograniczaniem ryzyka.

chociaż zapobieganie wszystkim zagrożeniom jest prawie niemożliwe, minimalizacja ma na celu zmniejszenie ryzyka, zmniejszając szanse, że zagrożenie wykorzysta lukę w zabezpieczeniach.

ograniczanie ryzyka jest osiągane poprzez wdrożenie różnych rodzajów kontroli bezpieczeństwa w zależności od:

- celu przeciwdziałania lub zabezpieczenia.

- poziom, do którego należy zminimalizować ryzyko.

- powaga obrażeń, jakie może wyrządzić zagrożenie.

jakie są cele kontroli bezpieczeństwa?

ogólnym celem wdrożenia kontroli bezpieczeństwa, jak wspomniano wcześniej, jest pomoc w zmniejszeniu ryzyka w organizacji.

innymi słowy, głównym celem wdrożenia kontroli bezpieczeństwa jest zapobieganie lub zmniejszanie wpływu incydentu bezpieczeństwa.

skuteczna realizacja kontroli bezpieczeństwa opiera się na jej klasyfikacji w odniesieniu do incydentu bezpieczeństwa.

poniżej wymieniono typowe typy klasyfikacji wraz z odpowiadającym im opisem:

- Kontrola Detektywistyczna próbuje wykryć incydenty po ich wystąpieniu.

- kontrole korygujące próbują odwrócić skutki incydentu.

- kontrole odstraszające próbują zniechęcić osoby do spowodowania incydentu.

- kontrolki kompensacyjne są alternatywnymi kontrolkami stosowanymi, gdy sterowanie główne nie jest wykonalne.

implementacja wymienionych kontrolek nie jest błaha.

na przykład organizacja, która kładzie duży nacisk na zmniejszenie ryzyka, zwykle ma profil ryzyka, który ilustruje potencjalny koszt negatywnego wpływu ryzyka i zasoby ludzkie wymagane do wdrożenia kontroli(kontroli).

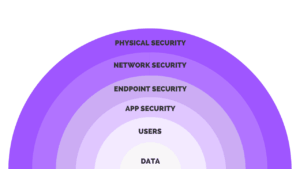

warstwowanie kontroli bezpieczeństwa

warstwowanie to podejście, które łączy wiele kontroli bezpieczeństwa w celu opracowania tak zwanej strategii obrony.

Defense-in-depth to popularna strategia stosowana w cyberbezpieczeństwie, w której wdraża się wiele warstw kontroli.

łącząc elementy sterujące w wiele warstw zabezpieczeń, masz pewność, że jeśli jedna warstwa nie przeciwdziałać zagrożeniu, inne warstwy pomogą zapobiec włamaniom w systemach.

każda warstwa zabezpieczeń działa w celu przeciwdziałania określonym zagrożeniom, co wymaga od programów bezpieczeństwa cybernetycznego inwestowania w wiele technologii i procesów, aby zapobiec zagrożeniom dla Systemów lub ludzi.

na przykład rozwiązania do wykrywania punktów końcowych i reagowania świetnie zapobiegają wirusom i złośliwemu oprogramowaniu infekującemu Komputery i serwery.

jednak wykrywanie punktów końcowych nie jest przystosowane do rejestrowania i monitorowania ruchu w sieci, takiej jak SIEM, lub wykrywania i zapobiegania atakom w czasie rzeczywistym, takim jak IPS.

Zrozumienie podstaw ryzyka& zagrożenia

zanim przejdziemy do typów kontroli, ważne jest, aby najpierw zrozumieć zagrożenia cybernetyczne i zagrożenia, które pomagają złagodzić.

ryzyko

ryzyko w cyberbezpieczeństwie to prawdopodobieństwo, że zagrożenie wykorzysta lukę powodującą stratę. Straty mogą być informacje, finansowe, szkody dla reputacji, a nawet zaszkodzić zaufania klientów.

zagrożenia

zagrożenia to każde zdarzenie mogące zagrozić poufności, integralności i dostępności informacji (CIA).

zagrożenia pochodzą z zewnątrz organizacji i z dowolnego miejsca na świecie połączonego z Internetem. Osoby znające informacje wewnętrzne, takie jak niezadowolony pracownik z zbyt dużym dostępem lub złośliwy informator, również stanowią zagrożenie dla firm.

Uwaga, zagrożenia wewnętrzne nie zawsze są złośliwe. Na przykład kliknięcie przez pracownika wiadomości e-mail typu phishing, która instaluje złośliwe oprogramowanie, nie oznacza, że pracownik zamierzał wyrządzić szkodę.

wreszcie, zagrożenia mogą również przybrać formę klęski żywiołowej lub być zagrożeniem spowodowanym przez człowieka, takim jak nowy wariant złośliwego oprogramowania.

luki w zabezpieczeniach

luki są słabością lub wadą oprogramowania, sprzętu lub procesów organizacyjnych, które w przypadku naruszenia przez zagrożenie mogą spowodować incydent bezpieczeństwa.

incydenty bezpieczeństwa

incydenty bezpieczeństwa to zdarzenie, które faktycznie lub potencjalnie zagraża poufności, integralności lub dostępności systemu informatycznego lub informacji, które system przetwarza, przechowuje lub przesyła, lub które stanowi naruszenie lub bezpośrednie zagrożenie naruszenia zasad bezpieczeństwa, procedur bezpieczeństwa lub Zasad dopuszczalnego użytkowania.

teraz, gdy mamy lepsze zrozumienie podstawowych koncepcji ryzyka, przyjrzyjmy się, w jaki sposób wdrażane są kontrole bezpieczeństwa.

Technical Security Controls

na najbardziej podstawowym poziomie kontrole techniczne, znane również jako kontrole logiczne, wykorzystują technologię do zmniejszania luk w sprzęcie i oprogramowaniu. Automatyczne narzędzia programowe są instalowane i konfigurowane w celu ochrony tych zasobów.

przykłady kontroli technicznych obejmują:

- Szyfrowanie

- Oprogramowanie Antywirusowe i antywirusowe

- zapory sieciowe

- bezpieczeństwo informacji i zarządzanie zdarzeniami (SIEM)

- systemy wykrywania włamań (IDS) i systemy zapobiegania włamaniom (IPS)

typy kontroli technicznej i metody implementacji

poniżej znajdują się dwa typowe przykłady typów kontroli technicznej:

- listy kontroli dostępu (ACL)-filtry ruchu sieciowego, które mogą kontrolować ruch przychodzący lub wychodzący. Protokoły ACL są powszechne w routerach lub zaporach sieciowych, ale można je również skonfigurować na dowolnym urządzeniu działającym w sieci, z hostów, urządzeń sieciowych i serwerów.

- reguły konfiguracji – kody instruktażowe, które kierują wykonaniem systemu podczas przechodzenia przez niego informacji. Dostawcy sprzętu sieciowego mają własne reguły konfiguracji, które zarządzają działaniem ich obiektów ACL.

administracyjne kontrole bezpieczeństwa

administracyjne kontrole bezpieczeństwa odnoszą się do zasad, procedur lub wytycznych, które definiują praktyki kadrowe lub biznesowe zgodnie z celami organizacji w zakresie bezpieczeństwa.

wiele organizacji wdraża obecnie pewien rodzaj procesu wdrażania, aby przedstawić Ci firmę i przedstawić historię organizacji.

podczas procesu wdrażania możesz zostać poinstruowany o zapoznaniu się z polityką bezpieczeństwa organizacji.

przyznając, że zapoznałeś się z Polityką organizacji jako nowy pracownik, jesteś odpowiedzialny za przestrzeganie polityki korporacyjnej organizacji.

w celu wdrożenia kontroli administracyjnych niezbędne są dodatkowe kontrole w zakresie bezpieczeństwa w celu ciągłego monitorowania i egzekwowania przepisów.

procesy, które monitorują i egzekwują kontrole administracyjne to:

- kontrole zarządzania: kontrole bezpieczeństwa, które koncentrują się na zarządzaniu ryzykiem i zarządzaniu bezpieczeństwem systemu informatycznego.

- sterowanie operacyjne: Kontroli bezpieczeństwa, które są przede wszystkim wdrażane i wykonywane przez ludzi (w przeciwieństwie do systemów).

na przykład polityka bezpieczeństwa jest kontrolą zarządczą, ale jej wymagania bezpieczeństwa są realizowane przez ludzi (kontrole operacyjne) i systemy (kontrole techniczne).

organizacja może mieć Zasady dopuszczalnego użytkowania, które określają zachowanie użytkowników, w tym nie odwiedzanie złośliwych stron internetowych. Kontrola bezpieczeństwa w celu monitorowania i egzekwowania może mieć formę filtra treści internetowych, który może jednocześnie egzekwować politykę i rejestrować.

remediacja ataku phishingowego to kolejny przykład, który wykorzystuje kombinację kontroli zarządzania i operacji.

kontrole bezpieczeństwa mające na celu udaremnienie phishingu, oprócz kontroli zarządzania samą Polityką dopuszczalnego użytkowania, obejmują kontrole operacyjne, takie jak szkolenie użytkowników, aby nie dali się nabrać na oszustwa phishingowe, oraz kontrole techniczne, które monitorują wiadomości e-mail i korzystanie z witryny internetowej pod kątem oznak aktywności phishingowej.

fizyczne kontrole bezpieczeństwa

fizyczne kontrole to implementacja środków bezpieczeństwa w określonej strukturze, służących do odstraszania lub zapobiegania nieautoryzowanemu dostępowi do wrażliwych materiałów.

przykładami kontroli fizycznych są:

- kamery monitorujące z zamkniętym obwodem

- ruchowe lub termiczne systemy alarmowe

- strażnicy bezpieczeństwa

- identyfikatory obrazów

- zablokowane i przykręcone stalowe drzwi

- Biometria (obejmuje odcisk palca, głos, twarz, tęczówkę, pismo odręczne i inne zautomatyzowane metody stosowane do rozpoznawania osób)

kontrole zapobiegawcze

przykłady kontroli zapobiegawczych obejmują:

- hartowanie

- szkolenie w zakresie świadomości bezpieczeństwa

- ochroniarze

- Zarządzanie zmianą

- Polityka wyłączania konta

hartowanie

to proces zmniejszania narażenia na bezpieczeństwo i zaostrzania kontroli bezpieczeństwa.

szkolenie w zakresie bezpieczeństwa

proces dostarczania formalnej edukacji w zakresie bezpieczeństwa cybernetycznego pracownikom na temat różnych zagrożeń bezpieczeństwa informacji oraz polityk i procedur firmy dotyczących ich rozwiązywania.

ochroniarze

osoba zatrudniona przez podmiot publiczny lub prywatny w celu ochrony majątku organizacji. Strażnicy bezpieczeństwa są często pozycjonowani jako pierwsza linia obrony przed zagrożeniami zewnętrznymi, włamaniami i lukami w mieniu i jego mieszkańcach.

Zarządzanie zmianą

metody i sposoby, w jakie firma opisuje i wdraża zmiany zarówno w procesach wewnętrznych, jak i zewnętrznych. Obejmuje to przygotowanie i wsparcie pracowników, ustalenie niezbędnych kroków dla zmian oraz monitorowanie działań przed i po zmianach w celu zapewnienia pomyślnego wdrożenia.

Polityka wyłączania konta

polityka, która określa, co zrobić z kontami dostępu użytkowników dla pracowników, którzy opuszczają dobrowolnie, natychmiastowo lub na urlopie.

Detective Controls

przykłady detective controls obejmują:

- monitorowanie logów

- Siem

- analiza trendów

- audyty bezpieczeństwa

- Video Survillance

- Detekcja ruchu

monitorowanie logów

monitorowanie logów jest metodą diagnostyczną stosowaną do analizy zdarzeń w czasie rzeczywistym lub przechowywanych danych w celu zapewnienia dostępności aplikacji i uzyskania dostępu do wpływu zmiany stanu wydajności aplikacji.

Siem

Security Information and Event Management (Siem) to zestaw narzędzi i usług oferujących całościowy wgląd w bezpieczeństwo informacji organizacji za pomocą dzienników operacyjnych z różnych systemów.

analiza trendów

praktyka zbierania informacji i próby zidentyfikowania wzorca w informacjach zebranych z danych wyjściowych dziennika aplikacji. Wynik analizy trendu jest zwykle w formie wykresu lub tabeli.

audyt bezpieczeństwa

pomiar skupiający się na standardach, wytycznych i procedurach bezpieczeństwa cybernetycznego; jak również realizacji tych kontroli. Audyt bezpieczeństwa jest zwykle przeprowadzany przez przeszkolone podmioty zewnętrzne lub przez zasoby wewnętrzne w ramach przygotowań do audytu zewnętrznego.

Nadzór wideo

system zdolny do przechwytywania cyfrowych obrazów i filmów, które mogą być skompresowane, przechowywane lub wysyłane przez sieci komunikacyjne w celu monitorowania na miejscu lub zdalnego.

Detekcja ruchu

urządzenie wykorzystujące czujnik do wykrywania ruchu w pobliżu. Takie urządzenie jest często zintegrowane jako element systemu nadzoru, który automatycznie wykonuje zadanie lub ostrzega analityka monitorującego o wykrytym ruchu.

kontrole korygujące

przykłady kontroli korygujących obejmują:

- IPS

- tworzenie kopii zapasowych i odzyskiwanie systemu

IPS

technologia bezpieczeństwa sieci, która monitoruje ruch sieciowy w celu wykrycia anomalii w przepływie ruchu. Systemy zabezpieczeń IPS przechwytują ruch sieciowy i mogą szybko zapobiegać złośliwej aktywności, upuszczając pakiety lub resetując połączenia.

kopie zapasowe i odzyskiwanie systemu

kopie zapasowe i odzyskiwanie systemu to proces tworzenia i przechowywania kopii danych, które mogą być wykorzystane do ochrony organizacji przed utratą danych.

środki odstraszające

środki odstraszające zmniejszają prawdopodobieństwo celowego ataku i zwykle mają postać namacalnego przedmiotu lub osoby.

przykłady kontroli odstraszających obejmują:

- blokady kablowe

- blokady sprzętowe

- Nadzór wideo& osłony

Jaka jest różnica między kontrolą zapobiegawczą a detektywistyczną?

Kontrola prewencyjna ma być wdrożona przed zdarzeniem zagrożenia i zmniejsza lub zapobiega prawdopodobieństwu i potencjalnemu wpływowi udanego zdarzenia zagrożenia.

Kontrola detektywistyczna jest przeznaczona do wykrywania błędów i lokalizowania ataków na systemy informatyczne, które już miały miejsce.

rutynowa analiza wyników kontroli detektywistycznej zapewnia Dane wejściowe w celu dalszego wzmocnienia kontroli prewencyjnej. Celem ciągłej analizy jest przede wszystkim zapobieganie występowaniu błędów i nieprawidłowości.

Kontrola kompensacyjna

alternatywna metoda, która została wprowadzona w celu spełnienia wymogu dotyczącego środka bezpieczeństwa, który nie może być łatwo wdrożony ze względu na finanse, infrastrukturę lub po prostu niepraktyczny do wdrożenia w chwili obecnej.

Kontrola kompensacyjna powinna spełniać następujące kryteria:

- spełniać założenia pierwotnego wymogu kontroli

- zapewniać podobny poziom pewności

przykłady kontroli kompensacyjnych obejmują:

- Time-based One Time-Password (TOTP) – tymczasowe hasło generowane przez algorytm wykorzystujący aktualną porę dnia jako jeden z czynników uwierzytelniania. Zapewnienie nowego wynajmu z TOTP do momentu pełnego uwierzytelnienia jest przykładem kontroli kompensacyjnej.

- Szyfrowanie-aplikacje zabezpieczające bazy danych, szyfrowanie poczty e-mail i inne narzędzia. Organizacja nie może zaszyfrować wszystkich danych elektronicznych w ocenie PCI. Aby to zrekompensować, mogą użyć innych istniejących narzędzi do wdrożenia szyfrowania.

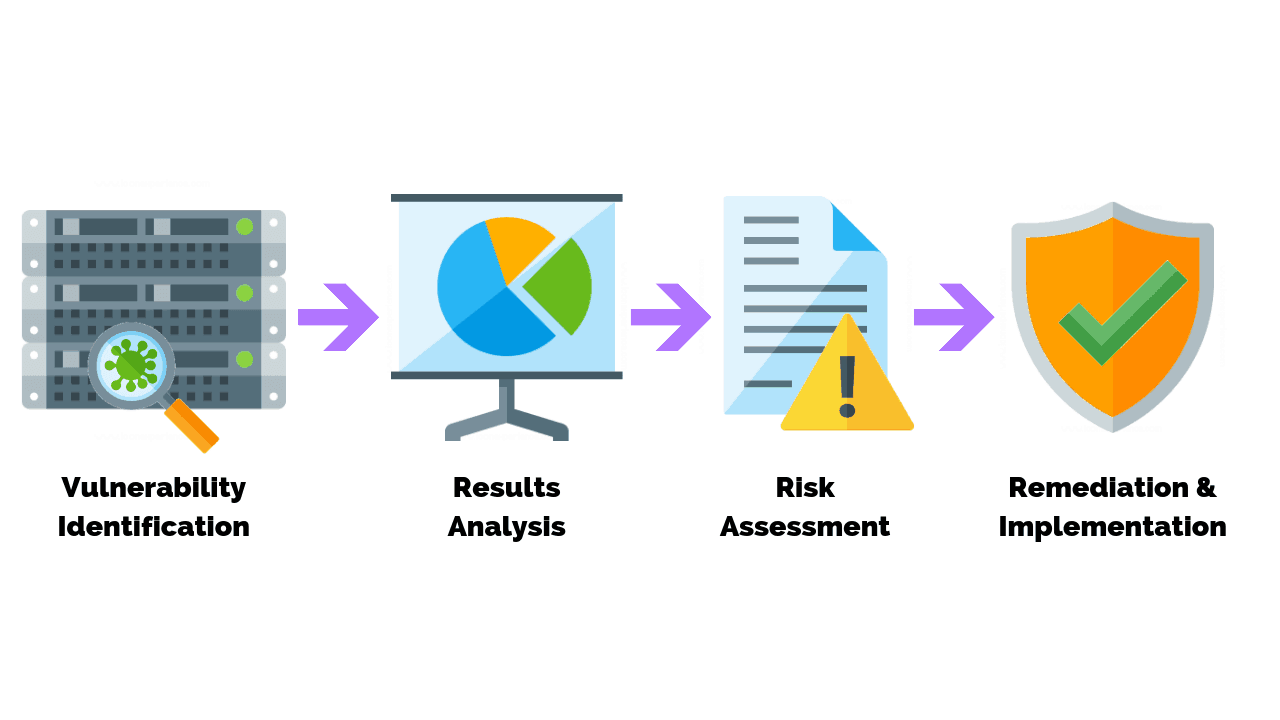

przeprowadzanie oceny kontroli bezpieczeństwa

ocena kontroli bezpieczeństwa jest kluczowym elementem do pomiaru stanu i wydajności kontroli bezpieczeństwa organizacji.

zwróć uwagę na następującą definicję oceny kontroli bezpieczeństwa:

Testowanie i / lub ocena kontroli zarządzania, operacyjnych i technicznych w systemie informatycznym w celu określenia zakresu, w jakim kontrole są wdrażane prawidłowo, działają zgodnie z przeznaczeniem i przynoszą pożądany wynik w odniesieniu do spełnienia wymogów bezpieczeństwa systemu.

testowanie kontroli bezpieczeństwa jest kluczowym elementem ogólnego zarządzania systemem zarządzania bezpieczeństwem informacji w organizacji.

w zależności od typu organizacji, wymagania regulacyjne wymagają spójnych i ciągłych ocen, podczas gdy organizacje Niepubliczne nie są zobowiązane do spełnienia wymagań regulacyjnych.

obecnie monitorowanie kontroli bezpieczeństwa jest nie tylko najlepszą praktyką, ale koniecznym wymogiem w celu zapewnienia bezpieczeństwa systemów i wolności od docelowych praktyk hakerów, którzy chcą przeniknąć do każdej sieci, która ma słabe bezpieczeństwo na obwodzie i wewnątrz.

wspólne oceny bezpieczeństwa

przykłady ocen bezpieczeństwa obejmują:

- ocena ryzyka

- ocena podatności na zagrożenia

- testy penetracyjne

oceny ryzyka

ocena ryzyka obejmuje wiele kroków i stanowi podstawę ogólnego planu zarządzania ryzykiem.

oceny ryzyka są ważne, ponieważ służą do identyfikacji aktywów lub obszarów, które stanowią największe ryzyko, podatność lub narażenie na działanie przedsiębiorstwa. Następnie identyfikuje ryzyko, które może mieć wpływ na te aktywa.

oceny podatności na zagrożenia

ocena podatności odnosi się do procesu identyfikacji zagrożeń i luk w sieciach komputerowych, systemach, sprzęcie, aplikacjach i innych częściach ekosystemu IT.

oceny luk w zabezpieczeniach są kluczowym elementem cyklu życia zarządzania lukami w zabezpieczeniach i zarządzania ryzykiem IT, pomagając chronić systemy i dane przed nieautoryzowanym dostępem i naruszeniem danych.

oceny luk w zabezpieczeniach zazwyczaj wykorzystują narzędzia takie jak skanery luk w zabezpieczeniach do identyfikacji zagrożeń i wad w infrastrukturze IT organizacji, która reprezentuje potencjalne luki lub narażenie na ryzyko.

testy penetracyjne

testy penetracyjne to metoda testowania aplikacji internetowej, sieci lub systemu komputerowego w celu identyfikacji luk w zabezpieczeniach, które mogą zostać wykorzystane.

głównym celem bezpieczeństwa jako całości jest uniemożliwienie nieupoważnionym stronom dostępu, zmiany lub wykorzystania sieci lub systemu. Ma na celu to, co zrobiłby zły aktor.

głównym powodem, dla którego testy penetracyjne są kluczowe dla bezpieczeństwa organizacji, jest to, że pomagają personelowi nauczyć się radzić sobie z wszelkiego rodzaju włamaniami ze strony złośliwego podmiotu.

testy piórowe służą jako sposób na sprawdzenie, czy polityka bezpieczeństwa organizacji jest rzeczywiście skuteczna. Służą jako rodzaj ćwiczeń przeciwpożarowych dla organizacji.

testy penetracyjne mogą również zapewnić rozwiązania, które pomogą organizacjom nie tylko zapobiegać i wykrywać atakujących, ale także skutecznie usunąć takiego intruza z systemu.

wnioski

w tym artykule przeanalizowaliśmy trzy podstawowe mechanizmy kontroli bezpieczeństwa – techniczną, administracyjną i fizyczną.

dokonano również przeglądu różnych krytycznych podkontrolerów – odstraszających, korygujących i kompensujących.

chociaż dla specjalistów ds. bezpieczeństwa ważne jest zrozumienie definicji kontroli, muszą również zdać sobie sprawę, że ostatecznym celem wdrożenia kontroli jest wzmocnienie obrony ich organizacji w celu zmniejszenia ryzyka.

bezpieczeństwo informacji należy traktować jako program, który wymaga ciągłego monitorowania w celu obrony i ochrony swoich najcenniejszych zasobów.

zachowaj czujność poprzez włączenie kontroli wymienionych w tym artykule, a będziesz przygotowany do wspierania i przyczyniania się do sukcesu programu zarządzania ryzykiem swojej organizacji.