- Pin

- Tweet

säkerhetskontroller spelar en grundläggande roll för att forma de åtgärder som cybersäkerhetspersonal vidtar för att skydda en organisation.

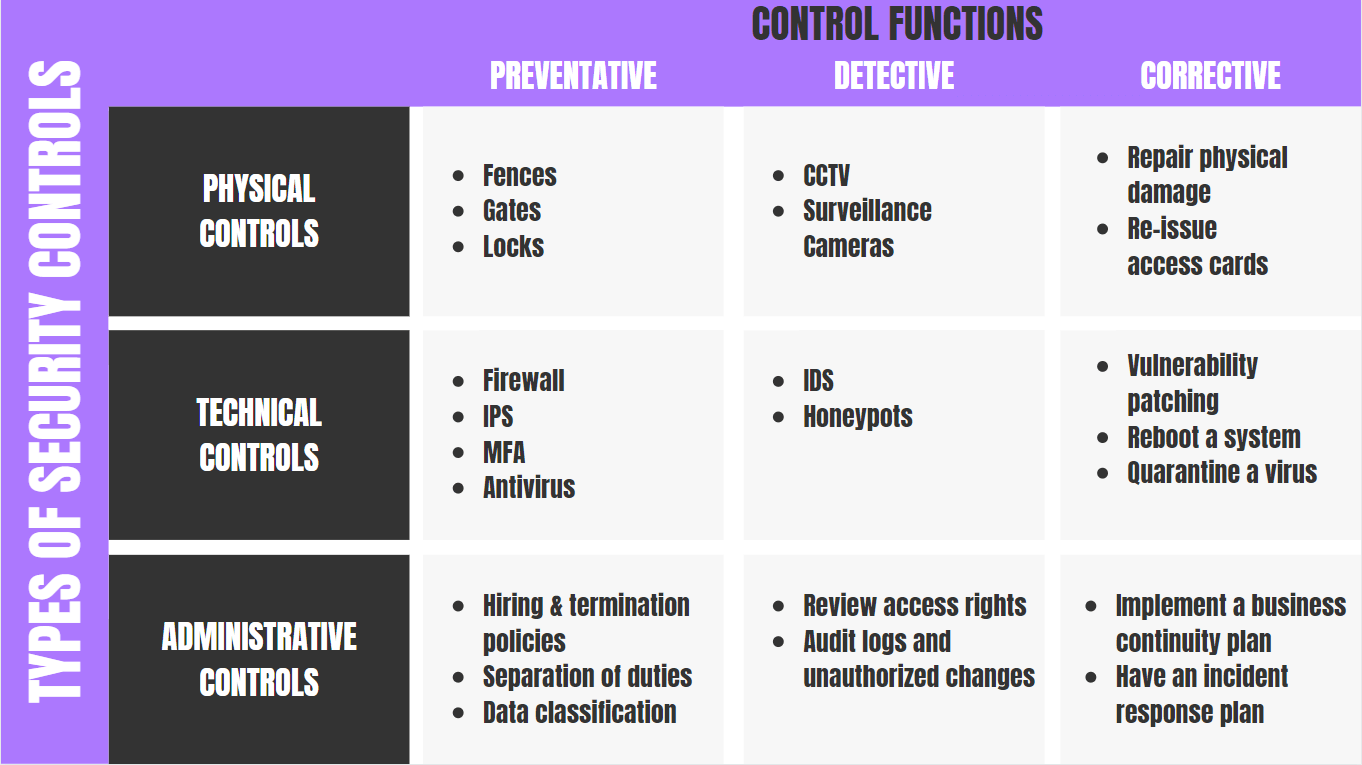

det finns tre huvudtyper av IT-säkerhetskontroller inklusive tekniska, administrativa och fysiska. Det primära målet för att implementera en säkerhetskontroll kan vara förebyggande, detektiv, korrigerande, kompensatorisk eller fungera som avskräckande. Kontroller används också för att skydda människor som är fallet med socialteknisk medvetenhetsutbildning eller politik.

bristen på säkerhetskontroller riskerar konfidentialitet, integritet och tillgänglighet av information. Dessa risker sträcker sig också till säkerheten för människor och tillgångar inom en organisation.

i den här artikeln ska jag förklara vad en säkerhetskontroll är och skillnaderna mellan varje typ. Därefter diskuterar jag de mål som varje kontroll är tänkt att uppnå med exempel på vägen.

i slutet får du en bättre förståelse för de grundläggande säkerhetskontrollerna i cybersäkerhet.

Läs Mer: 10 Cybersäkerhetstrender du inte kan ignorera 2021

Artikelnavigering

- Vad är en säkerhetskontroll?

- vilka är målen för säkerhetskontroller?

- förstå grunderna i Risk& Hot

- tekniska kontroller

- administrativa kontroller

- fysiska kontroller

- förebyggande kontroller

- Detektivkontroller

- korrigerande kontroller

- avskräckande kontroller

- kompenserande kontroller

- utföra en Säkerhetskontrollbedömning

vad är en säkerhetskontroll?

säkerhetskontroller är motåtgärder eller skyddsåtgärder som används för att minska risken för att ett hot kommer att utnyttja en sårbarhet.

säkerhetskontroller är motåtgärder eller skyddsåtgärder som används för att minska risken för att ett hot kommer att utnyttja en sårbarhet.

till exempel implementera företagsövergripande säkerhetsmedvetenhetsträning för att minimera risken för en socialteknisk attack på ditt nätverk, människor och informationssystem.

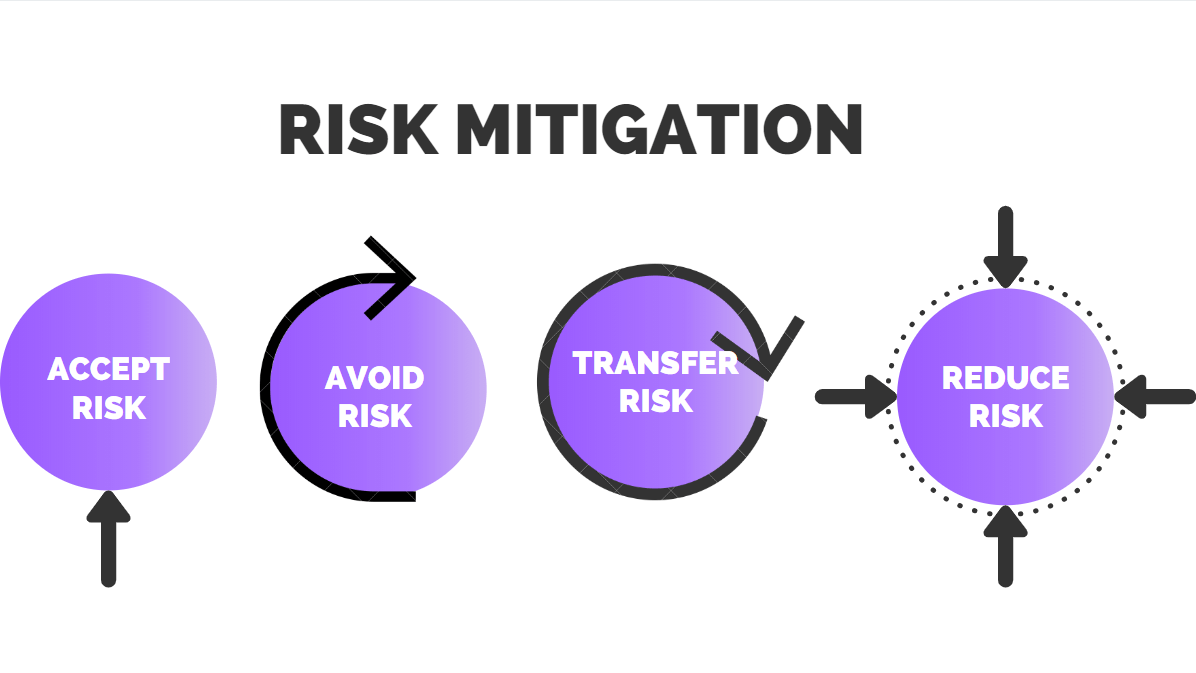

handlingen att minska risken kallas också riskreducering.

även om det är nästan omöjligt att förhindra alla hot, försöker mitigation minska risken genom att minska risken för att ett hot kommer att utnyttja en sårbarhet.

riskreducering uppnås genom att implementera olika typer av säkerhetskontroller beroende på:

- målet för motåtgärden eller skyddet.

- den nivå till vilken risken måste minimeras.

- svårighetsgraden av skador som hotet kan orsaka.

vilka är målen för säkerhetskontroller?

det övergripande syftet med att implementera säkerhetskontroller som tidigare nämnts är att bidra till att minska riskerna i en organisation.

med andra ord är det primära målet att implementera säkerhetskontroller att förhindra eller minska effekterna av en säkerhetsincident.

den effektiva implementeringen av en säkerhetskontroll baseras på dess klassificering i förhållande till säkerhetsincidenten.

de vanliga klassificeringstyperna listas nedan tillsammans med deras motsvarande beskrivning:

- förebyggande kontroller försöker förhindra att en incident inträffar.

- Detektivkontroller försöker upptäcka incidenter efter att de har inträffat.

- korrigerande kontroller försöker vända effekten av en incident.

- avskräckande kontroller försöker avskräcka individer från att orsaka en incident.

- Kompensationskontroller är alternativa kontroller som används när en primär kontroll inte är möjlig.

att implementera de angivna kontrollerna är ingen trivial fråga.

till exempel har en organisation som prioriterar att minska risken vanligtvis en riskprofil, som illustrerar den potentiella kostnaden för en negativt påverkande risk och de mänskliga resurser som krävs för att genomföra kontrollen(erna).

Layering Security Controls

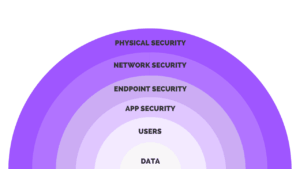

Layering är ett tillvägagångssätt som kombinerar flera säkerhetskontroller för att utveckla det som kallas en försvarsinriktad strategi.

försvar-djupgående är en gemensam strategi som används i cybersäkerhet där flera lager av kontroller implementeras.

genom att kombinera kontroller i flera lager av säkerhet säkerställer du att om ett lager Inte motverkar ett hot som andra lager hjälper till att förhindra ett brott i dina system.varje lager av säkerhet arbetar för att motverka specifika hot, vilket kräver att cybersäkerhetsprogram investerar i flera tekniker och processer för att förhindra att system eller människor äventyras.

till exempel är Endpoint detection och response solutions bra för att förhindra virus och skadlig kod från att infektera datorer och servrar.

slutpunktsdetektering är dock inte utrustad för att logga och övervaka trafik i ett nätverk som en SIEM, eller upptäcka och förhindra en attack i realtid som en IPS.

förstå grunderna för risker & Hot

innan vi dyker in i kontrolltyper är det viktigt att först förstå de cyberrisker och hot som de hjälper till att mildra.

risker

risker i cybersäkerhet är sannolikheten för att ett hot kommer att utnyttja en sårbarhet som resulterar i en förlust. Förluster kan vara information, ekonomisk, skada på rykte och till och med skada kundernas förtroende.

Hot

hot är alla händelser med potential att äventyra konfidentialitet, integritet och tillgänglighet (CIA) av information.

hot kommer från utanför en organisation och från var som helst i världen som är ansluten till internet. Insiders som en missnöjd anställd med för mycket tillgång eller en skadlig insider utgör också ett hot mot företagen.

Obs, insiderhot är inte alltid skadliga. Till exempel betyder en anställd som klickar på ett phishing-e-postmeddelande som installerar skadlig kod inte att den anställde är avsedd att orsaka skada.slutligen kan Hot också ha formen av en naturkatastrof eller vara en konstgjord risk som en ny malware-variant.

sårbarheter

sårbarheter är en svaghet eller brist i programvaran, hårdvaran eller organisationsprocesserna, som när de äventyras av ett hot kan leda till en säkerhetsincident.

säkerhetsincidenter

säkerhetsincidenter är en händelse som faktiskt eller potentiellt äventyrar konfidentialiteten, integriteten eller tillgängligheten för ett informationssystem eller den information som systemet bearbetar, lagrar eller överför eller som utgör ett brott eller överhängande hot om brott mot säkerhetspolicyer, säkerhetsförfaranden eller policyer för godtagbar användning.

nu när vi har en bättre förståelse för grundläggande riskkoncept, låt oss undersöka hur säkerhetskontroller implementeras.

tekniska säkerhetskontroller

på den mest grundläggande nivån använder tekniska kontroller, även kända som logiska kontroller, teknik för att minska sårbarheter i hårdvara och programvara. Automatiserade programverktyg installeras och konfigureras för att skydda dessa tillgångar.

exempel på tekniska kontroller inkluderar:

- kryptering

- Antivirus-och Anti – Malware-programvara

- brandväggar

- säkerhetsinformation och händelsehantering (SIEM)

- Intrusion Detection Systems (IDS) och Intrusion Prevention Systems (IPS)

tekniska kontrolltyper och implementeringsmetoder

nedan finns två vanliga exempel på tekniska kontrolltyper:

- Åtkomstkontrolllistor (ACL) – nätverkstrafikfilter som kan styra inkommande eller utgående trafik. ACL: er är vanliga i routrar eller brandväggar, men de kan också konfigureras i alla enheter som körs i nätverket, från värdar, nätverksenheter och servrar.

- Konfigurationsregler-Instruktionskoder som styr systemets utförande när information passerar genom den. Leverantörer av nätverksutrustning har egna konfigurationsregler som hanterar driften av deras ACL-objekt.

administrativa säkerhetskontroller

administrativa säkerhetskontroller se policyer, procedurer eller riktlinjer som definierar personal eller affärspraxis i enlighet med organisationens säkerhetsmål.

många organisationer implementerar idag någon typ av onboardingprocess för att introducera dig till företaget och ge dig en historia av organisationen.

under onboardingprocessen kan du bli instruerad att granska och bekräfta organisationens säkerhetspolicy.

genom att erkänna att du har läst organisationens policy som en ny hyra, är du då ansvarig för att följa organisationens företagspolicy.

för att genomföra de administrativa kontrollerna krävs ytterligare säkerhetskontroller för kontinuerlig övervakning och verkställighet.

de processer som övervakar och verkställer de administrativa kontrollerna är:

- Hanteringskontroller: säkerhetskontrollerna som fokuserar på riskhantering och hantering av informationssystemets säkerhet.

- operativa kontroller: De säkerhetskontroller som främst implementeras och utförs av människor (i motsats till system).

till exempel är en säkerhetspolicy en hanteringskontroll, men dess säkerhetskrav implementeras av människor (operativa kontroller) och system (tekniska kontroller).

en organisation kan ha en policy för godtagbar användning som anger användarnas beteende, inklusive att inte besöka skadliga webbplatser. Säkerhetskontrollen för att övervaka och genomdriva kan vara i form av ett webbinnehållsfilter, som kan genomdriva policyn och logga samtidigt.

saneringen av en phishing-attack är ett annat exempel som använder en kombination av hanterings-och driftskontroller.

säkerhetskontroller som hjälper till att motverka phishing, förutom hanteringskontrollen av policyn för godtagbar användning, inkluderar operativa kontroller, till exempel utbildning av användare att inte falla för phishing-bedrägerier och tekniska kontroller som övervakar e-post och webbplatsanvändning för tecken på phishing-aktivitet.

fysiska säkerhetskontroller

fysiska kontroller är genomförandet av säkerhetsåtgärder i en definierad struktur som används för att avskräcka eller förhindra obehörig åtkomst till känsligt material.

exempel på fysiska kontroller är:

- övervakningskameror med sluten krets

- rörelse-eller termiska larmsystem

- säkerhetsvakter

- bild-ID

- låsta och dödbultade ståldörrar

- biometri (inkluderar fingeravtryck, röst, ansikte, iris, handskrift och andra automatiserade metoder som används för att känna igen individer)

förebyggande kontroller

exempel på förebyggande kontroller inkluderar:

- härdning

- Säkerhetsmedvetenhetsträning

- säkerhetsvakter

- Change Management

- account Disablement Policy

härdning

är processen för att minska säkerhetsexponering och skärpa säkerhetskontroller.

utbildning om säkerhetsmedvetenhet

processen att tillhandahålla formell utbildning om cybersäkerhet till din personal om olika hot om informationssäkerhet och ditt företags policyer och rutiner för att hantera dem.

säkerhetsvakter

en person som är anställd av en offentlig eller privat part för att skydda en organisations tillgångar. Säkerhetsvakter är ofta placerade som den första försvarslinjen för företag mot externa hot, intrång och sårbarheter mot fastigheten och dess invånare.

Change Management

de metoder och sätt som ett företag beskriver och implementerar förändringar inom både sina interna och externa processer. Detta inkluderar att förbereda och stödja anställda, fastställa nödvändiga steg för förändring och övervaka aktiviteter före och efter förändring för att säkerställa ett framgångsrikt genomförande.

account Disablement Policy

en policy som definierar vad man ska göra med användaråtkomstkonton för anställda som lämnar frivilligt, omedelbara uppsägningar eller ledighet.

Detektivkontroller

exempel på detektivkontroller inkluderar:

- Log Monitoring

- SIEM

- trendanalys

- säkerhetsrevisioner

- videoövervakningen

- rörelsedetektering

Log Monitoring

Log monitoring är en diagnostisk metod som används för att analysera realtidshändelser eller lagrade data för att säkerställa applikationstillgänglighet och för att få tillgång till effekterna av förändringen i tillståndet för en applikations prestanda.

SIEM

säkerhetsinformation och Event Management (SIEM) är en uppsättning verktyg och tjänster som erbjuder en helhetssyn av en organisations informationssäkerhet genom operativa loggar från olika system.

trendanalys

praxis att samla in information och försöka identifiera ett mönster i informationen som samlats in från en applikations loggutgång. Produktionen av trendanalysen är vanligtvis i en graf eller tabellform.

säkerhetsrevision

en mätning som fokuserar på cybersäkerhetsstandarder, riktlinjer och procedurer; liksom genomförandet av dessa kontroller. Säkerhetsrevisionen utförs vanligtvis av utbildade 3: e parts enheter eller av interna resurser som förberedelse för en extern revision.

videoövervakning

ett system som kan fånga digitala bilder och videor som kan komprimeras, lagras eller skickas via kommunikationsnätverk för övervakning på plats eller fjärrövervakning.

rörelsedetektering

en enhet som använder en sensor för att upptäcka rörelse i närheten. En sådan anordning är ofta integrerad som en komponent i ett övervakningssystem som automatiskt utför en uppgift eller varnar en övervakningsanalytiker för detekterad rörelse.

korrigerande kontroller

exempel på korrigerande kontroller inkluderar:

- IPS

- säkerhetskopior och Systemåterställning

IPS

en nätverkssäkerhetsteknik som övervakar nätverkstrafik för att upptäcka avvikelser i trafikflödet. IPS-säkerhetssystem avlyssnar nätverkstrafik och kan snabbt förhindra skadlig aktivitet genom att släppa paket eller återställa anslutningar.

säkerhetskopior och Systemåterställning

säkerhetskopior och Systemåterställning är processen att skapa och lagra kopior av data som kan användas för att skydda organisationer mot dataförlust.

avskräckande kontroller

avskräckande kontroller minskar sannolikheten för en avsiktlig attack och är vanligtvis i form av ett konkret objekt eller en person.

exempel på avskräckande kontroller inkluderar:

- kabellås

- Hårdvarulås

- videoövervakning& vakter

Vad är skillnaden mellan förebyggande och Detektivkontroller?

en förebyggande kontroll är utformad för att genomföras före en hothändelse och minska och/eller undvika sannolikheten och potentiella effekterna av en lyckad hothändelse.en detektivkontroll är utformad för att upptäcka fel och lokalisera attacker mot informationssystem som redan har inträffat.

rutinanalysen av detektivkontrollutgången ger inmatning för att ytterligare förbättra den förebyggande kontrollen. Målet med kontinuerlig analys är att förhindra att fel och oegentligheter uppstår i första hand.

Kompensationskontroller

en alternativ metod som införs för att uppfylla kravet på en säkerhetsåtgärd som inte lätt kan genomföras på grund av ekonomisk, infrastruktur eller helt enkelt opraktisk att genomföra för närvarande.

kompensationskontrollen ska uppfylla följande kriterier:

- uppfylla avsikten med det ursprungliga kontrollkravet

- ge en liknande försäkringsnivå

exempel på kompensationskontroller inkluderar:

- Time-based One Time-Password (TOTP) – ett tillfälligt lösenord som genereras av en algoritm som använder den aktuella tiden på dagen som en av dess autentiseringsfaktorer. Att tillhandahålla en ny hyra med en TOTP tills autentisering är helt levererad är ett exempel på en kompensationskontroll.

- kryptering-Databassäkerhetsprogram, e-postkryptering och andra verktyg. En organisation kan inte kryptera all elektronisk data i en PCI-bedömning. För att kompensera kan de använda andra befintliga verktyg för att implementera kryptering.

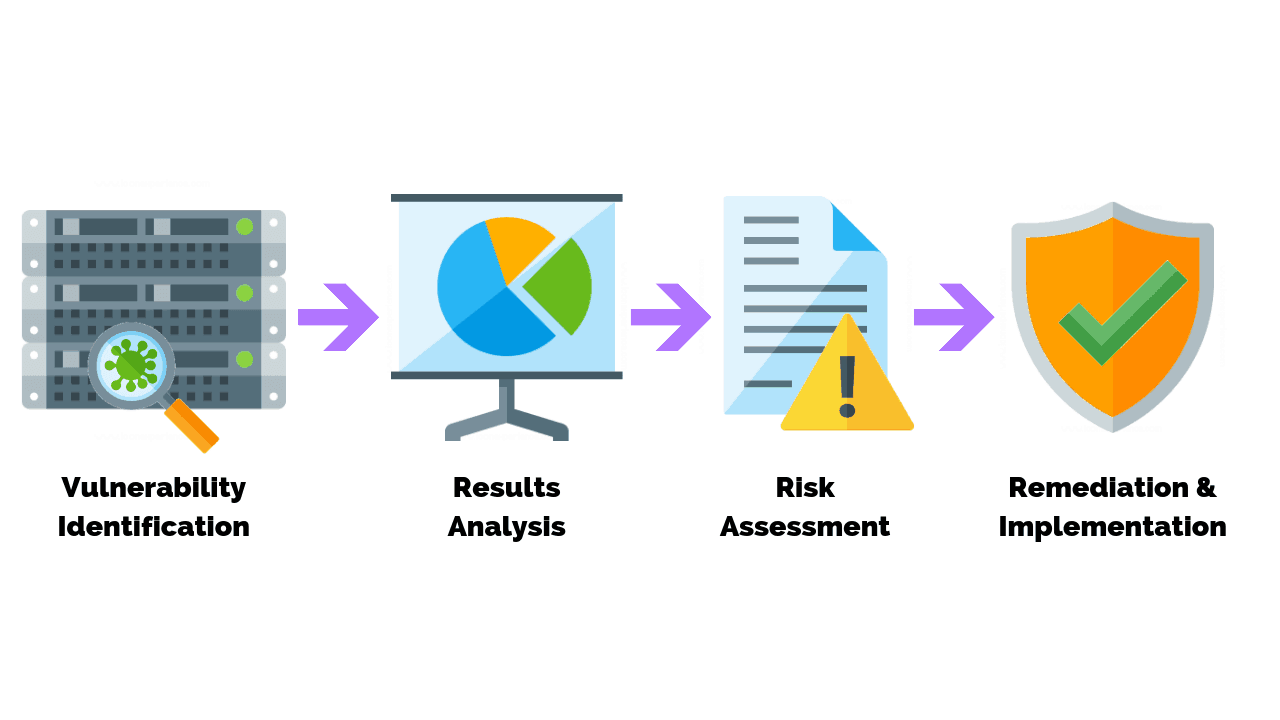

utföra en Säkerhetskontrollbedömning

en Säkerhetskontrollbedömning är en kritisk komponent för att mäta status och prestanda för en organisations säkerhetskontroller.

notera följande definition av Säkerhetskontrollbedömningen:

testning och / eller utvärdering av förvaltnings -, operativa och tekniska säkerhetskontroller i ett informationssystem för att bestämma i vilken utsträckning kontrollerna genomförs korrekt, fungerar som avsett och ger önskat resultat med avseende på att uppfylla säkerhetskraven för systemet.

testning av säkerhetskontroller är en kritisk del av den övergripande styrningen av en organisations Informationssäkerhetshanteringssystem.

beroende på organisationstyp kräver lagstadgade krav konsekventa och kontinuerliga bedömningar, medan icke-offentliga organisationer inte hålls till lagstadgade krav.

idag är det inte bara bästa praxis att övervaka säkerhetskontroller, men ett nödvändigt krav för att hålla systemen säkra och fria från målpraxis för hackare, som vill tränga in i alla nätverk som har svag säkerhet i omkretsen och internt.

vanliga Säkerhetsbedömningar

exempel på säkerhetsbedömningar är:

- riskbedömning

- sårbarhetsbedömning

- penetrationstestning

riskbedömningar

en riskbedömning innefattar många steg och utgör ryggraden i din övergripande riskhanteringsplan.

riskbedömningar är viktiga eftersom de används för att identifiera tillgångar eller områden som uppvisar den högsta risken, sårbarheten eller exponeringen för företaget. Den identifierar sedan de risker som kan påverka dessa tillgångar.

sårbarhetsbedömning

en sårbarhetsbedömning avser processen för att identifiera risker och sårbarheter i datornätverk, system, hårdvara, applikationer och andra delar av IT-ekosystemet.

sårbarhetsbedömningar är en viktig del av sårbarhetshanterings-och IT-riskhanteringslivscyklerna, vilket hjälper till att skydda system och data från obehörig åtkomst och dataintrång.sårbarhetsbedömningar utnyttjar vanligtvis verktyg som sårbarhetsskannrar för att identifiera hot och brister i en organisations IT-infrastruktur som representerar potentiella sårbarheter eller riskexponeringar.

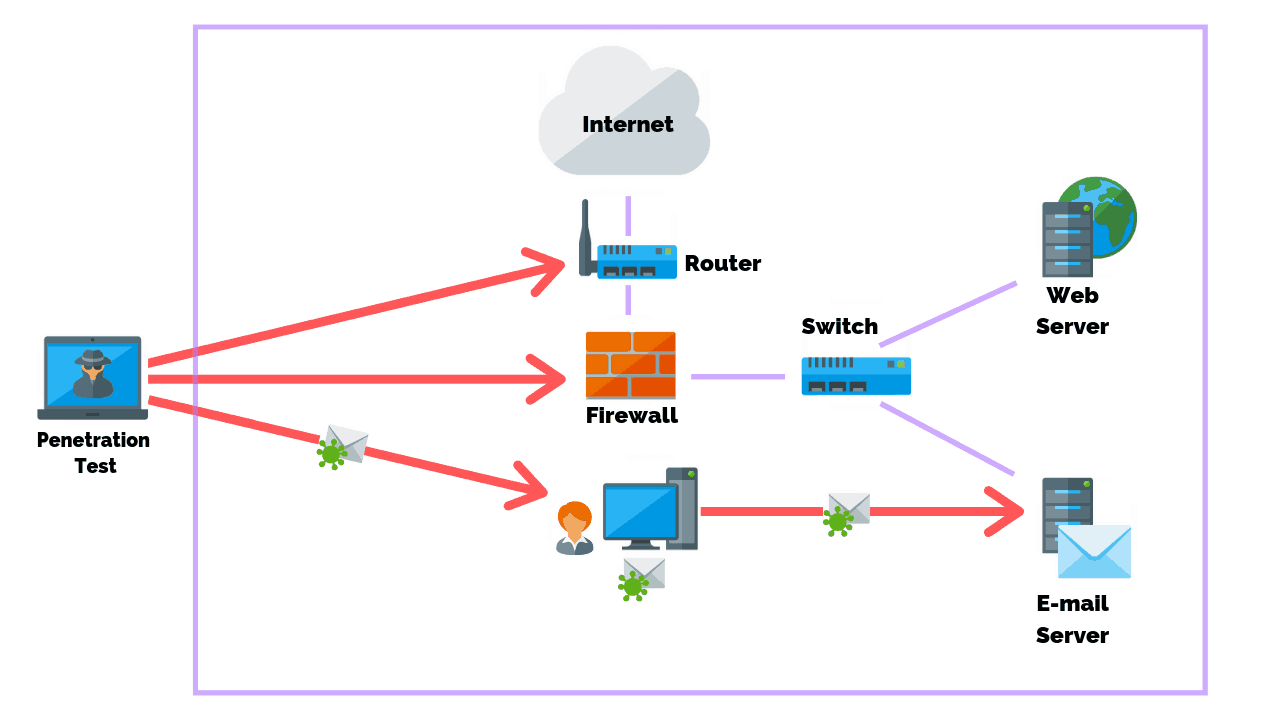

penetrationstestning

penetrationstestning är en metod för att testa en webbapplikation, nätverk eller datorsystem för att identifiera säkerhetsproblem som kan utnyttjas.

det primära målet för säkerhet som helhet är att förhindra obehöriga parter från att komma åt, ändra eller utnyttja ett nätverk eller system. Det syftar till att göra vad en dålig skådespelare skulle göra.

den främsta anledningen penetrationstester är avgörande för en organisations säkerhet är att de hjälper personal lära sig att hantera alla typer av inbrott från en skadlig enhet.

Pen-tester fungerar som ett sätt att undersöka om en organisations säkerhetspolicy verkligen är effektiv. De fungerar som en typ av brandborr för organisationer.penetrationstester kan också tillhandahålla lösningar som hjälper organisationer att inte bara förebygga och upptäcka angripare utan också att utvisa en sådan inkräktare från sitt system på ett effektivt sätt.

slutsats

i den här artikeln har vi granskat de tre grundläggande säkerhetskontrollerna – tekniska, administrativa och fysiska.

en översyn av olika kritiska underkontroller granskades också-avskräckande, korrigerande och kompenserande.

även om det är viktigt för säkerhetspersonal att förstå definitionen av kontrollerna, måste de också inse att det slutliga målet att genomföra kontrollerna är att stärka organisationens försvar för att minska risken.

informationssäkerhet måste behandlas som ett program som kräver kontinuerlig övervakning för att försvara och skydda sina mest värdefulla tillgångar.

Var vaksam genom att införliva de kontroller som anges i den här artikeln, och du kommer att vara utrustad för att stödja och bidra till framgången för din organisations riskhanteringsprogram.