- Pin

- a LinkedIn

- Tweet

Biztonsági ellenőrzések játszanak alapvető szerepet alakításában a műveletek kiberbiztonsági szakemberek, hogy megvédje a szervezet.

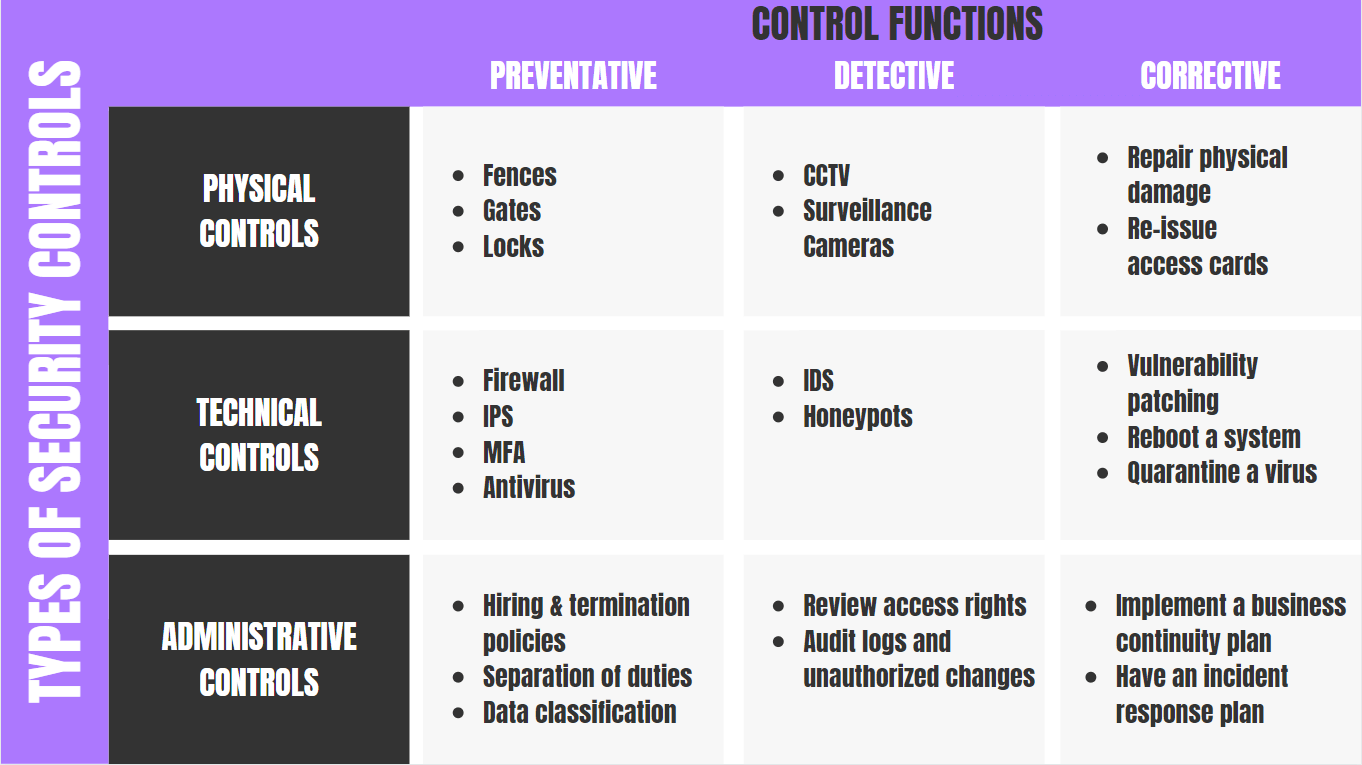

az informatikai biztonsági ellenőrzések három fő típusa létezik, beleértve a műszaki, adminisztratív és fizikai ellenőrzéseket. A biztonsági ellenőrzés végrehajtásának elsődleges célja lehet megelőző, nyomozó, korrekciós, kompenzáló vagy elrettentő hatású. Az ellenőrzéseket az emberek védelmére is használják, mint például a szociális mérnöki tudatosság képzése vagy politikája.

a biztonsági ellenőrzések hiánya veszélyezteti az információk titkosságát, integritását és elérhetőségét. Ezek a kockázatok kiterjednek a szervezeten belüli emberek és eszközök biztonságára is.

ebben a cikkben elmagyarázom, mi a biztonsági ellenőrzés, valamint az egyes típusok közötti különbségek. Ezután megvitatom azokat a célokat, amelyeket minden ellenőrzés az út mentén példákkal kíván elérni.

a végére jobban megismerheti a kiberbiztonság alapvető biztonsági ellenőrzését.

tovább: 10 kiberbiztonsági trend, amelyet 2021-ben nem lehet figyelmen kívül hagyni

cikk navigáció

- mi a biztonsági ellenőrzés?

- mik a biztonsági ellenőrzések céljai?

- a Megértés az Alapokat A Kockázat & Fenyegetések

- Műszaki Ellenőrzések

- Adminisztratív Ellenőrzések

- Fizikai Ellenőrzések

- a Megelőző Ellenőrzések

- Nyomozó Ellenőrzések

- Korrekciós Kontrollok

- Elrettentő Ellenőrzések

- Kompenzáló Ellenőrzések

- Biztonsági Ellenőrzési-Értékelési

Mi is Az A Biztonsági Ellenőrzés?

A biztonsági ellenőrzések ellenintézkedések vagy biztosítékok, amelyek csökkentik annak esélyét, hogy a fenyegetés kihasználja a biztonsági rést.

A biztonsági ellenőrzések ellenintézkedések vagy biztosítékok, amelyek csökkentik annak esélyét, hogy a fenyegetés kihasználja a biztonsági rést.

például a vállalati szintű biztonsági tudatosság képzésének végrehajtása a hálózat, az emberek és az információs rendszerek elleni szociális mérnöki támadás kockázatának minimalizálása érdekében.

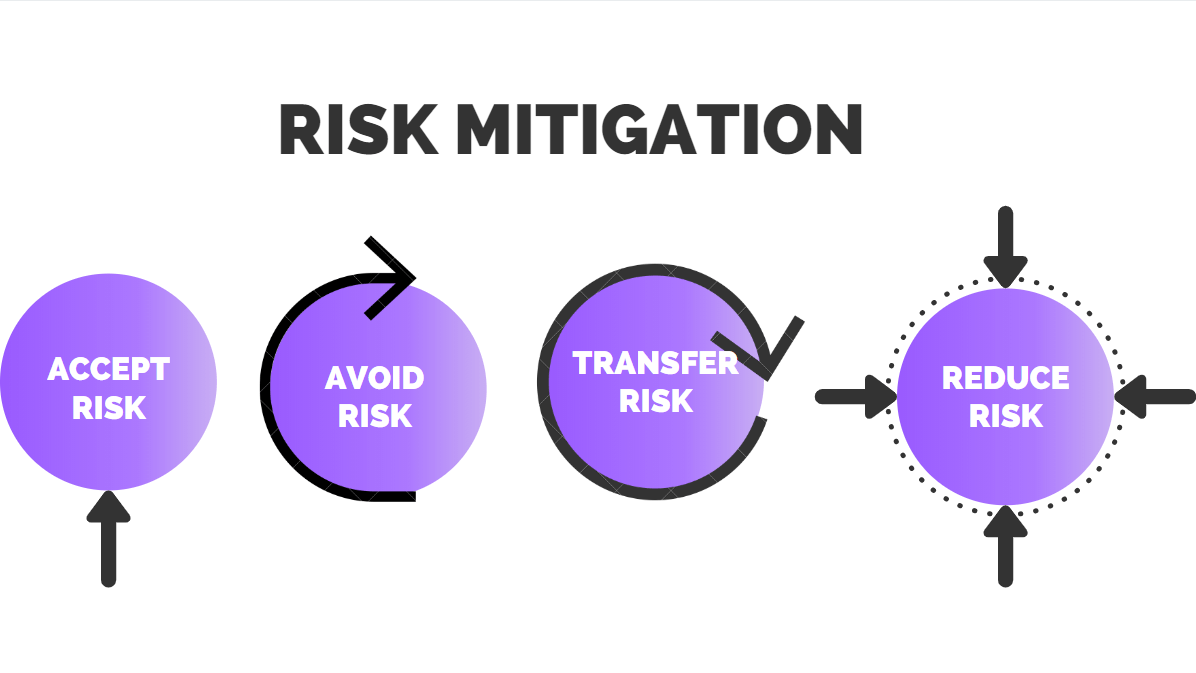

a kockázatcsökkentési aktust kockázatcsökkentésnek is nevezik.

bár ez mellett lehetetlen, hogy megakadályozzák az összes fenyegetést, mérséklése célja, hogy csökkentse a kockázatot azáltal, hogy csökkenti az esélyét, hogy a fenyegetés kihasználja a biztonsági rés.

a kockázatcsökkentés különböző típusú biztonsági ellenőrzések végrehajtásával érhető el, attól függően, hogy:

- az ellenintézkedések vagy védintézkedések célja.

- az a szint, amelyre a kockázatot minimalizálni kell.

- a fenyegetés által okozott kár súlyossága.

mik a biztonsági ellenőrzések céljai?

a korábban említett biztonsági ellenőrzések végrehajtásának általános célja a szervezet kockázatainak csökkentése.

más szavakkal, a biztonsági ellenőrzések végrehajtásának elsődleges célja egy biztonsági esemény hatásának megelőzése vagy csökkentése.

a biztonsági ellenőrzés hatékony végrehajtása a biztonsági eseményhez kapcsolódó besorolásán alapul.

a közös osztályozási típusokat az alábbiakban soroljuk fel a megfelelő leírással együtt:

- megelőző ellenőrzések megpróbálják megakadályozni az esemény bekövetkezését.

- Detective controls megpróbálja észlelni incidensek bekövetkezése után.

- korrekciós ellenőrzések megpróbálják visszafordítani egy esemény hatását.

- Az Elrettentő ellenőrzések megpróbálják visszatartani az egyéneket az esemény bekövetkezésétől.a

- kompenzáló kezelőszervek olyan alternatív kezelőszervek, amelyeket akkor használnak, ha az elsődleges vezérlés nem kivitelezhető.

a felsorolt vezérlők végrehajtása nem triviális kérdés.

például egy olyan szervezet, amely a kockázat csökkentése szempontjából kiemelt prioritást élvez, általában kockázati profillal rendelkezik, amely szemlélteti a negatívan befolyásoló kockázat lehetséges költségeit és az ellenőrzés(ok) végrehajtásához szükséges emberi erőforrásokat.

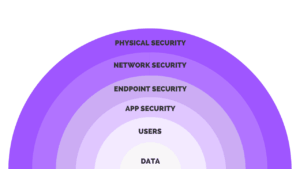

rétegződés biztonsági ellenőrzések

rétegezés egy olyan megközelítés, amely egyesíti a több biztonsági ellenőrzéseket, hogy dolgozzon ki az úgynevezett védelmi-mélyreható stratégia.

Defense-in-depth-in-depth egy közös stratégia használt kiberbiztonság, ahol több réteg ellenőrzések végrehajtása.

kombinálásával ellenőrzések Több biztonsági réteg biztosítja, hogy ha az egyik réteg nem ellensúlyozza a veszélyt, hogy más rétegek segít megelőzni a megsértése a rendszerekben.

a biztonság minden rétege bizonyos fenyegetések ellen dolgozik, ami megköveteli, hogy a kiberbiztonsági programok több technológiába és folyamatba fektessenek be, hogy megakadályozzák a rendszerek vagy az emberek veszélyeztetését.

például Végpont érzékelés-válasz megoldások nagy megakadályozza a vírusok, malware-tól megfertőzni a számítógépeket, szervereket.

a végpont detektálás azonban nem alkalmas arra, hogy egy SIEM-hez hasonló hálózaton naplózza és figyelje a forgalmat, vagy valós időben észlelje és megelőzze a támadást, mint egy IPS.

A kockázatok alapjainak megértése & fenyegetések

mielőtt belemerülnénk az ellenőrzési típusokba, fontos először megérteni a számítógépes kockázatokat és fenyegetéseket, amelyek segítenek enyhíteni.

kockázatok

a kiberbiztonság kockázata annak a valószínűsége, hogy egy fenyegetés kihasználja a veszteséget okozó sebezhetőséget. A veszteségek lehetnek információk, pénzügyi, hírnévkárosodás, sőt árthatnak az ügyfelek bizalmának.

fenyegetések

a fenyegetések minden olyan esemény, amely veszélyeztetheti az információk titkosságát, integritását és rendelkezésre állását (CIA).

a fenyegetések szervezeten kívülről, az internethez csatlakozó világ bármely pontjáról érkeznek. A bennfentesek, például egy elégedetlen alkalmazott, akinek túl sok hozzáférése van, vagy egy rosszindulatú bennfentes is veszélyt jelent a vállalkozások számára.

Megjegyzés: A bennfentes fenyegetések nem mindig rosszindulatúak. Például egy olyan alkalmazott, aki rákattint egy adathalász e-mailre, amely rosszindulatú programokat telepít, nem jelenti azt, hogy a munkavállaló kárt okozna.

végül a fenyegetések természeti katasztrófa formájában is megjelenhetnek, vagy mesterséges kockázat lehet, például egy új rosszindulatú programváltozat.

a sebezhetőségek

a sebezhetőségek a szoftver, a hardver vagy a szervezeti folyamatok gyengeségei vagy hibái, amelyek fenyegetéssel veszélyeztetve biztonsági eseményhez vezethetnek.

Biztonsági Incidensek

Biztonsági esemény, vagy egy esemény, amely ténylegesen vagy potenciálisan veszélyezteti a titoktartás, sértetlensége, vagy rendelkezésre állása egy információs rendszer, vagy az információkat a rendszer feldolgozza, tárolja, illetve továbbítja, vagy sérti vagy közvetlenül fenyegető megsértése biztonsági politikák, biztonsági eljárások, vagy elfogadható használat irányelveit.

most, hogy jobban megértjük az alapvető kockázati fogalmakat, vizsgáljuk meg, hogyan hajtják végre a biztonsági ellenőrzéseket.

műszaki biztonsági ellenőrzések

a legalapvetőbb szinten, a műszaki ellenőrzések, más néven logikai vezérlők, a technológiát használják a hardver és a szoftver sebezhetőségének csökkentésére. Automatizált szoftver eszközök vannak telepítve, konfigurálva, hogy megvédje ezeket az eszközöket.

a műszaki ellenőrzések példái a következők:

- Titkosítás

- Antivirus, Valamint Anti-Malware Szoftver

- Tűzfal

- Biztonsági Információkat, Valamint a rendezvényszervezés (ELÉRHETŐ)

- Behatolásjelző Rendszerek (IDS), valamint a behatolásmegelőző Rendszer (IPS)

Műszaki Ellenőrzés Fajtái, Megvalósítási Módszerek

az Alábbiakban a két leggyakoribb példa a műszaki ellenőrzési típusok:

- Hozzáférést Vezérlő Listák (ACL) – Hálózati forgalom szűrők, hogy tudja irányítani a bejövő vagy a kimenő forgalmat. Az ACL-ek gyakoriak az útválasztókban vagy a tűzfalakban, de konfigurálhatók bármilyen, a hálózaton futó eszközön, a házigazdáktól, a hálózati eszközöktől és a szerverektől is.

- konfigurációs szabályok-oktatási kódok, amelyek a rendszer végrehajtását irányítják, amikor az információ áthalad rajta. A hálózati berendezések gyártói saját konfigurációs szabályokkal rendelkeznek, amelyek kezelik az ACL objektumok működését.

Adminisztratív Biztonsági Ellenőrzések

Adminisztratív biztonsági ellenőrzések lásd szabályzatok, eljárások, vagy iránymutatásokat, amelyek meghatározzák a személyi vagy üzleti gyakorlat összhangban a szervezet biztonsági céljait.

sok szervezet ma végre valamilyen onboarding folyamat bemutatni, hogy a cég, valamint az Ön számára a történelem, a szervezet.

a fedélzeti folyamat során a szervezet biztonsági politikájának felülvizsgálatára és elismerésére lehet utasítani.

elismerve, hogy elolvasta a szervezet politikáit új bérletként, akkor elszámoltatható, hogy betartsa a szervezet vállalati politikáját.

az adminisztratív ellenőrzések végrehajtásához további biztonsági ellenőrzésekre van szükség a folyamatos ellenőrzéshez és végrehajtáshoz.

A folyamatok nyomon érvényesíteni az adminisztratív ellenőrzések:

- – Gazdálkodási ellenőrzés: A biztonsági ellenőrzéseket, amelyek középpontjában a a kockázatok kezelése, illetve a vezetői információs rendszer biztonságát.

- működési kontrollok: A biztonsági ellenőrzések, amelyeket elsősorban az emberek hajtanak végre és hajtanak végre (szemben a rendszerekkel).

például egy biztonsági politika irányítási ellenőrzés, de biztonsági követelményeit az emberek (operatív ellenőrzések) és rendszerek (műszaki ellenőrzések) hajtják végre.

egy szervezetnek elfogadható felhasználási szabályzata lehet, amely meghatározza a felhasználók magatartását, beleértve a rosszindulatú webhelyek nem látogatását is. A biztonsági ellenőrzés nyomon követésére és érvényesítésére lehet formájában egy webes tartalom szűrő, amely képes érvényesíteni a politika és jelentkezzen egyszerre.

az adathalász támadás elhárítása egy másik példa, amely a menedzsment és a műveleti ellenőrzések kombinációját alkalmazza.

Biztonsági ellenőrzések segíteni meghiúsítani az adathalászat, amellett, hogy a vezetői ellenőrzés az elfogadható használat irányelveit is, tartalmazza az operatív ellenőrzés, például a képzés, a felhasználók nem esik az adathalászat, műszaki ellenőrzés, hogy figyelemmel kíséri az e-maileket, weboldal használat jeleit az adathalász tevékenység.

fizikai biztonsági ellenőrzések

a fizikai ellenőrzések olyan biztonsági intézkedések végrehajtása egy meghatározott struktúrában, amelyek megakadályozzák vagy megakadályozzák az érzékeny anyagokhoz való jogosulatlan hozzáférést.

példák a fizikai kontrollokra:

- a térfigyelő kamerák

- Mozgás vagy termikus riasztó rendszerek

- a Biztonsági őrök

- Kép Id

- Bezárva halott-csavarozott acél ajtók

- Biometria (tartalmazza az ujjlenyomat, hang, arc, iris, a kézírás, illetve más, automatizált módszereket felismerni, egyének)

a Megelőző Ellenőrzések

Példa a megelőző kontrollok közé:

- edzés

- biztonsági tudatosság képzés

- biztonsági őrök

- változás menedzsment

- fiók letiltási politika

edzés

a biztonsági expozíció csökkentésének és a biztonsági ellenőrzések szigorításának folyamata.

biztonsági tudatosság képzés

az a folyamat, amely a hivatalos kiberbiztonsági oktatást biztosítja a munkaerő számára a különféle információbiztonsági fenyegetésekről, valamint a vállalat irányelveiről és eljárásairól.

biztonsági őrök

egy személy által alkalmazott állami vagy magán fél, hogy megvédje a szervezet eszközeit. A biztonsági őrök gyakran az első védelmi vonalként szolgálnak a vállalkozások számára a külső fenyegetésekkel, behatolással és az ingatlan és lakóinak sebezhetőségével szemben.

változáskezelés

azok a módszerek és szokások, amelyekben a vállalat leírja és végrehajtja a változást mind belső, mind külső folyamataiban. Ez magában foglalja a munkavállalók felkészítését és támogatását, a változáshoz szükséges lépések megállapítását, valamint a változás előtti és utáni tevékenységek nyomon követését a sikeres végrehajtás biztosítása érdekében.

Account Disablement Policy

olyan házirend, amely meghatározza, hogy mi köze a felhasználói hozzáférési fiókokhoz azoknak a munkavállalóknak, akik önként, azonnali felmondással vagy távolléti szabadságon távoznak.

Detective Controls

a detective controls példái a következők:

- Napló Ellenőrzése

- ELÉRHETŐ

- Trend Elemzés

- Biztonsági Ellenőrzések

- Videó Survillance

- mozgásérzékelés

Napló Ellenőrzése

Napló ellenőrzése egy diagnosztikai módszer, amellyel elemezni igazi-események, vagy tárolt adatok biztosítása alkalmazás elérhetőségét, valamint, hogy hozzáférjen a hatás, a változás az állami alkalmazás teljesítmény.

SIEM

biztonsági információk és eseménykezelés (SIEM) olyan eszközök és szolgáltatások halmaza, amelyek holisztikus képet nyújtanak a szervezet információbiztonságáról a különböző rendszerekből származó operatív naplók segítségével.

trendelemzés

az információgyűjtés gyakorlata, valamint az alkalmazás naplókimenetéből összegyűjtött információk mintájának azonosítása. A trendelemzés kimenete általában grafikon vagy táblázatos formában van.

biztonsági ellenőrzés

a kiberbiztonsági szabványokra, iránymutatásokra és eljárásokra összpontosító mérés; ezen ellenőrzések végrehajtása mellett. A biztonsági ellenőrzést általában képzett 3rd fél szervezetek, vagy belső források végzik a külső ellenőrzés előkészítése során.

Videomegfigyelés

olyan rendszer, amely képes olyan digitális képek és videók rögzítésére, amelyek tömöríthetők, tárolhatók vagy elküldhetők kommunikációs hálózatokon helyszíni vagy távoli megfigyelésre.

mozgásérzékelés

olyan eszköz, amely érzékelőt használ a közeli mozgás észlelésére. Az ilyen eszközt gyakran integrálják egy olyan felügyeleti rendszer összetevőjeként, amely automatikusan elvégzi a feladatot, vagy figyelmezteti az észlelt mozgás megfigyelőelemzőjét.

korrekciós ellenőrzések

a korrekciós ellenőrzések példái a következők:

- IPS

- biztonsági mentések és rendszer-helyreállítás

IPS

olyan hálózati biztonsági technológia, amely figyeli a hálózati forgalmat a forgalom anomáliáinak észlelésére. Az IPS biztonsági rendszerek elfogják a hálózati forgalmat, és gyorsan megakadályozhatják a rosszindulatú tevékenységeket a csomagok eldobásával vagy a kapcsolatok visszaállításával.

biztonsági mentések és rendszer-helyreállítás

biztonsági mentések és rendszer-helyreállítás az adatok másolatainak létrehozása és tárolása, amelyek felhasználhatók a szervezetek adatvesztéssel szembeni védelmére.

elrettentő ellenőrzések

Az Elrettentő ellenőrzések csökkentik a szándékos támadás valószínűségét, és általában kézzelfogható tárgy vagy személy formájában vannak.

példa elrettentő ellenőrzések közé:

- kábel zárak

- hardver zárak

- videó megfigyelés & őrök

mi a különbség a megelőző és detektív ellenőrzések között?

a megelőző ellenőrzést úgy tervezték meg, hogy egy veszélyesemény előtt végrehajtsák, és csökkentsék és/vagy elkerüljék a sikeres fenyegetési esemény valószínűségét és lehetséges hatását.

a detektívvezérlés célja a hibák felderítése és a már bekövetkezett információs rendszerek elleni támadások felderítése.

a detektívvezérlő kimenet rutinelemzése bemenetet biztosít a megelőző ellenőrzés további fokozásához. A folyamatos elemzés célja elsősorban a hibák, szabálytalanságok megelőzése.

kompenzáló ellenőrzések

egy alternatív módszer, amelyet egy olyan biztonsági intézkedés követelményének kielégítésére hoztak létre,amelyet pénzügyi, infrastrukturális vagy egyszerűen nem lehet könnyen végrehajtani jelenleg.

a kompenzáló ellenőrzésnek meg kell felelnie a következő kritériumoknak:

- megfeleljen az eredeti ellenőrzési követelmény szándékának

- hasonló megbízhatósági szintet biztosít

a kompenzációs ellenőrzések példái a következők:

- időalapú egyszeri jelszó – TOTP) – egy ideiglenes jelszó, amelyet egy algoritmus generál, amely az aktuális napszakot használja hitelesítési tényezőként. Az új bérlet biztosítása a TOTP-vel, amíg a hitelesítés teljes mértékben meg nem érkezik, példa a kompenzáló vezérlésre.

- titkosítás-adatbázis biztonsági alkalmazások, e-mail titkosítás és egyéb eszközök. A szervezet nem tudja titkosítani az összes elektronikus adatot egy PCI értékelésben. A kompenzáció érdekében más meglévő eszközöket is használhatnak a titkosítás végrehajtásához.

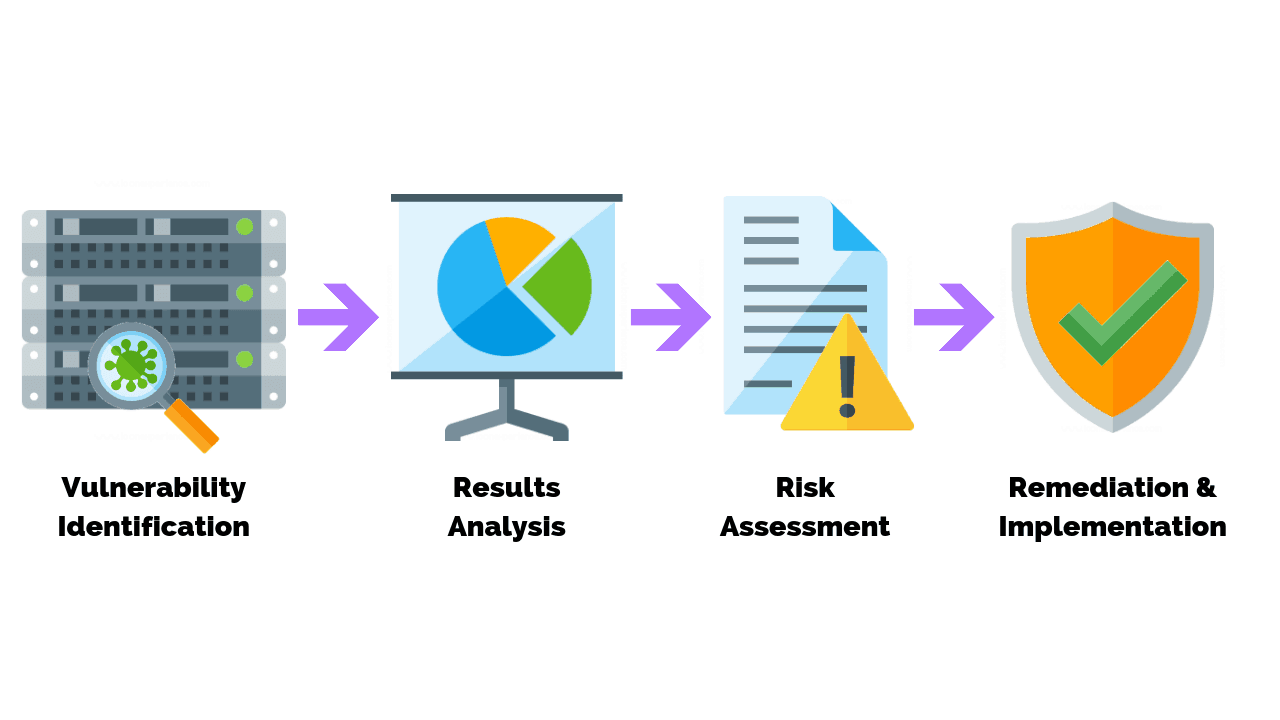

biztonsági ellenőrzés elvégzése

a biztonsági ellenőrzés értékelése kritikus elem a szervezet biztonsági ellenőrzéseinek állapotának és teljesítményének mérésére.

vegye figyelembe a biztonsági ellenőrzés értékelésének következő meghatározását:

az információs rendszer irányítási, működési és műszaki biztonsági ellenőrzéseinek tesztelése és / vagy értékelése annak meghatározása érdekében, hogy az ellenőrzések milyen mértékben valósulnak meg megfelelően, rendeltetésszerűen működnek, és a kívánt eredményt hozzák létre a rendszerre vonatkozó biztonsági követelmények teljesítése tekintetében.

a biztonsági ellenőrzések tesztelése a szervezet információbiztonsági irányítási rendszerének átfogó irányításának kritikus eleme.

a szervezet típusától függően a szabályozási követelmények következetes és folyamatos értékeléseket írnak elő, míg a nem állami szervezetek nem felelnek meg a szabályozási követelményeknek.

Ma már nem csak a legjobb gyakorlat, hogy a monitor a biztonsági ellenőrzéseket, de szükséges előfeltétele annak érdekében, hogy tartani rendszerek biztonságos, valamint ingyenes a céllövészet, a hackerek, akik behatolnak a hálózat bármely, hogy gyenge biztonság, a külső, mind belsőleg.

közös biztonsági értékelések

a biztonsági értékelés példái a következők:

- kockázatértékelés

- sebezhetőségi Értékelés

- penetrációs vizsgálat

kockázatértékelések

a kockázatértékelés számos lépést foglal magában, és képezi a teljes kockázatkezelési terv gerincét.

a kockázatértékelések azért fontosak, mert azokat olyan eszközök vagy területek azonosítására használják, amelyek a legnagyobb kockázatot, sebezhetőséget vagy a vállalkozásnak való kitettséget jelentik. Ezután azonosítja azokat a kockázatokat, amelyek befolyásolhatják ezeket az eszközöket.

sebezhetőségi értékelések

a sebezhetőségi értékelés a számítógépes hálózatok, rendszerek, hardverek, alkalmazások és az informatikai ökoszisztéma más részei kockázatainak és sebezhetőségeinek azonosítására szolgál.

Sebezhetőség felmérés kritikus eleme a sérülékenység menedzsment, valamint kockázatkezelési lifecycles, segít megvédeni rendszerek adatainak a jogosulatlan hozzáférés, illetve adatok megsértésének.

a sebezhetőségi értékelések általában olyan eszközöket használnak, mint a sebezhetőségi szkennerek, hogy azonosítsák a szervezet informatikai infrastruktúráján belüli fenyegetéseket és hibákat, amelyek potenciális sebezhetőségeket vagy kockázati kitettségeket jelentenek.

penetrációs tesztelés

penetrációs tesztelés egy módszer egy webes alkalmazás, hálózat vagy számítógépes rendszer tesztelésére a kihasználható biztonsági rések azonosítására.

a biztonság egészének elsődleges célja, hogy megakadályozza a jogosulatlan felek hozzáférését, megváltoztatását vagy kihasználását egy hálózathoz vagy rendszerhez. Célja, hogy azt tegye, amit egy rossz színész tenne.

a penetrációs tesztek fő oka a szervezet biztonsága szempontjából az, hogy segítenek a személyzetnek megtanulni, hogyan kell kezelni bármilyen típusú betörést egy rosszindulatú entitástól.

a toll tesztek arra szolgálnak, hogy megvizsgálják, hogy a szervezet biztonsági irányelvei valóban hatékonyak-e. Ezek egyfajta tűzfúróként szolgálnak a szervezetek számára.

a penetrációs tesztek olyan megoldásokat is kínálhatnak, amelyek segítenek a szervezeteknek nemcsak a támadók megelőzésében és felismerésében, hanem egy ilyen betolakodó hatékony kiutasításában is a rendszerükből.

következtetés

ebben a cikkben megvizsgáltuk a három alapvető biztonsági ellenőrzést – műszaki, adminisztratív és fizikai.

felülvizsgálták a különböző kritikus alellenőrzések felülvizsgálatát is – elrettentő, korrekciós és kompenzáló.

bár fontos, hogy a biztonsági szakemberek megértsék az ellenőrzések meghatározását, fel kell ismerniük azt is, hogy az ellenőrzések végrehajtásának végső célja a szervezet védelmének megerősítése a kockázat csökkentése érdekében.

az információbiztonságot olyan programként kell kezelni, amely folyamatos ellenőrzést igényel a legértékesebb eszközeinek védelme és védelme érdekében.

legyen éber az ebben a cikkben felsorolt vezérlők beépítésével, és Ön fel lesz szerelve a szervezet kockázatkezelési programjának támogatásához és sikeréhez való hozzájáruláshoz.