- Pin

- Tweet

Security controls näyttelee perustavaa laatua olevaa roolia kyberturvallisuuden ammattilaisten tekemien toimien muokkaamisessa organisaation suojelemiseksi.

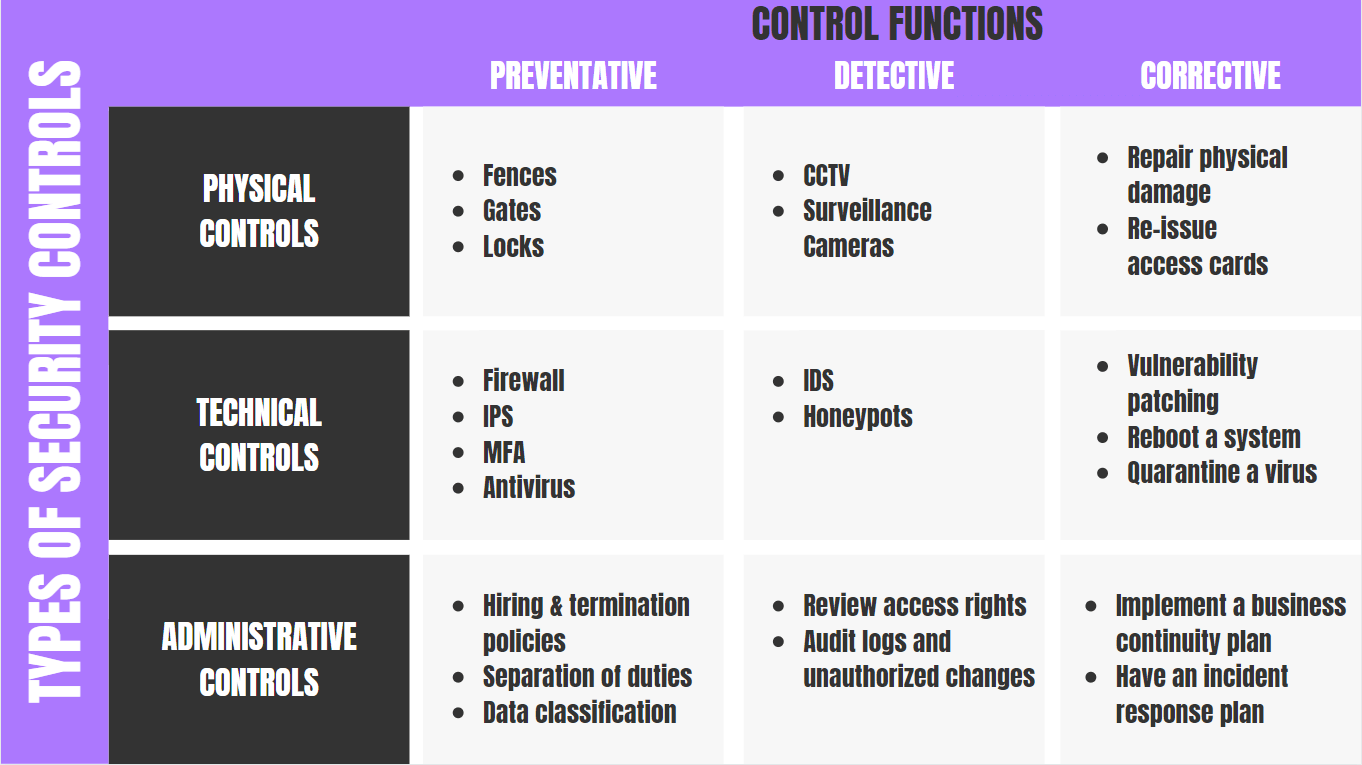

tietoteknisiä turvatarkastuksia on kolmea päätyyppiä, joihin kuuluvat tekniset, hallinnolliset ja fyysiset tarkastukset. Ensisijainen tavoite toteuttaa turvatarkastus voi olla ennaltaehkäisevä, etsivä, korjaava, kompensoiva, tai toimia pelotteena. Valvontaa käytetään myös ihmisten suojelemiseen, kuten social engineering awareness training-koulutuksessa tai politiikoissa.

turvavalvontatoimenpiteiden puuttuminen vaarantaa tietojen luottamuksellisuuden, eheyden ja saatavuuden. Nämä riskit ulottuvat myös ihmisten ja omaisuuden turvallisuuteen organisaatiossa.

selitän tässä artikkelissa, Mitä turvavalvonta on ja millaisia eroja kunkin tyypin välillä on. Seuraavaksi käsittelen tavoitteita, jotka kunkin kontrollin on tarkoitus saavuttaa esimerkkien kanssa matkan varrella.

loppuun mennessä kyberturvallisuuden perusturvaohjeet ovat paremmin selvillä.

Lue lisää: 10 Kyberturvallisuustrendiä, joita et voi sivuuttaa vuonna 2021

Artikkelisuunnistus

- mikä on tietoturvan valvonta?

- mitkä ovat turvatarkastusten tavoitteet?

- riskien perusteiden ymmärtäminen & uhat

- tekninen valvonta

- hallinnollinen valvonta

yysinen valvontaehkäisevä valvonta orjaava valvonta ehkäisevä valvonta Torjuva valvonta kompensoiva valvonta turvallisuusvalvonnan arvioinnin suorittaminen

what is a security control?

Security controls ovat vastatoimia tai suojatoimia, joita käytetään vähentämään mahdollisuutta, että uhka hyödyntää haavoittuvuutta.

Security controls ovat vastatoimia tai suojatoimia, joita käytetään vähentämään mahdollisuutta, että uhka hyödyntää haavoittuvuutta.

esimerkiksi yrityksen laajuisen tietoturvatietoisuuskoulutuksen toteuttaminen, jotta verkkoosi, ihmisiin ja tietojärjestelmiin kohdistuvan social engineering-hyökkäyksen riski olisi mahdollisimman pieni.

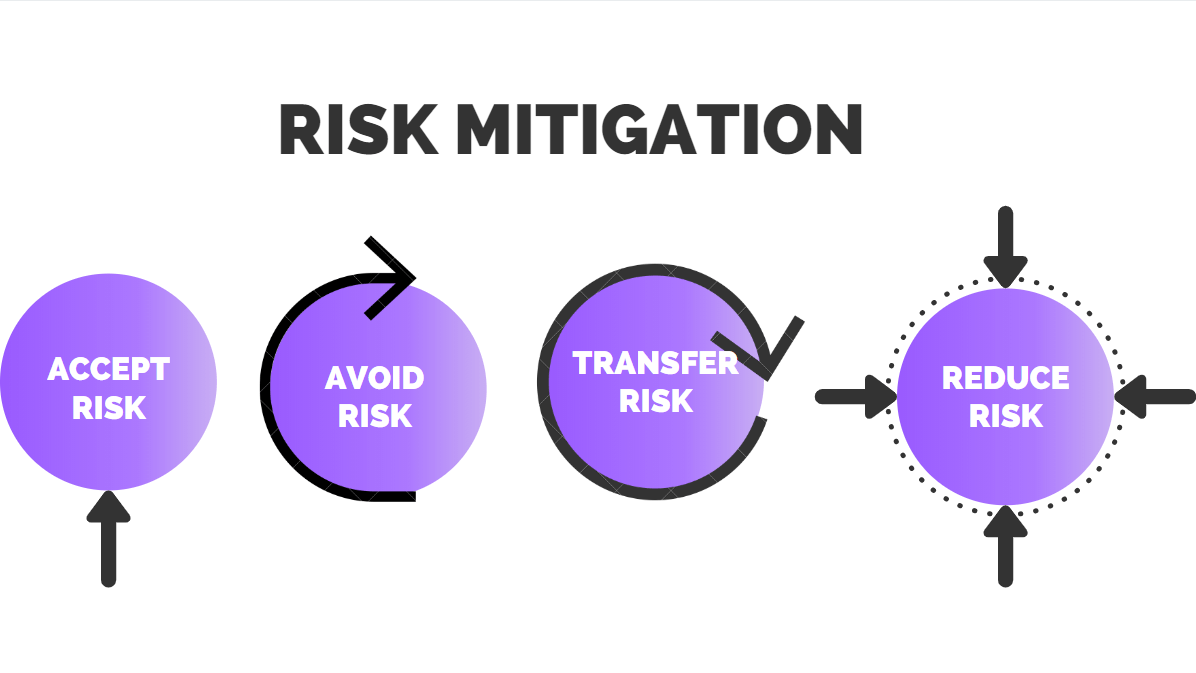

riskin vähentämistä kutsutaan myös riskinhallinnaksi.

vaikka on lähes mahdotonta estää kaikkia uhkia, hillintä pyrkii pienentämään riskiä vähentämällä mahdollisuutta, että uhka hyödyntää haavoittuvuutta.

riskinhallinta saavutetaan toteuttamalla erityyppisiä turvavalvontatoimenpiteitä riippuen:

- vastatoimen tai suojauksen tavoitteesta.

- taso, jolle riski on minimoitava.

- uhan aiheuttaman vahingon vakavuus.

mitkä ovat turvatarkastusten tavoitteet?

aiemmin mainitun turvatarkastusten toteuttamisen yleisenä tarkoituksena on auttaa vähentämään riskejä organisaatiossa.

toisin sanoen turvavalvontatoimenpiteiden toteuttamisen ensisijainen tavoite on estää tai vähentää tietoturvaloukkauksen vaikutusta.

turvavalvonnan tehokas toteuttaminen perustuu sen luokitukseen suhteessa tietoturvaloukkaukseen.

yleiset luokitustyypit on lueteltu alla vastaavine kuvauksineen:

- ennalta ehkäisevät kontrollit pyrkivät estämään vaaratilanteen syntymisen.

- Rikostutkijat pyrkivät havaitsemaan vaaratilanteet niiden tapahduttua.

- korjaavilla kontrolleilla pyritään kääntämään vaaratilanteen vaikutus.

- Pelottelukontrollit yrittävät estää yksilöitä aiheuttamasta vaaratilannetta.

- kompensoivat kontrollit ovat vaihtoehtoisia kontrolleja, joita käytetään silloin, kun ensisijainen kontrolli ei ole toteutettavissa.

lueteltujen kontrollien toteuttaminen ei ole vähäpätöinen asia.

esimerkiksi organisaatiolla, joka asettaa riskin vähentämisen etusijalle, on yleensä riskiprofiili, joka kuvaa negatiivisesti vaikuttavan riskin mahdollisia kustannuksia ja kontrollien toteuttamiseen tarvittavia henkilöstöresursseja.

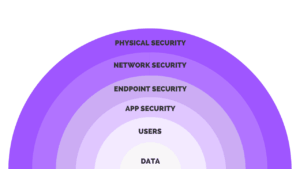

turvatarkastusten kerrospukeutuminen

kerrospukeutuminen on lähestymistapa, jossa yhdistetään useita turvatarkastuksia niin sanotun puolustus-syvällisen strategian kehittämiseksi.

Defense-in-depth on kyberturvallisuudessa käytetty yhteinen strategia, jossa toteutetaan useita valvontakerroksia.

yhdistämällä hallintalaitteet useiksi turvallisuuskerroksiksi varmistat, että jos yksi kerros ei pysty torjumaan uhkaa, muut kerrokset auttavat estämään tunkeutumisen järjestelmiisi.

jokainen tietoturvakerros pyrkii torjumaan tiettyjä uhkia, mikä edellyttää kyberturvallisuusohjelmien sijoittamista useisiin teknologioihin ja prosesseihin järjestelmien tai ihmisten vaarantumisen estämiseksi.

esimerkiksi päätepisteiden tunnistus-ja vastausratkaisut ovat erinomaisia estämään viruksia ja haittaohjelmia tarttumasta tietokoneisiin ja palvelimiin.

päätepisteiden tunnistus ei kuitenkaan ole varustettu kirjaamaan ja valvomaan liikennettä verkossa kuten SIEM tai havaitsemaan ja estämään hyökkäystä reaaliaikaisesti kuten IPS.

riskien perusteiden ymmärtäminen & uhat

ennen kuin sukellamme kontrollityyppeihin, on tärkeää ensin ymmärtää kyberriskit ja niiden lieventämiseen auttavat uhat.

riskit

riskit kyberturvallisuudessa ovat todennäköisyyttä, että uhka hyödyntää haavoittuvuutta, joka johtaa menetykseen. Tappiot voivat olla informaatiota, taloudellisia, maineen vahingoittumista ja jopa haittaa asiakkaiden luottamusta.

uhat

uhat ovat mitä tahansa tapahtumia, jotka voivat vaarantaa tietojen luottamuksellisuuden, eheyden ja saatavuuden (CIA).

uhat tulevat organisaation ulkopuolelta ja kaikkialta maailmasta, joka on yhteydessä internetiin. Sisäpiiriläiset, kuten tyytymätön työntekijä, jolla on liikaa pääsyä, tai pahansuopa sisäpiiriläinen, ovat myös uhka yrityksille.

huomaa, että sisäpiiriuhat eivät aina ole pahantahtoisia. Esimerkiksi haittaohjelman asentavan tietojenkalastelusähköpostin klikkaaminen ei tarkoita sitä, että työntekijä olisi aikonut aiheuttaa haittaa.

lopuksi uhat voivat olla myös luonnonkatastrofin muodossa tai olla ihmisen aiheuttama riski, kuten uusi haittaohjelman muunnelma.

haavoittuvuudet

haavoittuvuudet ovat ohjelmiston, laitteiston tai organisaation prosessien heikkous tai virhe, joka uhan vaarantuessa voi johtaa tietoturvahäiriöön.

tietoturvaloukkaukset

tietoturvaloukkaukset ovat tapahtumia, jotka tosiasiallisesti tai mahdollisesti vaarantavat tietojärjestelmän tai järjestelmän käsittelemien, tallentamien tai välittämien tietojen luottamuksellisuuden, eheyden tai saatavuuden tai jotka muodostavat turvakäytäntöjen, turvamenettelyjen tai hyväksyttävän käytön käytäntöjen rikkomisen tai välittömän uhan.

nyt kun meillä on parempi käsitys perusriskikäsitteistä, tutkitaan, miten turvatarkastukset toteutetaan.

TEKNISET turvatarkastukset

perustasolla TEKNISET kontrollit, joita kutsutaan myös logiikkaohjauksiksi, käyttävät teknologiaa vähentääkseen laitteistojen ja ohjelmistojen haavoittuvuuksia. Automaattiset ohjelmistotyökalut asennetaan ja konfiguroidaan suojaamaan näitä ominaisuuksia.

esimerkkejä teknisistä tarkastuksista ovat:

- salaus

- virustorjunta-ja Haittaohjelmaohjelmistot

- palomuurit

- tietoturvatiedot ja tapahtumien hallinta (SIEM)

- tunkeutumisen tunnistusjärjestelmät (IDS) ja tunkeutumisen Ehkäisyjärjestelmät (IPS)

TEKNISET Valvontatyypit ja toteutustavat

alla on kaksi yleistä esimerkkiä teknisistä valvontatyypeistä:

- Kulunvalvontalistat (ACL – verkkoliikenteen suodattimet, jotka voivat ohjata saapuvaa tai lähtevää liikennettä. ACL: t ovat yleisiä reitittimissä tai palomuureissa, mutta ne voidaan konfiguroida myös missä tahansa verkossa toimivassa laitteessa isännistä, verkkolaitteista ja palvelimista.

- Configuration Rules – Instructional codes, jotka ohjaavat järjestelmän toteuttamista, kun tieto kulkee sen läpi. Verkkolaitteiden toimittajilla on omat määrityssäännöt, jotka hallitsevat niiden ACL-objektien toimintaa.

hallinnolliset turvatarkastukset

hallinnolliset turvatarkastukset viittaavat toimintatapoihin, menettelyihin tai ohjeisiin, joissa määritellään henkilöstöä tai liiketoimintatapoja organisaation turvallisuustavoitteiden mukaisesti.

monet organisaatiot toteuttavat nykyään jonkinlaisen perehdytysprosessin tutustuttaakseen sinut yritykseen ja tarjotakseen sinulle tietoa organisaation historiasta.

onboarding-prosessin aikana sinua saatetaan kehottaa tarkistamaan ja tunnustamaan organisaation turvallisuuspolitiikka.

tunnustamalla, että olet lukenut organisaation toimintaperiaatteet uutena palkkauksena, olet sitten vastuussa organisaation yrityspolitiikan noudattamisesta.

hallinnollisten tarkastusten toteuttamiseksi tarvitaan lisää turvavalvontatoimenpiteitä jatkuvan seurannan ja täytäntöönpanon varmistamiseksi.

hallinnollisia tarkastuksia valvovat ja valvovat prosessit ovat:

- Management controls: turvavalvontatoimenpiteet, jotka keskittyvät riskien hallintaan ja tietojärjestelmän turvallisuuden hallintaan.

- operatiivinen ohjaus: Turvatarkastukset, jotka ovat ensisijaisesti ihmisten toteuttamia ja toteuttamia (toisin kuin järjestelmät).

esimerkiksi turvallisuuspolitiikka on johdon valvontaa, mutta sen turvallisuusvaatimuksia toteuttavat ihmiset (operatiivinen valvonta) ja järjestelmät (Tekninen valvonta).

organisaatiolla voi olla hyväksyttävä käyttöpolitiikka, joka määrittelee käyttäjien käyttäytymisen, mukaan lukien sen, ettei vieraile haitallisilla verkkosivustoilla. Valvottava ja valvottava turvavalvonta voisi olla verkkosisältösuodattimen muodossa, joka voi valvoa käytäntöä ja kirjautua samanaikaisesti.

tietojenkalasteluhyökkäyksen korjaaminen on toinen esimerkki, jossa käytetään hallinnan ja toiminnan hallinnan yhdistelmää.

tietojenkalastelun estämiseen tähtääviin Turvavalvontatoimenpiteisiin sisältyy itse hyväksyttävän käytön käytännön hallinnan lisäksi operatiivisia valvontatoimenpiteitä, kuten käyttäjien kouluttaminen olemaan lankeamatta tietojenkalasteluhuijauksiin, sekä teknisiä valvontatoimenpiteitä, joilla seurataan sähköposteja ja verkkosivujen käyttöä tietojenkalastelun merkkien varalta.

fyysiset turvatarkastukset

fyysiset tarkastukset ovat turvatoimien toteuttamista määritellyssä rakenteessa, jota käytetään estämään tai estämään luvattoman pääsyn arkaluonteiseen materiaaliin.

esimerkkejä fyysisistä kontrolleista ovat:

- suljetun kierron valvontakamerat

- liike – tai lämpöhälytysjärjestelmät

- turvamiehet

- Kuvatunnukset

- lukitut ja kuolleeksi pultatut Teräsovet

- biometriikka (sisältää sormenjäljen, äänen, kasvojen, iiriksen, käsialan ja muita automatisoituja menetelmiä, joita käytetään henkilöiden tunnistamiseen)

ennaltaehkäisevät valvontalaitteet

esimerkkejä ehkäisevistä valvontalaitteista ovat:

- Turvallisuusvalistuskoulutus

- turvamiesten Turvallisuusvalistuskoulutus

- muutosjohtaminen

- Tilinhoitopolitiikka

koventaminen

on prosessi, jossa turvavalistusta vähennetään ja turvatarkastuksia kiristetään.

Tietoturvatietoisuuskoulutus

prosessi, jossa työntekijälle tarjotaan virallista kyberturvallisuuskoulutusta erilaisista tietoturvauhista sekä yrityksesi toimintatavoista ja menettelyistä niiden käsittelemiseksi.

turvamies

henkilö, jonka julkinen tai yksityinen taho on palkannut suojelemaan organisaation omaisuutta. Vartijat ovat usein sijoitettu ensimmäinen puolustuslinja yrityksille ulkoisia uhkia, tunkeutuminen ja haavoittuvuuksia omaisuutta ja sen asukkaat.

muutosjohtaminen

menetelmät ja tavat, joilla yritys kuvaa ja toteuttaa muutoksia sekä sisäisissä että ulkoisissa prosesseissaan. Tähän sisältyy työntekijöiden valmistelu ja tukeminen, tarvittavien muutosten luominen sekä muutosta edeltävien ja sen jälkeisten toimien seuranta onnistuneen täytäntöönpanon varmistamiseksi.

Tilinkäyttökäytäntö

käytäntö, jossa määritellään, mitä tehdä käyttäjätileille vapaaehtoisesti, välittömästi irtisanotuille tai virkavapaalle lähteville työntekijöille.

Etsiväkontrollit

esimerkkejä etsiväkontrolleista ovat:

- Log Monitoring

- trendianalyysi

- tietoturva-auditoinnit

- liikkeentunnistus

Log Monitoring

Log monitoring on diagnostinen menetelmä, jota käytetään reaaliaikaisten tapahtumien tai tallennettujen tietojen analysointiin sovelluksen saatavuuden varmistamiseksi ja sovelluksen suoritustilan muutoksen vaikutusten selvittämiseksi.

SIEM

Security Information and Event Management (SIEM) on joukko työkaluja ja palveluita, jotka tarjoavat kokonaisvaltaisen kuvan organisaation tietoturvasta eri järjestelmien toimintalokien avulla.

trendianalyysi

käytäntö kerätä tietoa ja yrittää tunnistaa kuvion sovelluksen lokituloksesta kerätyssä tiedossa. Trendianalyysin tuotos on yleensä kuvaajan tai taulukon muodossa.

Tietoturvatarkastus

mittaus, joka keskittyy kyberturvallisuusstandardeihin, – ohjeisiin ja-menettelyihin; sekä näiden valvontatoimien toteuttaminen. Turvallisuustarkastuksen suorittavat yleensä koulutetut kolmannen osapuolen yksiköt tai sisäiset resurssit ulkoisen tarkastuksen valmistelemiseksi.

videovalvonta

järjestelmä, joka pystyy tallentamaan digitaalisia kuvia ja videoita, joita voidaan pakata, tallentaa tai lähettää viestintäverkkojen kautta paikan päällä tai etävalvontaa varten.

liikkeentunnistus

laite, joka käyttää anturia lähellä olevan liikkeen havaitsemiseen. Tällainen laite on usein integroitu valvontajärjestelmän osaksi, joka suorittaa tehtävän automaattisesti tai hälyttää havaitusta liikkeestä tarkkailuanalyytikon.

korjaavat tarkastukset

esimerkkejä korjaavista tarkastuksista ovat:

- IPS

- varmuuskopiot ja järjestelmän palautuminen

IPS

verkkoliikennettä valvova verkkoturvatekniikka, joka havaitsee poikkeamia liikennevirrassa. IPS-suojausjärjestelmät sieppaavat verkkoliikennettä ja voivat nopeasti estää haitallisen toiminnan pudottamalla paketteja tai nollaamalla yhteyksiä.

varmuuskopiot ja Järjestelmän palautus

varmuuskopiot ja Järjestelmän palautus on prosessi, jossa luodaan ja tallennetaan kopioita tiedoista, joita voidaan käyttää suojaamaan organisaatioita tietojen menetykseltä.

Pelotekontrollit

Pelotekontrollit vähentävät tahallisen hyökkäyksen todennäköisyyttä ja ovat yleensä konkreettisen esineen tai henkilön muodossa.

esimerkkejä pelotesäätimistä ovat:

- Vaijerilukot

- Laitteistolukot

- videovalvonta & vartijat

Mitä eroa on ennaltaehkäisevällä ja etsivällä valvonnalla?

ennalta ehkäisevä valvonta on suunniteltu toteutettavaksi ennen uhkatapahtumaa ja vähentämään ja / tai välttämään onnistuneen uhkatapahtuman todennäköisyyttä ja mahdollisia vaikutuksia.

etsiväohjaus on suunniteltu havaitsemaan virheitä ja paikantamaan jo tapahtuneita tietojärjestelmiin kohdistuvia hyökkäyksiä.

etsiväohjauksen ulostulon rutiinianalyysi antaa panosta ennalta ehkäisevän kontrollin tehostamiseksi entisestään. Jatkuvan analyysin tavoitteena on estää virheiden ja sääntöjenvastaisuuksien syntyminen.

kompensoivat tarkastukset

vaihtoehtoinen menetelmä, joka on otettu käyttöön sellaisen turvatoimenpiteen vaatimuksen täyttämiseksi, jota ei voida helposti toteuttaa rahoituksen, infrastruktuurin tai yksinkertaisesti epäkäytännöllisen toteutuksen vuoksi tällä hetkellä.

kompensoivan kontrollin tulee täyttää seuraavat kriteerit:

- täyttää alkuperäisen valvontavaatimuksen tarkoituksen

- vastaavalla varmuustasolla

esimerkkejä kompensoivista kontrolleista ovat:

- Time-based One Time-Password (TOTP) – väliaikainen salasana, jonka on luonut algoritmi, joka käyttää nykyistä vuorokaudenaikaa yhtenä aitoustekijänä. Uuden vuokrauksen tarjoaminen TOTP: llä, kunnes todentaminen on täysin toimitettu, on esimerkki kompensoivasta valvonnasta.

- salaus – tietokannan tietoturvasovellukset, sähköpostin salaus ja muut työkalut. Organisaatio ei voi salata kaikkia sähköisiä tietoja PCI-arvioinnissa. Kompensoidakseen ne voivat käyttää muita olemassa olevia työkaluja salauksen toteuttamiseen.

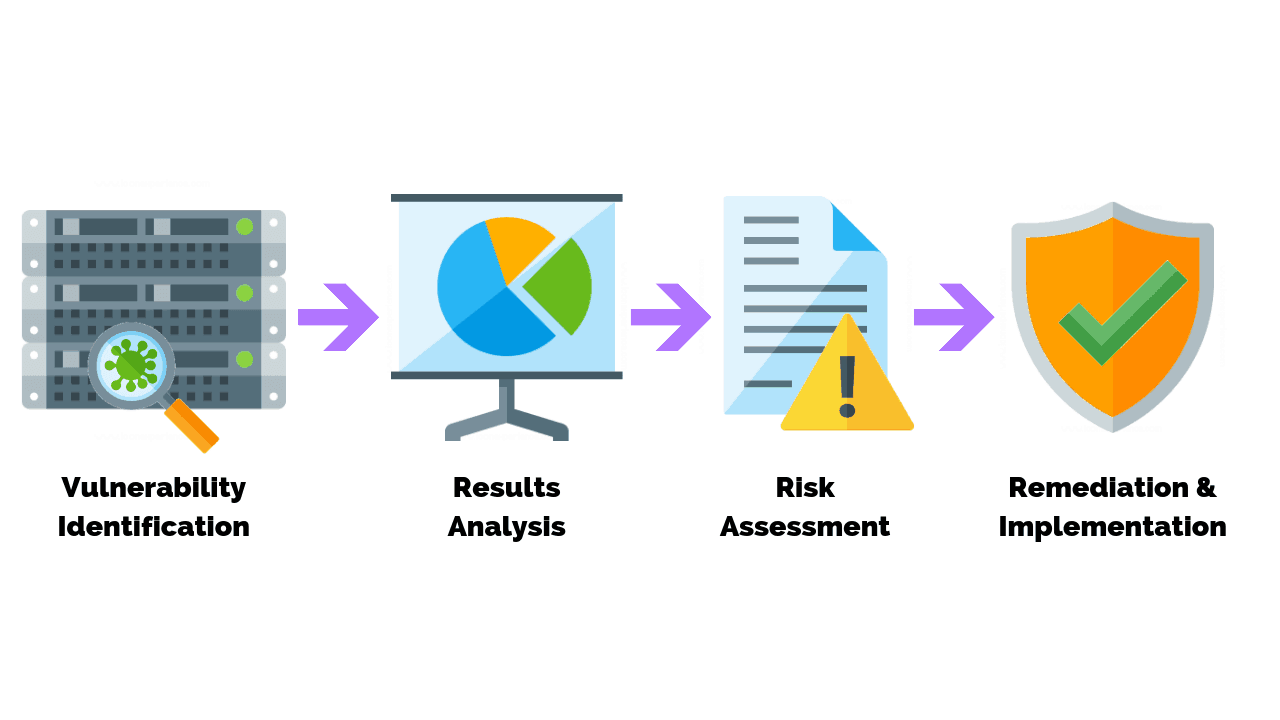

turvallisuusvalvonnan arviointi

turvallisuusvalvonnan arviointi on kriittinen osa, jolla mitataan organisaation turvatarkastusten tilaa ja suorituskykyä.

huomaa Seuraava turvavalvonnan arvioinnin määritelmä:

tietojärjestelmän hallinnollisten, toiminnallisten ja teknisten turvavalvontatoimenpiteiden testaus ja / tai arviointi sen määrittämiseksi, missä määrin tarkastukset toteutetaan oikein, toimivat tarkoitetulla tavalla ja tuottavat halutun tuloksen järjestelmän turvallisuusvaatimusten täyttämiseksi.

turvatarkastusten testaus on kriittinen osa organisaation tietoturvan hallintajärjestelmän yleistä hallintaa.

organisaatiotyypistä riippuen lakisääteiset vaatimukset toimeksiantavat johdonmukaisia ja jatkuvia arviointeja, kun taas ei-julkisia organisaatioita ei pidetä lakisääteisten vaatimusten mukaisina.

tänään, se ei ole vain paras käytäntö valvoa turvatarkastukset, mutta välttämätön vaatimus, jotta järjestelmät turvallinen ja vapaa tavoite käytännössä hakkerit, jotka haluavat tunkeutua minkä tahansa verkon, joka on heikko turvallisuus kehä ja sisäisesti.

Yleiset turvallisuusarvioinnit

esimerkkejä turvallisuusarvioinneista ovat:

- riskinarviointi

- Haavoittuvuusarviointi

- Levinneisyystestaus

riskinarvioinnit

riskinarviointi sisältää monia vaiheita ja muodostaa kokonaisriskinhallintasuunnitelman selkärangan.

riskinarvioinnit ovat tärkeitä, koska niiden avulla tunnistetaan varat tai alueet, jotka aiheuttavat suurimman riskin, haavoittuvuuden tai altistuksen yritykselle. Sen jälkeen siinä yksilöidään riskit, jotka voivat vaikuttaa kyseisiin omaisuuseriin.

Haavoittuvuusarvioinnit

haavoittuvuuden arvioinnilla tarkoitetaan prosessia, jossa tunnistetaan riskejä ja haavoittuvuuksia tietokoneverkoissa, järjestelmissä, laitteistoissa, sovelluksissa ja muissa IT-ekosysteemin osissa.

Haavoittuvuusarvioinnit ovat kriittinen osa haavoittuvuuden hallinnan ja IT-riskien hallinnan elinkaarta, mikä auttaa suojaamaan järjestelmiä ja tietoja luvattomalta käytöltä ja tietomurroilta.

Haavoittuvuusarvioinnit hyödyntävät tyypillisesti työkaluja, kuten haavoittuvuuden skannereita, tunnistaakseen uhkia ja puutteita organisaation IT-infrastruktuurissa, joka edustaa mahdollisia haavoittuvuuksia tai riskialttiuksia.

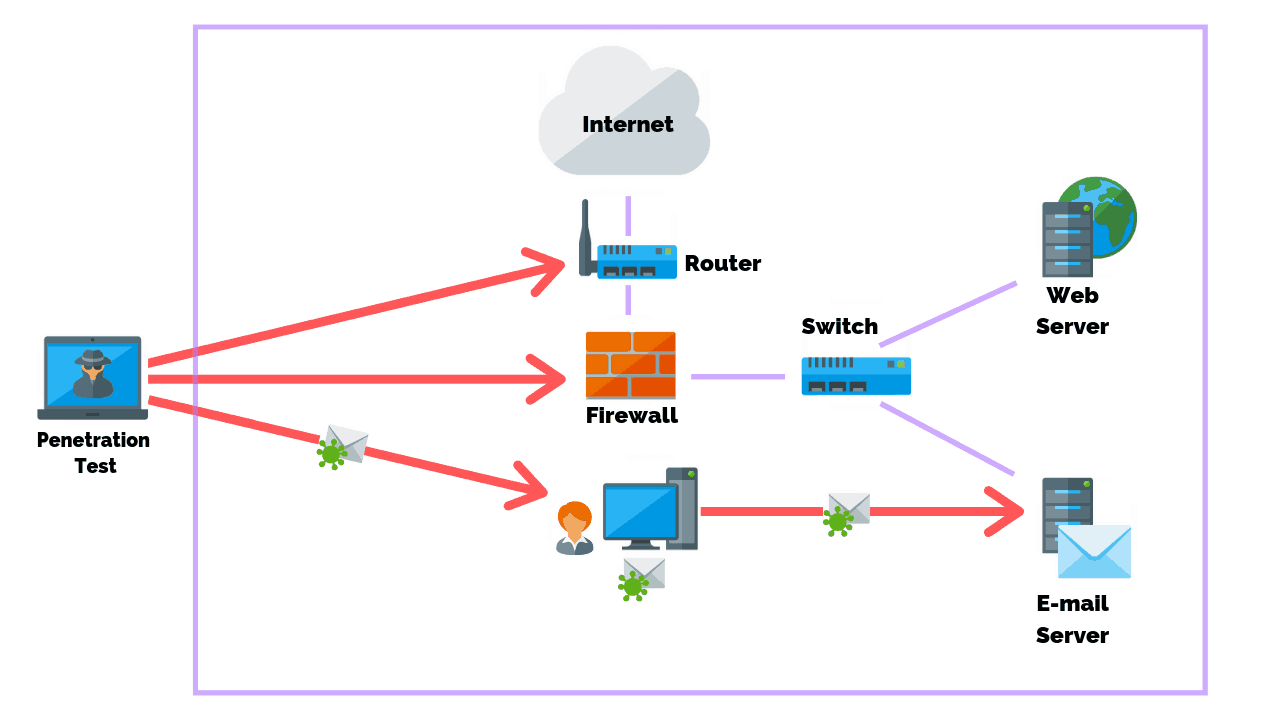

Penetration Testing

Penetration testing on menetelmä, jolla testataan verkkosovellusta, verkkoa tai tietokonejärjestelmää tunnistamaan tietoturvahaavoittuvuuksia, joita voitaisiin hyödyntää.

koko tietoturvan ensisijainen tavoite on estää luvattomia tahoja pääsemästä verkkoon tai järjestelmään, muuttamasta sitä tai hyödyntämästä sitä. Se tähtää siihen, mitä huono näyttelijä tekisi.

pääsyy tunkeutumistestien tärkeyteen organisaation turvallisuudelle on se, että niiden avulla henkilöstö oppii käsittelemään minkä tahansa tyyppistä murrosta pahantahtoiselta taholta.

Kynätestien avulla selvitetään, ovatko organisaation turvallisuuspolitiikat aidosti tehokkaita. Ne toimivat eräänlaisena paloharjoituksena organisaatioille.

Tunkeutumistestit voivat myös tarjota ratkaisuja, jotka auttavat organisaatioita paitsi estämään ja havaitsemaan hyökkääjät myös karkottamaan tällaisen tunkeutujan järjestelmästään tehokkaasti.

johtopäätös

tässä artikkelissa on tarkasteltu kolmea perusturvavalvontaa – teknistä, hallinnollista ja fyysistä.

tarkasteltiin myös erilaisia kriittisiä aliohjauksia-pelotetta, korjaavaa ja kompensoivaa.

vaikka turvallisuusalan ammattilaisten on tärkeää ymmärtää kontrollien määrittely, heidän on myös ymmärrettävä, että valvonnan toteuttamisen perimmäinen tavoite on vahvistaa organisaation puolustuskykyä riskien vähentämiseksi.

tietoturvaa on käsiteltävä ohjelmana, joka vaatii jatkuvaa seurantaa arvokkaimman omaisuutensa puolustamiseksi ja suojaamiseksi.

Pysy valppaana sisällyttämällä tähän artikkeliin luetellut kontrollit, niin sinulla on valmiudet tukea ja edistää organisaatiosi riskinhallintaohjelman onnistumista.