- Pin

- Tweet

sikkerhetskontroller spille en grunnleggende rolle i å forme handlingene cyber sikkerhet fagfolk ta for å beskytte en organisasjon.

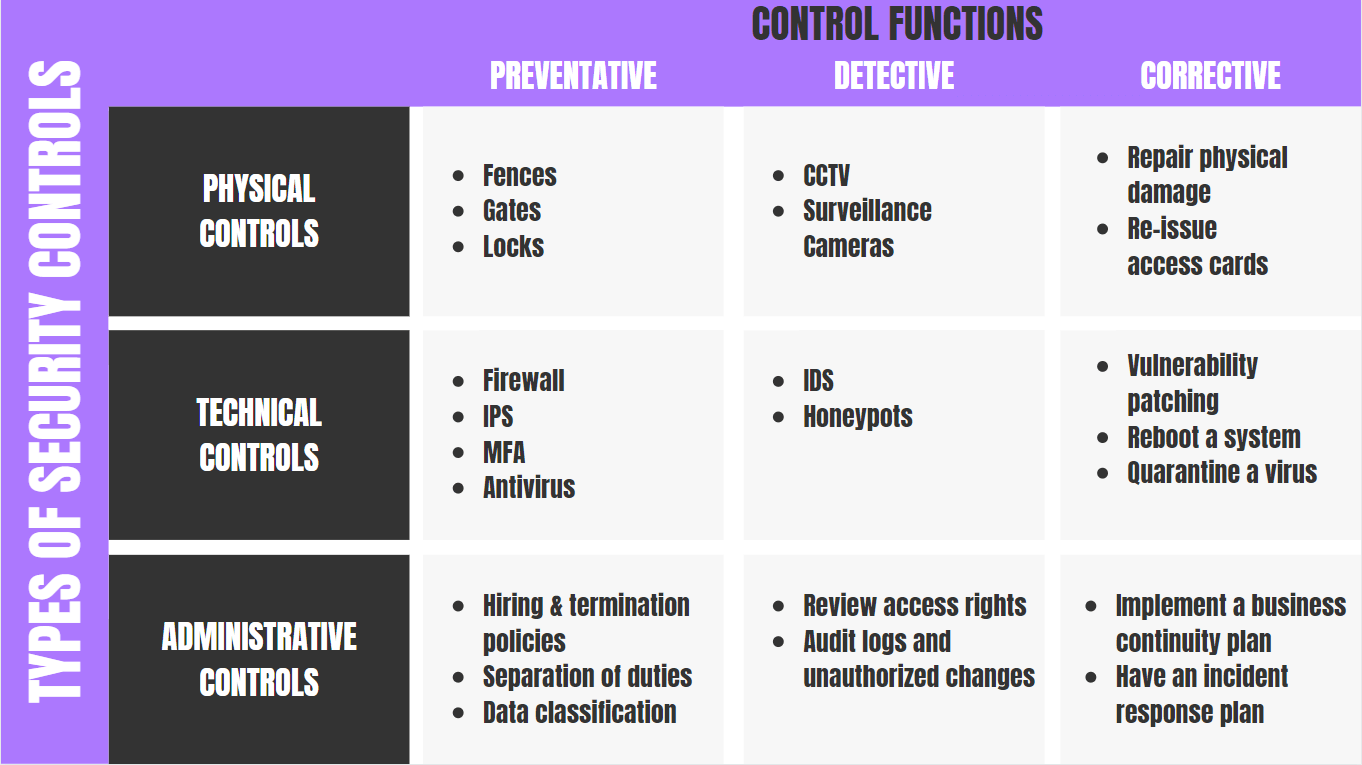

DET finnes tre hovedtyper av IT-sikkerhetskontroller, inkludert tekniske, administrative og fysiske. Det primære målet for å implementere en sikkerhetskontroll kan være forebyggende, detektiv, korrigerende, kompenserende eller fungere som avskrekkende. Kontroller brukes også til å beskytte mennesker som det er tilfelle med opplæring eller politikk for sosial ingeniørbevissthet.

mangelen på sikkerhetskontroller setter konfidensialitet, integritet og tilgjengelighet av informasjon i fare. Disse risikoene strekker seg også til sikkerheten til mennesker og eiendeler i en organisasjon.

i denne artikkelen skal jeg forklare hva en sikkerhetskontroll er og forskjellene mellom hver type. Deretter skal jeg diskutere målene som hver kontroll er ment å oppnå med eksempler underveis.

på slutten vil du ha en bedre forståelse av de grunnleggende sikkerhetskontrollene i cybersikkerhet.

Les Mer: 10 Cybersikkerhetstrender Du Ikke Kan Ignorere i 2021

Artikkel Navigasjon

- Hva Er En Sikkerhetskontroll?

- Hva Er Målene Med Sikkerhetskontroller?

- Forstå Det Grunnleggende Om Risiko& Trusler

- Tekniske Kontroller

- Administrative Kontroller

- Fysiske Kontroller

- Forebyggende Kontroller

- Detektivkontroller

- Korrigerende Kontroller

- Kompenserende Kontroller

- Utføre En Sikkerhetskontrollvurdering

hva er en sikkerhetskontroll?

Sikkerhetskontroller er mottiltak eller sikkerhetstiltak som brukes for å redusere sjansene for at en trussel vil utnytte et sikkerhetsproblem.for eksempel, implementere bedriftsomfattende sikkerhetsbevissthetstrening for å minimere risikoen for et sosialteknisk angrep på nettverket ditt, folk og informasjonssystemer.

Sikkerhetskontroller er mottiltak eller sikkerhetstiltak som brukes for å redusere sjansene for at en trussel vil utnytte et sikkerhetsproblem.for eksempel, implementere bedriftsomfattende sikkerhetsbevissthetstrening for å minimere risikoen for et sosialteknisk angrep på nettverket ditt, folk og informasjonssystemer.

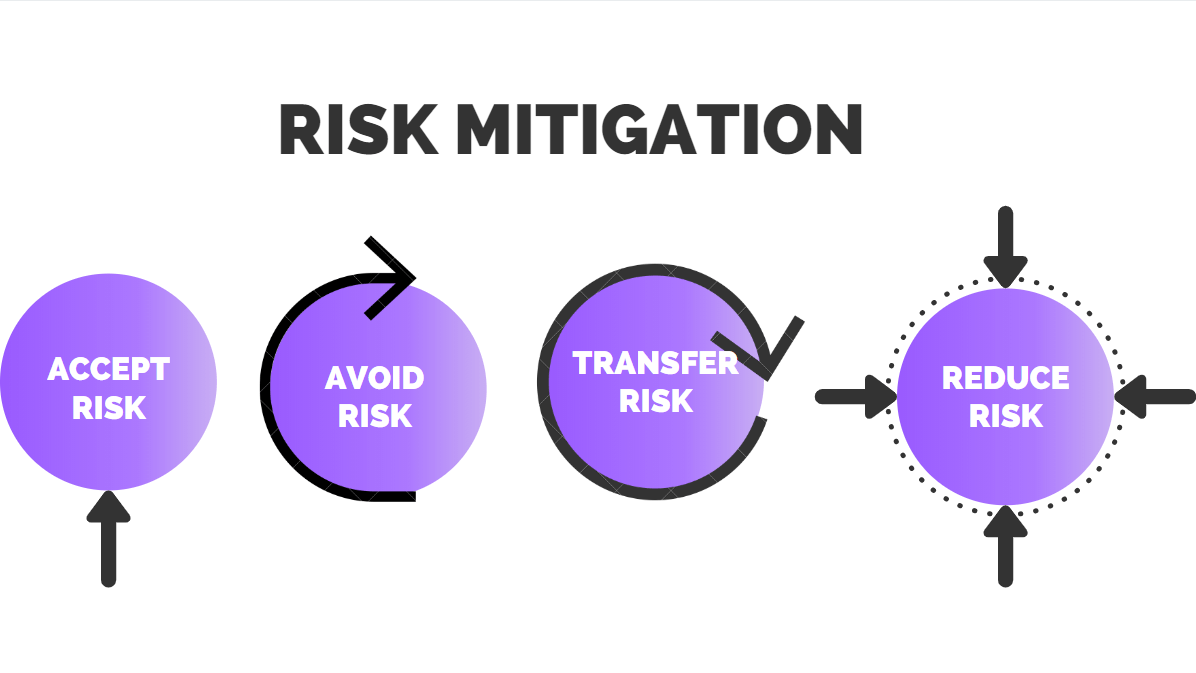

handlingen med å redusere risiko kalles også risikoreduksjon.

mens det er nesten umulig å hindre alle trusler, søker begrensning å redusere risikoen ved å redusere sjansene for at en trussel vil utnytte en sårbarhet.

risikoreduksjon oppnås ved å implementere ulike typer sikkerhetskontroller avhengig av:

- målet med mottiltaket eller beskyttelsen.

- nivået som risikoen må minimeres.

- alvorlighetsgraden av skade trusselen kan påføre.

Hva Er Målene Med Sikkerhetskontroller?

det overordnede formålet med å implementere sikkerhetskontroller som tidligere nevnt er å bidra til å redusere risiko i en organisasjon.med andre ord, det primære målet med å implementere sikkerhetskontroller er å forhindre eller redusere virkningen av en sikkerhetshendelse.

den effektive gjennomføringen av en sikkerhetskontroll er basert på klassifiseringen i forhold til sikkerhetshendelsen.

de vanlige klassifiseringstypene er oppført nedenfor sammen med tilhørende beskrivelse:

- Forebyggende kontroller forsøker å forhindre at en hendelse oppstår.

- Detektiv kontroller forsøk på å oppdage hendelser etter at de har skjedd.Korrigerende kontroller forsøker å reversere virkningen av en hendelse.

- Avskrekkende kontroller forsøker å hindre enkeltpersoner fra å forårsake en hendelse.

- Kompenserende kontroller Er alternative kontroller som brukes når en primær kontroll ikke er mulig.

Implementering av kontrollene som er oppført, Er ingen triviell sak.for eksempel har en organisasjon som legger høy prioritet på å redusere risiko, vanligvis en risikoprofil, som illustrerer de potensielle kostnadene for en negativ innvirkning på risiko og de menneskelige ressursene som kreves for å implementere kontrollen(e).

Lagdeling Sikkerhetskontroller

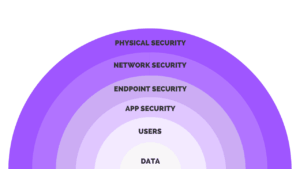

Lagdeling er en tilnærming som kombinerer flere sikkerhetskontroller for å utvikle det som kalles en forsvars-grundig strategi.Defence-in-depth Er en felles strategi som brukes i cybersikkerhet der flere lag med kontroller implementeres.

ved å kombinere kontroller i flere lag med sikkerhet sikrer du at hvis ett lag ikke motvirker en trussel, vil andre lag bidra til å forhindre brudd i systemene dine.Hvert lag av sikkerhet arbeider for å motvirke spesifikke trusler, noe som krever at cybersikkerhetsprogrammer investerer i flere teknologier og prosesser for å forhindre at systemer eller personer blir kompromittert.

For Eksempel Er Endepunktsdeteksjons-og responsløsninger gode for å forhindre virus og skadelig programvare fra å infisere datamaskiner og servere.endepunktdeteksjon er imidlertid ikke utstyrt for å logge og overvåke trafikk på et nettverk som EN SIEM, eller oppdage og forhindre et angrep i sanntid som EN IPS.

Forstå Det Grunnleggende Om Risiko & Trusler

Før vi dykker inn i kontrolltyper, er det viktig å først forstå cyberrisikoene og truslene de bidrar til å redusere.

Risiko

Risiko i cybersikkerhet er sannsynligheten for at en trussel vil utnytte en sårbarhet som resulterer i tap. Tap kan være informasjon, økonomisk, skade på omdømme og til og med skade kundens tillit.

Trusler

Trusler er enhver hendelse med potensial til å kompromittere konfidensialitet, integritet og tilgjengelighet (CIA) av informasjon.

Trusler kommer fra utenfor en organisasjon og fra hvor som helst i verden som er koblet til internett. Innsidere som en misfornøyd ansatt med for mye tilgang, eller en ondsinnet insider også utgjøre en trussel mot bedrifter.

Merk at insider-trusler ikke alltid er skadelige. Hvis en ansatt klikker på en phishing-e-post som installerer skadelig programvare, betyr det for eksempel ikke at den ansatte har til hensikt å forårsake skade.endelig kan trusler også ta form av en naturkatastrofe eller være en menneskeskapt risiko som en ny malware-variant.

Sårbarheter

Sårbarheter Er en svakhet eller feil i programvare, maskinvare eller organisatoriske prosesser, som når de blir kompromittert av en trussel, kan føre til en sikkerhetshendelse.

Sikkerhetshendelser

sikkerhetshendelser er en hendelse som faktisk eller potensielt truer konfidensialiteten, integriteten eller tilgjengeligheten til et informasjonssystem eller informasjonen systemet behandler, lagrer eller overfører, eller som utgjør et brudd eller overhengende trussel om brudd på sikkerhetspolicyer, sikkerhetsprosedyrer eller retningslinjer for akseptabel bruk.

nå som vi har en bedre forståelse av grunnleggende risikokonsepter, la oss utforske hvordan sikkerhetskontroller implementeres.

Tekniske Sikkerhetskontroller

på det mest grunnleggende nivå bruker tekniske kontroller, også kjent som logiske kontroller, teknologi for å redusere sårbarheter i maskinvare og programvare. Automatiserte programvareverktøy installeres og konfigureres for å beskytte disse ressursene.

Eksempler på tekniske kontroller inkluderer:

- Kryptering

- Antivirus Og Anti-Malware Programvare

- Brannmurer

- SIKKERHETSINFORMASJON Og Hendelsesadministrasjon (SIEM)

- Intrusion Detection Systems (IDS) og Intrusion Prevention Systems (IPS)

Tekniske Kontrolltyper og Implementeringsmetoder

Nedenfor er to vanlige eksempler på tekniske kontrolltyper:

- Adgangskontrolllister (ACL) – Nettverk trafikkfiltre som kan styre innkommende eller utgående trafikk. Acler er vanlige i rutere eller brannmurer, men de kan også konfigureres i alle enheter som kjører i nettverket, fra verter, nettverksenheter og servere.

- Konfigurasjonsregler-Instruksjonskoder som styrer utførelsen av systemet når informasjon passerer gjennom den. Leverandører av nettverksutstyr har proprietære konfigurasjonsregler som styrer driften av DERES ACL-objekter.

Administrative Sikkerhetskontroller

Administrative sikkerhetskontroller se retningslinjer, prosedyrer eller retningslinjer som definerer personell eller forretningspraksis i samsvar med organisasjonens sikkerhetsmål.Mange organisasjoner implementerer i dag en slags onboarding-prosess for å introdusere deg til selskapet og gi deg en historie om organisasjonen.

under onboarding-prosessen kan du bli bedt om å gjennomgå og bekrefte sikkerhetspolicyen til organisasjonen.

ved å anerkjenne at du har lest retningslinjene til organisasjonen som en ny leie, er du da ansvarlig for å overholde bedriftens policy for organisasjonen.

for å gjennomføre de administrative kontrollene er det nødvendig med ekstra sikkerhetskontroller for kontinuerlig overvåking og håndhevelse.

prosessene som overvåker og håndhever de administrative kontrollene er:

- Administrasjonskontroller: sikkerhetskontrollene som fokuserer på styring av risiko og styring av informasjonssystemsikkerhet.

- Operasjonelle kontroller: Sikkerhetskontrollene som primært implementeres og utføres av mennesker (i motsetning til systemer).

for eksempel er en sikkerhetspolitikk en ledelseskontroll, men sikkerhetskravene er implementert av personer (operasjonelle kontroller) og systemer (tekniske kontroller).

en organisasjon kan ha en policy for akseptabel bruk som spesifiserer brukernes oppførsel, inkludert å ikke besøke ondsinnede nettsteder. Sikkerhetskontrollen for å overvåke og håndheve kan være i form av et webinnholdsfilter, som kan håndheve policyen og logge samtidig.

utbedring av et phishing-angrep er et annet eksempel som benytter en kombinasjon av styring og driftskontroller.

Sikkerhetskontroller som bidrar til å hindre phishing, i tillegg til administrasjonskontrollen av retningslinjene for akseptabel bruk, omfatter operasjonelle kontroller, for eksempel opplæring av brukere om ikke å falle for phishing-svindel, og tekniske kontroller som overvåker e-post og nettstedbruk for tegn på phishing-aktivitet.

Fysiske Sikkerhetskontroller

Fysiske kontroller er implementering av sikkerhetstiltak i en definert struktur som brukes til å avskrekke eller forhindre uautorisert tilgang til sensitivt materiale.

Eksempler på fysiske kontroller er:

Forebyggende Kontroller

Eksempler på forebyggende kontroller inkluderer:

- Herding

- Sikkerhetsbevissthet Trening

- Sikkerhetsvakter

- Endringsledelse

- Konto Disablement Policy

Herding

er prosessen med å redusere sikkerhetseksponering og stramme sikkerhetskontroller.

Opplæring om Sikkerhetsbevissthet

prosessen med å gi formell cybersikkerhetsopplæring til arbeidsstyrken din om en rekke informasjonssikkerhetstrusler og bedriftens retningslinjer og prosedyrer for å håndtere dem.

Sikkerhetsvakter

en person ansatt av en offentlig eller privat part for å beskytte en organisasjons eiendeler. Sikkerhetsvakter er ofte plassert som den første forsvarslinjen for bedrifter mot eksterne trusler, inntrenging og sårbarheter til eiendommen og dens beboere.

Endringsledelse

metoder og manerer som et selskap beskriver og implementerer endring i både interne og eksterne prosesser. Dette inkluderer å forberede og støtte ansatte, etablere de nødvendige trinnene for endring og overvåke aktiviteter før og etter endring for å sikre vellykket implementering.

Konto Disablement Policy

en policy som definerer hva du skal gjøre med brukertilgang kontoer for ansatte som forlater frivillig, umiddelbare oppsigelser, eller i permisjon.

Detektiv Kontroller

Eksempler på detektiv kontroller inkluderer:TRENDANALYSE

Loggovervåking

Loggovervåking Er en diagnostisk metode som brukes til å analysere sanntidshendelser eller lagrede data for å sikre programtilgjengelighet og for å få tilgang til virkningen av endringen i tilstanden til et programs ytelse.

SIEM

SECURITY Information And Event Management (SIEM) Er et sett med verktøy og tjenester som tilbyr et helhetlig syn på en organisasjons informasjonssikkerhet ved hjelp av operasjonelle logger fra ulike systemer.

Trendanalyse

praksisen med å samle informasjon og forsøker å identifisere et mønster i informasjonen som er samlet inn fra et program logg utgang. Resultatet av trendanalysen er vanligvis i en graf eller tabellform.

Sikkerhetsrevisjon

en måling som fokuserer på cybersikkerhetsstandarder, retningslinjer og prosedyrer; i tillegg til gjennomføringen av disse kontrollene. Sikkerhetsrevisjonen utføres vanligvis av trente 3. parts enheter, eller av interne ressurser som forberedelse til ekstern revisjon.

Videoovervåkning

et system som er i stand til å ta digitale bilder og videoer som kan komprimeres, lagres eller sendes over kommunikasjonsnettverk for onsite eller ekstern overvåking.

Bevegelsesdeteksjon

en enhet som bruker en sensor for å oppdage nærliggende bevegelser. En slik enhet er ofte integrert som en del av et overvåkingssystem som automatisk utfører en oppgave eller varsler en overvåkingsanalytiker av oppdaget bevegelse.

Korrigerende Kontroller

Eksempler på korrigerende kontroller inkluderer:

- Ips

- Sikkerhetskopier og Systemgjenoppretting

IPS

en nettverkssikkerhetsteknologi som overvåker nettverkstrafikk for å oppdage avvik i trafikkflyten. IPS-sikkerhetssystemer fanger opp nettverkstrafikk og kan raskt forhindre skadelig aktivitet ved å slippe pakker eller tilbakestille tilkoblinger.

Sikkerhetskopier og Systemgjenoppretting

Sikkerhetskopier og systemgjenoppretting er prosessen med å lage og lagre kopier av data som kan brukes til å beskytte organisasjoner mot tap av data.

Avskrekkende Kontroller

Avskrekkende kontroller reduserer sannsynligheten for et bevisst angrep og er vanligvis i form av et konkret objekt eller en person.

eksempel på avskrekkende kontroller inkluderer:

- Kabel Låser

- Maskinvare Låser

- video surveillance& vakter

Hva Er Forskjellen Mellom Forebyggende Og Detektiv Kontroller?

en forebyggende kontroll er utformet for å bli implementert før en trusselhendelse og redusere og / eller unngå sannsynligheten og potensiell innvirkning av en vellykket trusselhendelse.

en detektivkontroll er utformet for å oppdage feil og finne angrep mot informasjonssystemer som allerede har skjedd.den rutinemessige analysen av detektivkontrollutgangen gir inngang for ytterligere å forbedre den forebyggende kontrollen. Målet med kontinuerlig analyse er å forhindre at feil og uregelmessigheter oppstår i utgangspunktet.

Kompenserende Kontroller

en alternativ metode som er satt på plass for å tilfredsstille kravet om et sikkerhetstiltak som ikke lett kan implementeres på grunn av økonomisk, infrastruktur eller rett og slett upraktisk å implementere på det nåværende tidspunkt.

kompensasjonskontrollen skal oppfylle følgende kriterier:

- Oppfylle hensikten med det opprinnelige kontrollkravet

- Gi et tilsvarende sikkerhetsnivå

Eksempler på kompensasjonskontroller inkluderer:

- tidsbasert Engangspassord (TOTP) – en midlertidig kode generert av en algoritme som bruker gjeldende klokkeslett som en av autentiseringsfaktorene. Å gi en NY leie MED EN TOTP til autentisering er fullt levert, er et eksempel på kompenserende kontroll.

- Kryptering-Database sikkerhetsprogrammer, e-post kryptering og andre verktøy. En organisasjon kan ikke kryptere alle elektroniske data i EN PCI-vurdering. For å kompensere, kan de bruke andre eksisterende verktøy for å implementere kryptering.

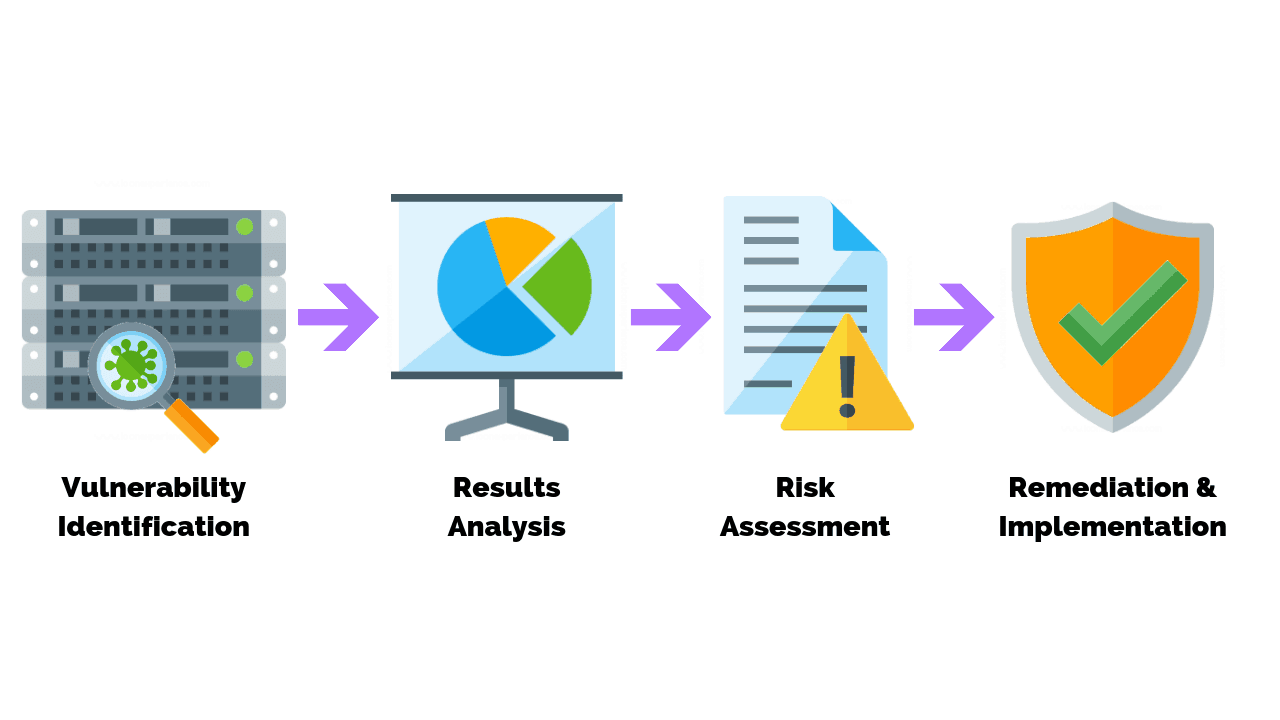

Utføre En Sikkerhetskontrollvurdering

En Sikkerhetskontrollvurdering er en kritisk komponent for å måle tilstanden og ytelsen til en organisasjons sikkerhetskontroller.

Legg merke til følgende definisjon Av Sikkerhetskontrollvurderingen:

testing og / eller evaluering av ledelses -, operasjonelle og tekniske sikkerhetskontroller i et informasjonssystem for å bestemme i hvilken grad kontrollene implementeres riktig, fungerer som beregnet og produserer ønsket utfall med hensyn til å oppfylle sikkerhetskravene til systemet.Testing av sikkerhetskontroller Er en kritisk komponent i den overordnede styringen av en organisasjons Styringssystem For Informasjonssikkerhet.

avhengig av organisasjonstype, regulatoriske krav mandat konsistente og kontinuerlige vurderinger, mens, ikke-offentlige organisasjoner er ikke holdt til regulatoriske krav.I Dag er det ikke bare best praksis å overvåke sikkerhetskontroller, men et nødvendig krav for å holde systemene sikre og fri for målpraksis av hackere, som ønsker å trenge inn i ethvert nettverk som har svak sikkerhet på omkretsen og internt.

Vanlige Sikkerhetsvurderinger

Eksempler på sikkerhetsvurderinger inkluderer:

- Risikovurdering

- Sårbarhetsvurdering

- Penetrasjonstesting

Risikovurderinger

en risikovurdering innebærer mange trinn og danner ryggraden i din overordnede risikohåndteringsplan.

Risikovurderinger er viktige Fordi De brukes til å identifisere eiendeler eller områder som gir størst risiko, sårbarhet eller eksponering for virksomheten. Det identifiserer deretter risikoen som kan påvirke disse eiendelene.

Sårbarhetsvurderinger

en sårbarhetsvurdering refererer til prosessen med å identifisere risikoer og sårbarheter i datanettverk, systemer, maskinvare, applikasjoner og andre deler av IT-økosystemet.

Sårbarhetsvurderinger er en kritisk komponent i livssyklusene for sårbarhetsstyring og it-risikostyring, og bidrar til å beskytte systemer og data mot uautorisert tilgang og databrudd.Sårbarhetsvurderinger bruker vanligvis verktøy som sårbarhetsskannere for å identifisere trusler og feil i en organisasjons IT-infrastruktur som representerer potensielle sårbarheter eller risikoeksponeringer.

Penetrasjonstesting

Penetrasjonstesting er en metode for å teste et webprogram, nettverk eller datasystem for å identifisere sikkerhetsproblemer som kan utnyttes.det primære målet for sikkerhet som helhet er å hindre uautoriserte parter i å få tilgang til, endre eller utnytte et nettverk eller system. Det handler om å gjøre det en dårlig skuespiller ville gjort.hovedårsaken penetrasjonstester er avgjørende for en organisasjons sikkerhet, er at de hjelper personell å lære å håndtere alle typer innbrudd fra en ondsinnet enhet.

Pen-tester fungerer som en måte å undersøke om en organisasjons sikkerhetspolicyer virkelig er effektive. De tjener som en type brannøvelse for organisasjoner.Penetrasjonstester kan også gi løsninger som vil hjelpe organisasjoner til ikke bare å forhindre og oppdage angripere, men også å utvise en slik inntrenger fra systemet på en effektiv måte.

Konklusjon

i denne artikkelen har vi undersøkt de tre grunnleggende sikkerhetskontrollene-teknisk, administrativ og fysisk.

En gjennomgang av ulike kritiske delkontroller ble også gjennomgått-avskrekkende – korrigerende og kompenserende.Selv om det er viktig for sikkerhetspersonell å forstå definisjonen av kontrollene, må de også innse at det endelige målet med å implementere kontrollene er å styrke organisasjonens forsvar for å redusere risiko.Informasjonssikkerhet må behandles som et program som krever kontinuerlig overvåking for å forsvare og beskytte sine mest verdifulle eiendeler.Vær årvåken ved å inkludere kontrollene som er oppført i denne artikkelen, og du vil være rustet til å støtte og bidra til suksess for organisasjonens risikostyringsprogram.