- Aggiungi

- Tweet

controlli di Sicurezza gioca un ruolo fondamentale nel plasmare le azioni di cyber security professionisti per proteggere un’organizzazione.

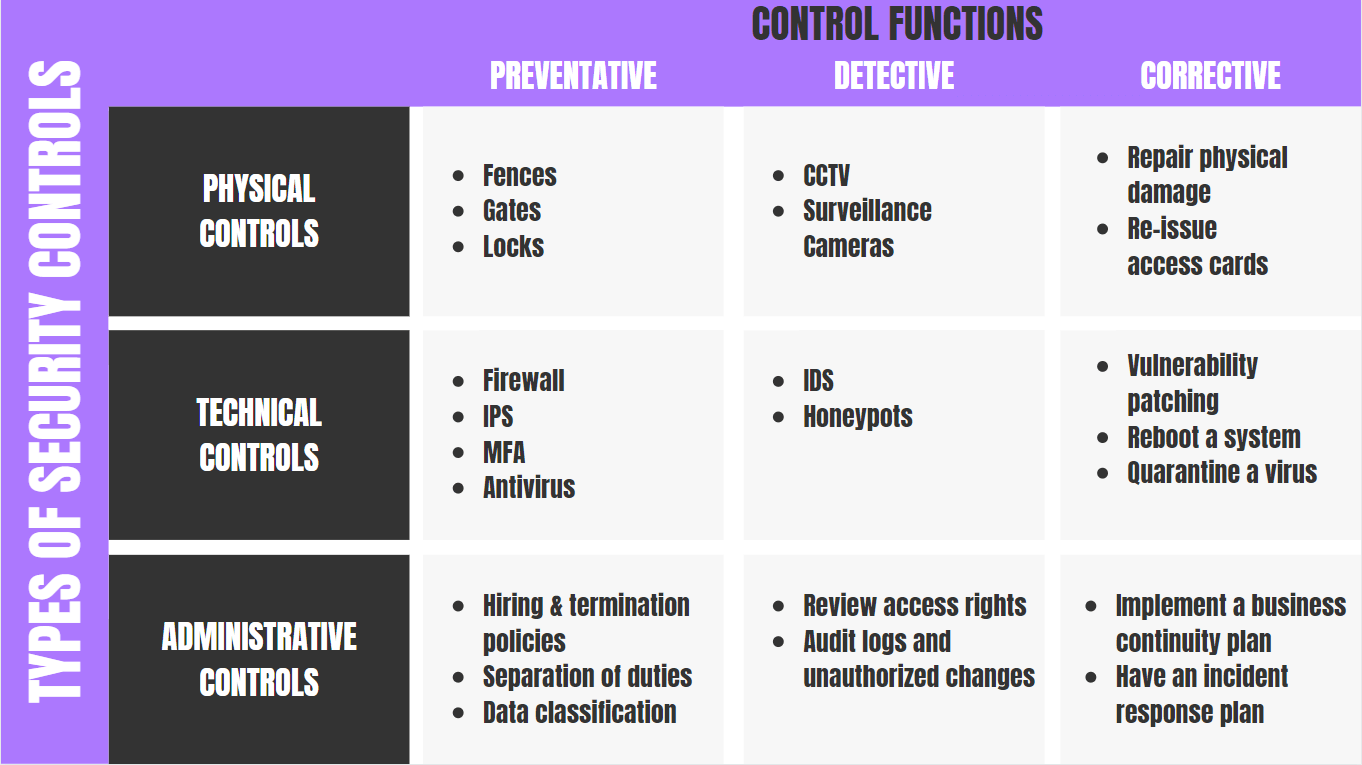

Esistono tre tipi principali di controlli di sicurezza IT, tra cui quelli tecnici, amministrativi e fisici. L’obiettivo principale per l’implementazione di un controllo di sicurezza può essere preventivo, detective, correttivo, compensativo o agire come deterrente. I controlli vengono anche utilizzati per proteggere le persone, come nel caso della formazione o delle politiche di sensibilizzazione all’ingegneria sociale.

La mancanza di controlli di sicurezza mette a rischio la riservatezza, l’integrità e la disponibilità delle informazioni. Questi rischi si estendono anche alla sicurezza delle persone e dei beni all’interno di un’organizzazione.

In questo articolo, ho intenzione di spiegare che cosa è un controllo di sicurezza e le differenze tra ogni tipo. Successivamente, discuterò gli obiettivi che ogni controllo è destinato a raggiungere con esempi lungo la strada.

Alla fine, avrai una migliore comprensione dei controlli di sicurezza di base nella sicurezza informatica.

Per saperne di più: 10 Tendenze Cyber Security non si può ignorare nel 2021

Navigazione articolo

- Che cosa è un controllo di sicurezza?

- Quali sono gli obiettivi dei controlli di sicurezza?

- Comprendere Le Basi Di Rischio & Minacce

- Controlli Tecnici

- Controlli Amministrativi

- Controlli

- Controlli Preventivi

- Detective Controlli

- Correttive Controlli

- Deterrente Controlli

- Controlli compensativi

- Eseguire Un Controllo di Sicurezza Valutazione

che Cosa È Un Controllo di Sicurezza?

I controlli di sicurezza sono contromisure o misure di sicurezza utilizzate per ridurre le possibilità che una minaccia sfrutti una vulnerabilità.

I controlli di sicurezza sono contromisure o misure di sicurezza utilizzate per ridurre le possibilità che una minaccia sfrutti una vulnerabilità.

Ad esempio, implementando una formazione di sensibilizzazione alla sicurezza a livello aziendale per ridurre al minimo il rischio di un attacco di ingegneria sociale alla rete, alle persone e ai sistemi informativi.

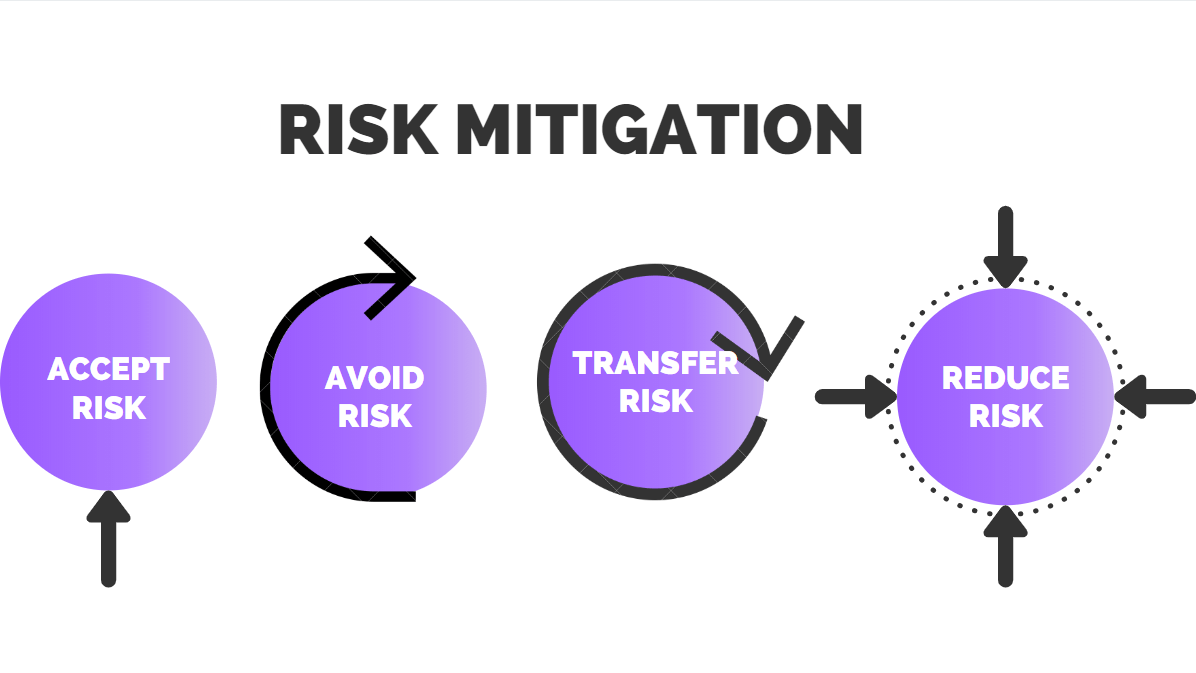

L’atto di ridurre il rischio è anche chiamato mitigazione del rischio.

Mentre è quasi impossibile prevenire tutte le minacce, mitigation cerca di ridurre il rischio riducendo le probabilità che una minaccia sfrutti una vulnerabilità.

La mitigazione del rischio si ottiene implementando diversi tipi di controlli di sicurezza a seconda:

- L’obiettivo della contromisura o salvaguardia.

- Il livello al quale il rischio deve essere ridotto al minimo.

- La gravità del danno che la minaccia può infliggere.

Quali sono gli obiettivi dei controlli di sicurezza?

Lo scopo generale di implementare i controlli di sicurezza come accennato in precedenza è quello di aiutare a ridurre i rischi in un’organizzazione.

In altre parole, l’obiettivo principale dell’implementazione dei controlli di sicurezza è prevenire o ridurre l’impatto di un incidente di sicurezza.

L’effettiva implementazione di un controllo di sicurezza si basa sulla sua classificazione in relazione all’incidente di sicurezza.

I tipi di classificazioni comuni sono elencati di seguito insieme alla loro descrizione corrispondente:

- I controlli preventivi tentano di evitare che si verifichi un incidente.

- I controlli detective tentano di rilevare gli incidenti dopo che si sono verificati.

- I controlli correttivi tentano di invertire l’impatto di un incidente.

- I controlli deterrenti tentano di scoraggiare le persone dal causare un incidente.

- I controlli di compensazione sono controlli alternativi utilizzati quando un controllo primario non è fattibile.

Implementare i controlli elencati non è cosa da poco.

Ad esempio, un’organizzazione che pone un’alta priorità sulla riduzione del rischio di solito ha un profilo di rischio, che illustra il costo potenziale di un rischio che influisce negativamente e le risorse umane necessarie per implementare il / i controllo / i.

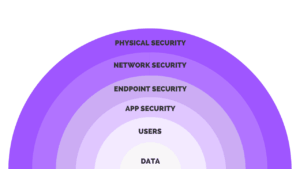

Stratificazione Controlli di sicurezza

La stratificazione è un approccio che combina più controlli di sicurezza per sviluppare quella che viene definita una strategia di difesa approfondita.

Defense-in-depth è una strategia comune utilizzata nella sicurezza informatica in cui vengono implementati più livelli di controlli.

Combinando i controlli in più livelli di sicurezza si assicura che se un livello non riesce a contrastare una minaccia che altri livelli aiuteranno a prevenire una violazione nei sistemi.

Ogni livello di sicurezza lavora per contrastare minacce specifiche, che richiede programmi di sicurezza informatica di investire in più tecnologie e processi per evitare che i sistemi o le persone vengano compromessi.

Ad esempio, le soluzioni di rilevamento e risposta degli endpoint sono ottime per prevenire che virus e malware infettino computer e server.

Tuttavia, il rilevamento degli endpoint non è in grado di registrare e monitorare il traffico su una rete come un SIEM, né di rilevare e prevenire un attacco in tempo reale come un IPS.

Comprendere le basi dei rischi& Minacce

Prima di entrare nei tipi di controllo, è importante prima capire i rischi informatici e le minacce che aiutano a mitigare.

Rischi

I rischi nella sicurezza informatica sono la probabilità che una minaccia sfrutti una vulnerabilità con conseguente perdita. Le perdite potrebbero essere informazioni, finanziarie, danni alla reputazione e persino danneggiare la fiducia dei clienti.

Minacce

Le minacce sono qualsiasi evento con il potenziale di compromettere la riservatezza, l’integrità e la disponibilità (CIA) delle informazioni.

Le minacce provengono dall’esterno di un’organizzazione e da qualsiasi parte del mondo connesso a Internet. Insiders come un dipendente scontento con troppo accesso, o un insider dannoso rappresentano anche una minaccia per le imprese.

Nota, le minacce interne non sono sempre dannose. Ad esempio, un dipendente che fa clic su un’e-mail di phishing che installa malware non significa che il dipendente intende causare danni.

Infine, le minacce possono anche assumere la forma di un disastro naturale o essere un rischio artificiale come una nuova variante di malware.

Vulnerabilità

Le vulnerabilità sono una debolezza o un difetto nel software, nell’hardware o nei processi organizzativi che, se compromessi da una minaccia, possono causare un incidente di sicurezza.

Incidenti di sicurezza

Gli incidenti di sicurezza sono un evento che mette effettivamente o potenzialmente a repentaglio la riservatezza, l’integrità o la disponibilità di un sistema informativo o delle informazioni che il sistema elabora, memorizza o trasmette o che costituisce una violazione o minaccia imminente di violazione delle politiche di sicurezza, delle procedure di sicurezza o delle

Ora che abbiamo una migliore comprensione dei concetti di rischio di base, esploriamo come vengono implementati i controlli di sicurezza.

Controlli tecnici di sicurezza

Al livello più elementare, i controlli tecnici, noti anche come controlli logici, utilizzano la tecnologia per ridurre le vulnerabilità nell’hardware e nel software. Gli strumenti software automatizzati sono installati e configurati per proteggere queste risorse.

Esempi di controlli tecnici includono:

- Protezione

- Antivirus E Software Anti-Malware

- Firewall

- Security Information and Event Management (SIEM)

- Sistemi di Rilevamento delle Intrusioni (IDS) e di Sistemi di Prevenzione delle Intrusioni (IPS)

Tecniche di Controllo Tipologie E modalità di Attuazione

di Seguito sono riportati due esempi comuni di tecnici tipi di controllo:

- Elenchi di Controllo di Accesso (ACL) – traffico di Rete, filtri di controllo in entrata o in uscita del traffico. Gli ACL sono comuni nei router o nei firewall, ma possono anche essere configurati in qualsiasi dispositivo eseguito in rete, da host, dispositivi di rete e server.

- Regole di configurazione – Codici didattici che guidano l’esecuzione del sistema quando le informazioni lo attraversano. I fornitori di apparecchiature di rete dispongono di regole di configurazione proprietarie che gestiscono il funzionamento dei loro oggetti ACL.

Controlli di sicurezza amministrativi

Controlli di sicurezza amministrativi fare riferimento a politiche, procedure o linee guida che definiscono il personale o le pratiche aziendali in conformità con gli obiettivi di sicurezza dell’organizzazione.

Molte organizzazioni oggi implementano un certo tipo di processo di onboarding per presentarti all’azienda e fornirti una cronologia dell’organizzazione.

Durante il processo di onboarding, potrebbe essere richiesto di rivedere e riconoscere la politica di sicurezza dell’organizzazione.

Riconoscendo di aver letto le politiche dell’organizzazione come un nuovo noleggio, sei quindi responsabile di aderire alla politica aziendale dell’organizzazione.

Al fine di attuare i controlli amministrativi, sono necessari ulteriori controlli di sicurezza per il monitoraggio e l’applicazione continui.

I processi che monitorano e impongono i controlli amministrativi sono:

- Controlli di gestione: I controlli di sicurezza che si concentrano sulla gestione del rischio e la gestione della sicurezza del sistema informativo.

- Controlli operativi: I controlli di sicurezza che sono principalmente implementati ed eseguiti da persone (al contrario di sistemi).

Ad esempio, una politica di sicurezza è un controllo di gestione, ma i suoi requisiti di sicurezza sono implementati da persone (controlli operativi) e sistemi (controlli tecnici).

Un’organizzazione può avere una politica di utilizzo accettabile che specifica la condotta degli utenti, inclusa la non visita di siti Web dannosi. Il controllo di sicurezza da monitorare e applicare potrebbe essere sotto forma di un filtro di contenuto Web, che può applicare la politica e registrare contemporaneamente.

La correzione di un attacco di phishing è un altro esempio che impiega una combinazione di controlli di gestione e funzionamento.

I controlli di sicurezza per contrastare il phishing, oltre al controllo di gestione della politica di utilizzo accettabile, includono controlli operativi, come la formazione degli utenti a non cadere per truffe di phishing, e controlli tecnici che monitorano e-mail e l’utilizzo del sito web per i segni di attività di phishing.

Controlli di sicurezza fisici

I controlli fisici sono l’implementazione di misure di sicurezza in una struttura definita utilizzata per scoraggiare o impedire l’accesso non autorizzato a materiale sensibile.

Esempi di controlli fisici sono:

- a circuito Chiuso, telecamere di sorveglianza

- Movimento o termici, di sistemi di allarme

- le guardie di Sicurezza

- Id Foto

- serrature di porte in acciaio

- Biometria (include impronte digitali, la voce, il volto, e dell’iride, e altri metodi automatizzati utilizzati per riconoscere gli individui)

Controlli Preventivi

Esempi di controlli preventivi includono:

- Hardening

- Security Awareness Training

- Security Guards

- Change Management

- Account Disablement Policy

Hardening

È il processo di riduzione dell’esposizione alla sicurezza e di rafforzamento dei controlli di sicurezza.

Security Awareness Training

Il processo di fornire educazione formale alla sicurezza informatica per la forza lavoro su una varietà di minacce alla sicurezza delle informazioni e le politiche e le procedure della vostra azienda per affrontarle.

Guardie di sicurezza

Una persona impiegata da una parte pubblica o privata per proteggere i beni di un’organizzazione. Le guardie di sicurezza sono spesso posizionate come prima linea di difesa per le aziende contro minacce esterne, intrusioni e vulnerabilità alla proprietà e ai suoi abitanti.

Change Management

I metodi e i modi in cui un’azienda descrive e implementa il cambiamento all’interno dei propri processi interni ed esterni. Ciò include la preparazione e il supporto dei dipendenti, la definizione delle misure necessarie per il cambiamento e il monitoraggio delle attività pre e post – cambiamento per garantire un’implementazione di successo.

Politica di disabilitazione dell’account

Politica che definisce cosa fare con gli account di accesso utente per i dipendenti che lasciano volontariamente, cessazioni immediate o in congedo.

Controlli detective

Esempi di controlli detective includono:

- Log Monitoring

- SIEM

- Trend Analysis

- Security Audit

- Video Survillance

- Motion Detection

Log Monitoring

Log monitoring è un metodo diagnostico utilizzato per analizzare eventi in tempo reale o dati memorizzati per garantire la disponibilità dell’applicazione e per accedere all’impatto del cambiamento di stato delle prestazioni di un’applicazione.

SIEM

Security Information and Event Management (SIEM) è un insieme di strumenti e servizi che offrono una visione olistica della sicurezza delle informazioni di un’organizzazione da parte di log operativi da vari sistemi.

Analisi delle tendenze

La pratica di raccogliere informazioni e tentare di identificare un modello nelle informazioni raccolte dall’output del log di un’applicazione. L’output dell’analisi delle tendenze è solitamente in forma di grafico o tabella.

Audit di sicurezza

Una misurazione incentrata su standard, linee guida e procedure di sicurezza informatica; così come l’attuazione di questi controlli. L’audit di sicurezza è di solito condotto da entità 3rd party addestrate o da risorse interne in preparazione di un audit esterno.

Videosorveglianza

Un sistema che è in grado di catturare immagini digitali e video che possono essere compressi, memorizzati o inviati su reti di comunicazione per il monitoraggio in loco o remoto.

Motion Detection

Un dispositivo che utilizza un sensore per rilevare il movimento nelle vicinanze. Tale dispositivo è spesso integrato come componente di un sistema di sorveglianza che esegue automaticamente un’attività o avvisa un analista di monitoraggio del movimento rilevato.

Controlli correttivi

Esempi di controlli correttivi includono:

- IPS

- Backup e ripristino del sistema

IPS

Una tecnologia di sicurezza di rete che monitora il traffico di rete per rilevare anomalie nel flusso del traffico. I sistemi di sicurezza IPS intercettano il traffico di rete e possono prevenire rapidamente attività dannose rilasciando pacchetti o ripristinando le connessioni.

Backup e ripristino del sistema

Backup e ripristino del sistema è il processo di creazione e memorizzazione di copie di dati che possono essere utilizzati per proteggere le organizzazioni contro la perdita di dati.

Controlli deterrenti

I controlli deterrenti riducono la probabilità di un attacco deliberato e di solito si presentano sotto forma di un oggetto o di una persona tangibile.

Esempio di controlli deterrenti includono:

- Serrature per cavi

- Serrature hardware

- Videosorveglianza & guardie

Qual è la differenza tra controlli preventivi e detective?

Un controllo preventivo è progettato per essere implementato prima di un evento di minaccia e ridurre e / o evitare la probabilità e il potenziale impatto di un evento di minaccia riuscito.

Un controllo detective è progettato per rilevare gli errori e individuare gli attacchi contro i sistemi informativi che si sono già verificati.

L’analisi di routine dell’uscita di controllo detective fornisce input per migliorare ulteriormente il controllo preventivo. L’obiettivo dell’analisi continua è prevenire errori e irregolarità in primo luogo.

Controlli compensativi

Un metodo alternativo che viene messo in atto per soddisfare il requisito di una misura di sicurezza che non può essere facilmente implementata a causa di finanziamenti, infrastrutture o semplicemente impraticabile da attuare al momento attuale.

Il controllo di compensazione deve soddisfare i seguenti criteri:

- Soddisfare l’intento del requisito di controllo originale

- Fornire un livello di garanzia simile

Esempi di controlli di compensazione includono:

- Time-based One Time-Password (TOTP) – Un codice di accesso temporaneo generato da un algoritmo che utilizza l’ora corrente del giorno come uno dei suoi fattori di autenticazione. Fornire un nuovo noleggio con un TOTP fino alla completa consegna dell’autenticazione è un esempio di controllo compensativo.

- Encryption-Applicazioni di sicurezza del database, crittografia e-mail e altri strumenti. Un’organizzazione non può crittografare tutti i dati elettronici in una valutazione PCI. Per compensare, possono utilizzare altri strumenti esistenti per implementare la crittografia.

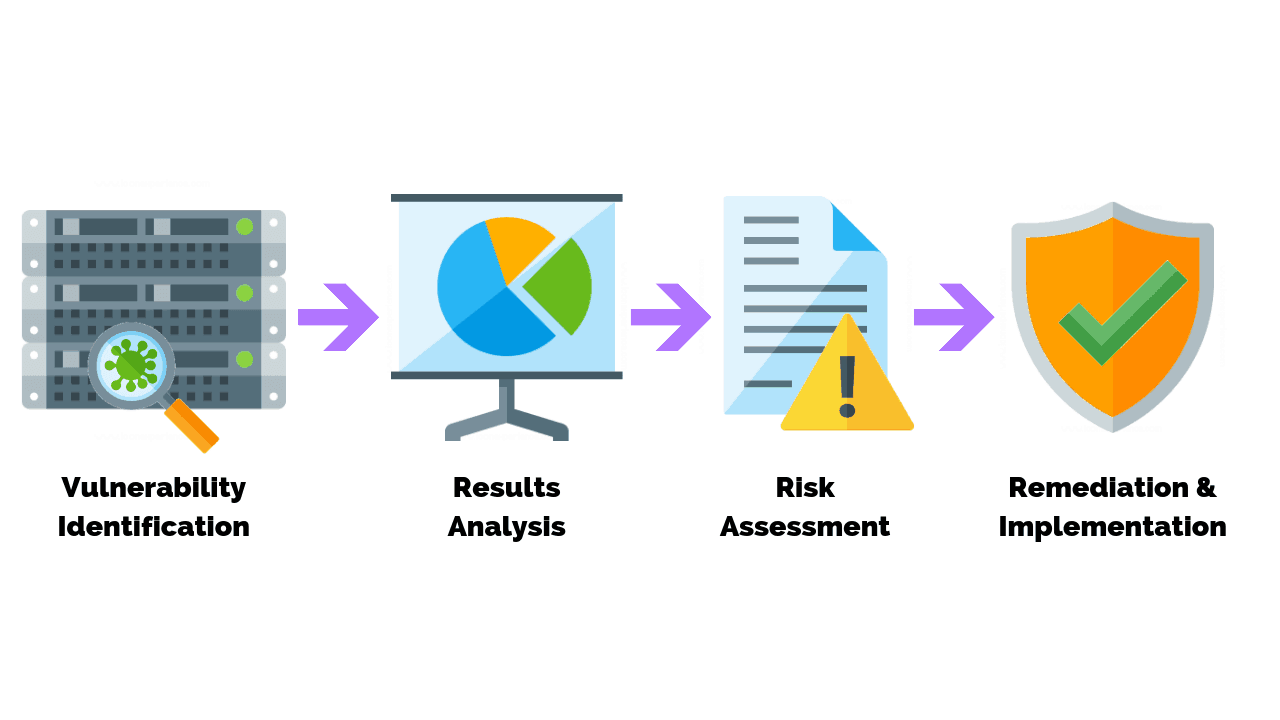

Esecuzione di una valutazione del controllo di sicurezza

Una valutazione del controllo di sicurezza è un componente fondamentale per misurare lo stato e le prestazioni dei controlli di sicurezza di un’organizzazione.

Si noti la seguente definizione della valutazione del controllo di sicurezza:

Il test e / o la valutazione dei controlli di sicurezza gestionali, operativi e tecnici in un sistema informativo per determinare in che misura i controlli siano implementati correttamente, funzionando come previsto e producendo il risultato desiderato rispetto al rispetto dei requisiti di sicurezza per il sistema.

Il test dei controlli di sicurezza è una componente critica della governance complessiva del sistema di gestione della sicurezza delle informazioni di un’organizzazione.

A seconda del tipo di organizzazione, i requisiti normativi impongono valutazioni coerenti e continue, mentre le organizzazioni non pubbliche non sono tenute ai requisiti normativi.

Oggi, non è solo best practice per monitorare i controlli di sicurezza, ma un requisito necessario al fine di mantenere i sistemi sicuri e liberi da target practice di hacker, cercando di penetrare qualsiasi rete che ha una sicurezza debole al perimetro e internamente.

Comune le Valutazioni di Sicurezza

Esempi di valutazioni di sicurezza includono:

- la Valutazione del Rischio

- la Valutazione della Vulnerabilità

- Test di Penetrazione

Valutazioni di Rischio

la valutazione del rischio comporta numerosi passaggi e costituisce la spina dorsale del piano di gestione del rischio.

Le valutazioni dei rischi sono importanti perché vengono utilizzate per identificare le attività o le aree che presentano il rischio, la vulnerabilità o l’esposizione più elevati all’impresa. Identifica quindi i rischi che potrebbero influenzare tali attività.

la valutazione della Vulnerabilità

Una valutazione della vulnerabilità si riferisce al processo di identificazione dei rischi e delle vulnerabilità in reti di computer, sistemi, hardware, applicazioni e altre parti dell’ecosistema.

Le valutazioni delle vulnerabilità sono una componente critica dei cicli di vita della gestione delle vulnerabilità e della gestione dei rischi IT, aiutando a proteggere sistemi e dati da accessi non autorizzati e violazioni dei dati.

Le valutazioni delle vulnerabilità in genere sfruttano strumenti come gli scanner delle vulnerabilità per identificare minacce e difetti all’interno dell’infrastruttura IT di un’organizzazione che rappresentano potenziali vulnerabilità o esposizioni al rischio.

Penetration Testing

Il penetration testing è un metodo per testare un’applicazione Web, una rete o un sistema informatico per identificare le vulnerabilità di sicurezza che potrebbero essere sfruttate.

L’obiettivo primario per la sicurezza nel suo complesso è impedire a parti non autorizzate di accedere, modificare o sfruttare una rete o un sistema. Ha lo scopo di fare quello che farebbe un cattivo attore.

Il motivo principale per cui i test di penetrazione sono cruciali per la sicurezza di un’organizzazione è che aiutano il personale a imparare come gestire qualsiasi tipo di effrazione da un’entità malevola.

Test Pen servono come un modo per esaminare se le politiche di sicurezza di un’organizzazione sono veramente efficaci. Servono come un tipo di esercitazione antincendio per le organizzazioni.

I test di penetrazione possono anche fornire soluzioni che aiuteranno le organizzazioni non solo a prevenire e rilevare gli aggressori, ma anche a espellere un tale intruso dal proprio sistema in modo efficiente.

Conclusione

In questo articolo, abbiamo esaminato i tre controlli di sicurezza di base: tecnici, amministrativi e fisici.

È stata anche rivista una revisione di vari sottocontrolli critici: deterrente, correttivo e compensativo.

Sebbene sia importante per i professionisti della sicurezza comprendere la definizione dei controlli, devono anche riconoscere che l’obiettivo finale dell’implementazione dei controlli è rafforzare le difese della loro organizzazione al fine di ridurre il rischio.

La sicurezza delle informazioni deve essere trattata come un programma che richiede un monitoraggio continuo per difendere e proteggere i suoi beni più preziosi.

Mantieni la vigilanza incorporando i controlli elencati in questo articolo e sarai in grado di supportare e contribuire al successo del programma di gestione del rischio della tua organizzazione.