- Pin

- kvidre

- kvidre

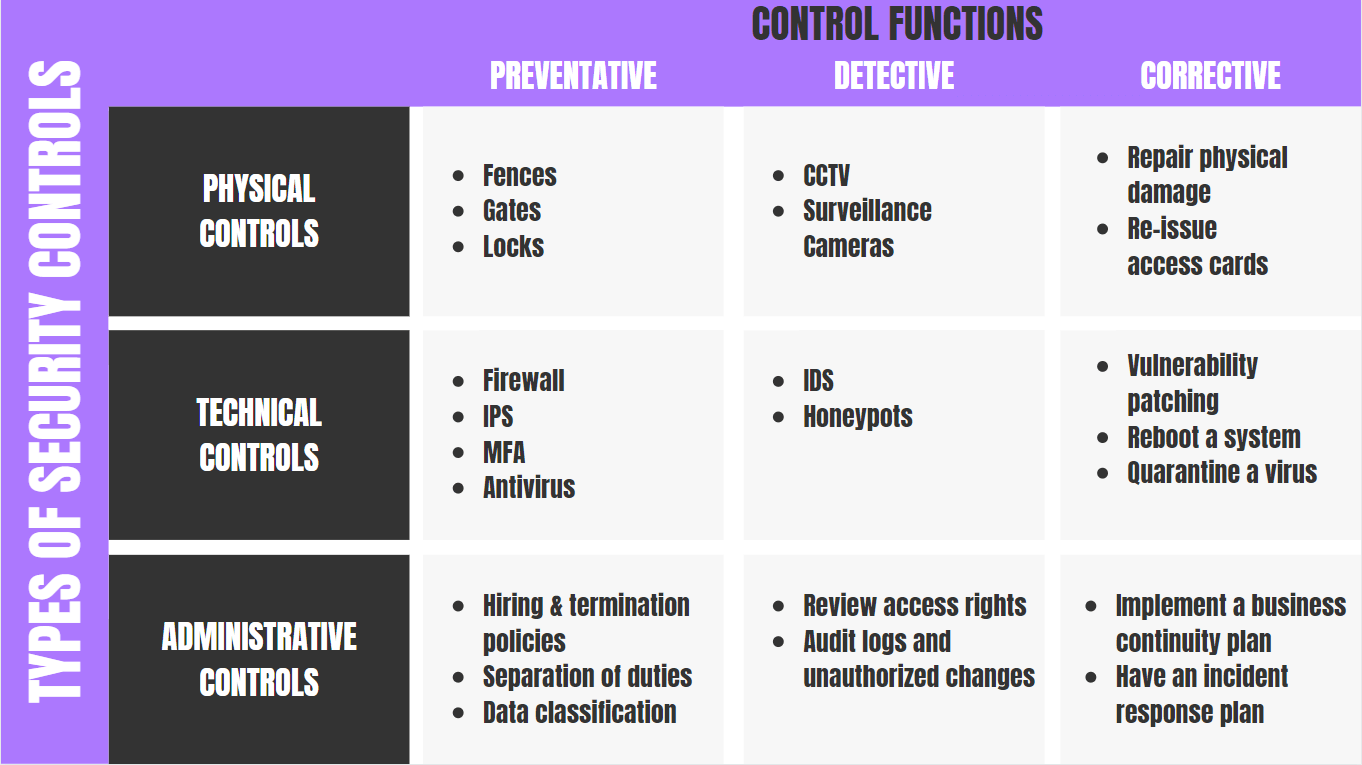

sikkerhedskontroller spiller en grundlæggende rolle i udformningen af de handlinger, som cybersikkerhedspersonale tager for at beskytte en organisation.

der er tre hovedtyper af IT-sikkerhedskontrol, herunder teknisk, administrativ og fysisk. Det primære mål for implementering af en sikkerhedskontrol kan være forebyggende, detektiv, korrigerende, kompenserende eller fungere som afskrækkende. Kontroller bruges også til at beskytte mennesker, som det er tilfældet med social engineering bevidsthedstræning eller politikker.

manglen på sikkerhedskontrol sætter fortroligheden, integriteten og tilgængeligheden af information i fare. Disse risici omfatter også sikkerheden for mennesker og aktiver i en organisation.

i denne artikel vil jeg forklare, hvad en sikkerhedskontrol er, og forskellene mellem hver type. Dernæst vil jeg diskutere de mål, som hver kontrol er beregnet til at opnå med eksempler undervejs.

i slutningen har du en bedre forståelse af de grundlæggende sikkerhedskontroller i cybersikkerhed.

Læs Mere: 10 Cybersikkerhedstendenser, du ikke kan ignorere i 2021

Artikelnavigation

- hvad er en sikkerhedskontrol?

- hvad er målene for sikkerhedskontrol?

- forståelse af det grundlæggende i risiko& trusler

- tekniske kontroller

- Administrative kontroller

- fysiske kontroller

- forebyggende kontroller

- Detektivkontrol

- korrigerende kontroller

- afskrækkende kontroller

- kompenserende kontroller

- udførelse af en Sikkerhedskontrolvurdering

Hvad er en sikkerhedskontrol?

sikkerhedskontrol er modforanstaltninger eller sikkerhedsforanstaltninger, der bruges til at reducere chancerne for, at en trussel vil udnytte en sårbarhed.

sikkerhedskontrol er modforanstaltninger eller sikkerhedsforanstaltninger, der bruges til at reducere chancerne for, at en trussel vil udnytte en sårbarhed.

for eksempel implementering af virksomhedsdækkende sikkerhedsbevidsthedstræning for at minimere risikoen for et social engineering-angreb på dit netværk, mennesker og informationssystemer.

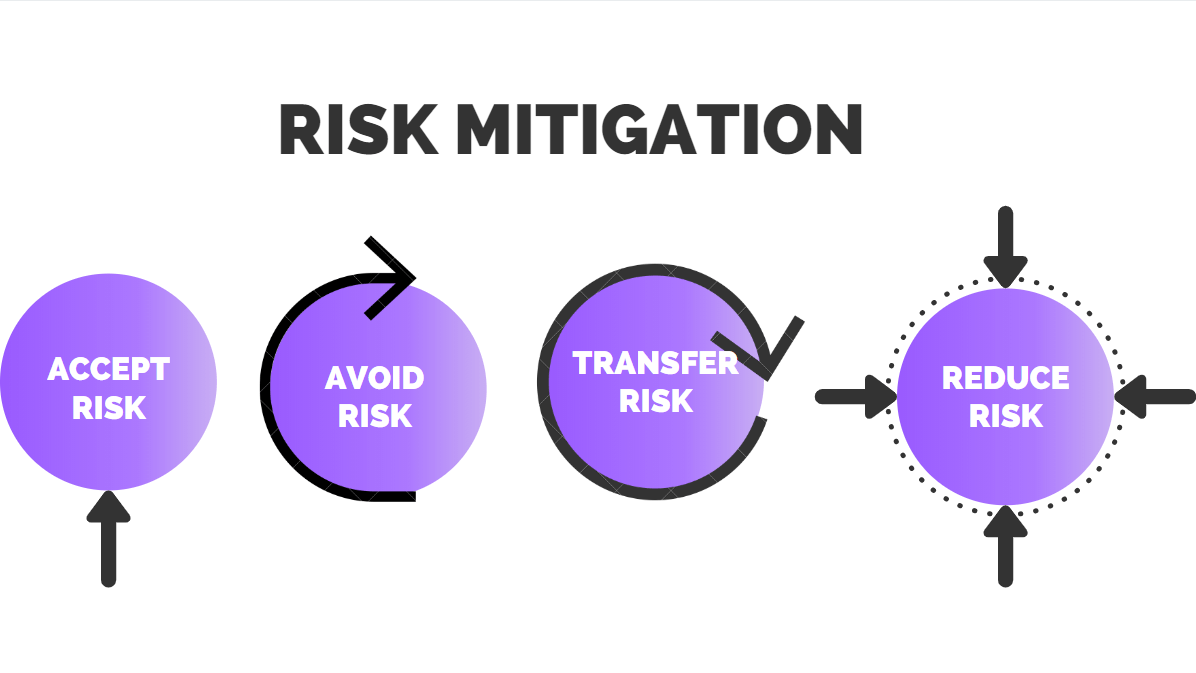

handlingen med at reducere risiko kaldes også risikoreduktion.

selvom det er næsten umuligt at forhindre alle trusler, søger mitigation at mindske risikoen ved at reducere chancerne for, at en trussel vil udnytte en sårbarhed.

risikoreduktion opnås ved at implementere forskellige typer sikkerhedskontrol afhængigt af:

- målet med modforanstaltningen eller beskyttelsen.

- det niveau, som risikoen skal minimeres.

- alvorligheden af skader, som truslen kan påføre.

Hvad er målene med sikkerhedskontrol?

det overordnede formål med implementering af sikkerhedskontrol som tidligere nævnt er at hjælpe med at reducere risici i en organisation.

med andre ord er det primære mål med implementering af sikkerhedskontrol at forhindre eller reducere virkningen af en sikkerhedshændelse.

den effektive implementering af en sikkerhedskontrol er baseret på dens klassificering i forhold til sikkerhedshændelsen.

de almindelige klassificeringstyper er anført nedenfor sammen med deres tilsvarende beskrivelse:

- forebyggende kontroller forsøger at forhindre, at en hændelse opstår.

- Detektivkontroller forsøger at opdage hændelser, efter at de har fundet sted.

- korrigerende kontroller forsøger at vende virkningen af en hændelse.

- afskrækkende kontroller forsøger at afskrække enkeltpersoner fra at forårsage en hændelse.

- kompenserende kontroller er alternative kontroller, der bruges, når en primær kontrol ikke er mulig.

implementering af de nævnte kontroller er ikke noget trivielt spørgsmål.

for eksempel har en organisation, der prioriterer reduktion af risiko, normalt en risikoprofil, der illustrerer de potentielle omkostninger ved en negativ påvirkende risiko og de menneskelige ressourcer, der kræves for at implementere kontrollen / kontrollerne.

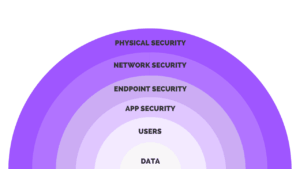

lagdeling sikkerhedskontrol

lagdeling er en tilgang, der kombinerer flere sikkerhedskontroller for at udvikle det, der kaldes en dybdegående forsvarsstrategi.

defense-in-depth er en fælles strategi, der anvendes i cybersikkerhed, hvorved flere lag af kontroller implementeres.

Ved at kombinere kontroller i flere lag af sikkerhed sikrer du, at hvis et lag ikke modvirker en trussel om, at andre lag hjælper med at forhindre brud på dine systemer.

hvert lag af sikkerhed arbejder for at modvirke specifikke trusler, hvilket kræver, at cybersikkerhedsprogrammer investerer i flere teknologier og processer for at forhindre systemer eller mennesker i at blive kompromitteret.for eksempel er Slutpunktsdetekterings-og responsløsninger gode til at forhindre virus og virus i at inficere computere og servere.

endpoint detection er dog ikke udstyret til at logge og overvåge trafik på et netværk som en SIEM eller registrere og forhindre et angreb i realtid som en IPS.

forståelse af det grundlæggende i risici& trusler

før vi dykker ned i kontroltyper, er det vigtigt først at forstå de cyberrisici og trusler, de hjælper med at afbøde.

risici

risici i cybersikkerhed er sandsynligheden for, at en trussel vil udnytte en sårbarhed, der resulterer i et tab. Tab kan være information, økonomisk, skade på omdømme og endda skade kundernes tillid.

trusler

trusler er enhver begivenhed med potentiale til at kompromittere fortrolighed, integritet og tilgængelighed (CIA) af oplysninger.

trusler kommer fra uden for en organisation og fra hvor som helst i verden, der er forbundet til internettet. Insidere som en utilfreds medarbejder med for meget adgang eller en ondsindet insider udgør også en trussel mod virksomhederne.

Bemærk, insidertrusler er ikke altid ondsindede. For eksempel betyder en medarbejder, der klikker på en phishing-e-mail, der installerer ondsindet program, ikke, at medarbejderen har til hensigt at forårsage skade.endelig kan trusler også tage form af en naturkatastrofe eller være en menneskeskabt risiko som f.eks.

sårbarheder

sårbarheder er en svaghed eller fejl i programmel -, udstyrs-eller organisatoriske processer, som, når de kompromitteres af en trussel, kan resultere i en sikkerhedshændelse.

sikkerhedshændelser

sikkerhedshændelser er en begivenhed, der faktisk eller potentielt bringer fortroligheden, integriteten eller tilgængeligheden af et informationssystem eller de oplysninger, som systemet behandler, gemmer eller transmitterer, eller som udgør en overtrædelse eller overhængende trussel om overtrædelse af sikkerhedspolitikker, sikkerhedsprocedurer eller politikker for acceptabel brug i fare.

nu hvor vi har en bedre forståelse af grundlæggende risikobegreber, lad os undersøge, hvordan sikkerhedskontroller implementeres.

teknisk sikkerhedskontrol

på det mest basale niveau bruger tekniske kontroller, også kendt som logiske kontroller, teknologi til at reducere sårbarheder i udstyr og programmer. Automatiserede værktøjer er installeret og konfigureret til at beskytte disse aktiver.

eksempler på tekniske kontroller omfatter:Security Information and Event Management (SIEM)

tekniske kontroltyper og implementeringsmetoder

nedenfor er to almindelige eksempler på tekniske kontroltyper:

- adgangskontrol lister (ACL)-netværkstrafikfiltre, der kan styre indgående eller udgående trafik. ACL ‘ ER er almindelige i routere eller brandvægge, men de kan også konfigureres i enhver enhed, der kører i netværket, fra værter, netværksenheder og servere.

- Konfigurationsregler – Instruktionskoder, der styrer udførelsen af systemet, når information passerer gennem det. Leverandører af netværksudstyr har proprietære konfigurationsregler, der styrer driften af deres ACL-objekter.

administrativ sikkerhedskontrol

administrativ sikkerhedskontrol henviser til politikker, procedurer eller retningslinjer, der definerer personale eller forretningspraksis i overensstemmelse med organisationens sikkerhedsmål.

mange organisationer implementerer i dag en form for onboarding-proces for at introducere dig til virksomheden og give dig en historie om organisationen.

under onboarding-processen kan du blive bedt om at gennemgå og anerkende organisationens sikkerhedspolitik.

Ved at anerkende, at du har læst organisationens politikker som en ny leje, er du derefter ansvarlig for at overholde organisationens virksomhedspolitik.

for at gennemføre den administrative kontrol er yderligere sikkerhedskontroller nødvendige for løbende overvågning og håndhævelse.

de processer, der overvåger og håndhæver de administrative kontroller, er:

- Management controls: sikkerhedskontrollerne, der fokuserer på risikostyring og styring af informationssystemsikkerhed.

- operationelle kontroller: De sikkerhedskontroller, der primært implementeres og udføres af mennesker (i modsætning til systemer).

for eksempel er en sikkerhedspolitik en ledelseskontrol, men dens sikkerhedskrav implementeres af mennesker (operationelle kontroller) og systemer (tekniske kontroller).

en organisation kan have en politik for acceptabel brug, der specificerer brugernes adfærd, herunder ikke at besøge ondsindede hjemmesider. Sikkerhedskontrollen til overvågning og håndhævelse kan være i form af et internetindhold filter, som kan håndhæve politikken og logge samtidigt.

afhjælpning af et phishing-angreb er et andet eksempel, der anvender en kombination af styring og driftskontrol.

sikkerhedskontrol for at hjælpe med at modvirke phishing inkluderer udover administrationskontrollen af selve politikken for acceptabel brug operationelle kontroller, såsom træning af brugere til ikke at falde for phishing-svindel, og tekniske kontroller, der overvåger e-mails og brug af hjemmesiden for tegn på phishing-aktivitet.

fysisk sikkerhedskontrol

fysiske kontroller er implementeringen af sikkerhedsforanstaltninger i en defineret struktur, der bruges til at afskrække eller forhindre uautoriseret adgang til følsomt materiale.

eksempler på fysiske kontroller er:

- overvågningskameraer med lukket kredsløb

- bevægelses-eller termiske alarmsystemer

- sikkerhedsvagter

- billed-id ‘ er

- låste og dødboltede ståldøre

- biometri (inkluderer fingeraftryk, stemme, ansigt, iris, håndskrift og andre automatiserede metoder, der bruges til at genkende enkeltpersoner)

forebyggende kontrol

eksempler på forebyggende kontrol inkluderer:

- hærdning

- Sikkerhedsbevidsthedstræning

- sikkerhedsvagter

- Change Management

- politik for deaktivering af konto

hærdning

er processen med at reducere sikkerhedseksponeringen og stramme sikkerhedskontrollerne.

uddannelse i sikkerhedsbevidsthed

processen med at give formel cybersikkerhedsuddannelse til din arbejdsstyrke om en række informationssikkerhedstrusler og din virksomheds politikker og procedurer for at tackle dem.

sikkerhedsvagter

en person ansat af en offentlig eller privat part for at beskytte en organisations aktiver. Sikkerhedsvagter er ofte placeret som den første forsvarslinje for virksomheder mod eksterne trusler, indtrængen og sårbarheder over for ejendommen og dens beboere.

Change Management

de metoder og måder, hvorpå en virksomhed beskriver og implementerer ændringer inden for både sine interne og eksterne processer. Dette inkluderer forberedelse og støtte af medarbejdere, etablering af de nødvendige skridt til forandring og overvågning af aktiviteter før og efter forandring for at sikre en vellykket implementering.

politik for deaktivering af konto

en politik, der definerer, hvad man skal gøre med brugeradgangskonti for medarbejdere, der forlader frivilligt, øjeblikkelige opsigelser eller på orlov.

Detektivkontrol

eksempler på detektivkontrol inkluderer:

- Logovervågning

- Siem

- trendanalyse

- sikkerhedsrevisioner

- bevægelsesdetektering

Logovervågning

Logovervågning er en diagnostisk metode, der bruges til at analysere realtidshændelser eller lagrede data for at sikre applikationstilgængelighed og for at få adgang til virkningen af ændringen i tilstand for en applikations ydeevne.

SIEM

Security Information and Event Management (SIEM) er et sæt værktøjer og tjenester, der tilbyder et holistisk syn på en organisations informationssikkerhed af operationelle logfiler fra forskellige systemer.

trendanalyse

praksis med at indsamle information og forsøge at identificere et mønster i de oplysninger, der er indsamlet fra en applikations logoutput. Udgangen af trendanalysen er normalt i en graf eller tabelform.

sikkerhedsrevision

en måling, der fokuserer på cybersikkerhedsstandarder, retningslinjer og procedurer; samt gennemførelsen af disse kontroller. Sikkerhedsrevisionen udføres normalt af uddannede 3.parts enheder eller af interne ressourcer som forberedelse til en ekstern revision.

videoovervågning

et system, der er i stand til at optage digitale billeder og videoer, der kan komprimeres, gemmes eller sendes via kommunikationsnetværk til onsite eller fjernovervågning.

bevægelsesdetektering

en enhed, der bruger en sensor til at registrere bevægelse i nærheden. En sådan anordning er ofte integreret som en komponent i et overvågningssystem, der automatisk udfører en opgave eller advarer en overvågningsanalytiker om detekteret bevægelse.

korrigerende kontroller

eksempler på korrigerende kontroller inkluderer:

- IPS

- sikkerhedskopier og Systemgendannelse

IPS

en netværkssikkerhedsteknologi, der overvåger netværkstrafik for at opdage uregelmæssigheder i trafikstrømmen. IPS-sikkerhedssystemer opfanger netværkstrafik og kan hurtigt forhindre ondsindet aktivitet ved at droppe pakker eller nulstille forbindelser.

sikkerhedskopier og Systemgendannelse

sikkerhedskopier og Systemgendannelse er processen med at oprette og gemme kopier af data, der kan bruges til at beskytte organisationer mod datatab.

afskrækkende kontroller

afskrækkende kontroller reducerer sandsynligheden for et bevidst angreb og er normalt i form af et håndgribeligt objekt eller en person.

eksempel på afskrækkende kontrol inkluderer:

- Kabellåse

- Maskinlåse

- videoovervågning & vagter

Hvad er forskellen mellem forebyggende og Detektivkontrol?

en forebyggende kontrol er designet til at blive implementeret forud for en trusselhændelse og reducere og/eller undgå sandsynligheden og den potentielle virkning af en vellykket trusselhændelse.

en detektivkontrol er designet til at opdage fejl og lokalisere angreb mod informationssystemer, der allerede er opstået.

den rutinemæssige analyse af detective control output giver input til yderligere at forbedre den forebyggende kontrol. Målet med kontinuerlig analyse er at forhindre fejl og uregelmæssigheder i første omgang.

kompenserende kontrol

en alternativ metode, der er indført for at opfylde kravet om en sikkerhedsforanstaltning, der ikke let kan implementeres på grund af finansiel, infrastruktur eller simpelthen upraktisk at gennemføre på nuværende tidspunkt.

kompensationskontrollen skal opfylde følgende kriterier:

- opfylde hensigten med det oprindelige kontrolkrav

- give et lignende sikkerhedsniveau

eksempler på kompenserende kontroller inkluderer:

- tidsbaseret engangsadgangskode (TOTP)-en midlertidig adgangskode genereret af en algoritme, der bruger det aktuelle tidspunkt på dagen som en af dens godkendelsesfaktorer. At give en ny leje med en TOTP, indtil godkendelsen er fuldt leveret, er et eksempel på en kompenserende kontrol.kryptering-Databasesikkerhedsapplikationer, e-mail-kryptering og andre værktøjer. En organisation kan ikke kryptere alle elektroniske data i en PCI-vurdering. For at kompensere kan de bruge andre eksisterende værktøjer til at implementere kryptering.

udførelse af en Sikkerhedskontrolvurdering

en Sikkerhedskontrolvurdering er en kritisk komponent til måling af tilstanden og ydeevnen for en organisations sikkerhedskontroller.

Bemærk følgende definition af Sikkerhedskontrolvurderingen:

afprøvning og / eller evaluering af forvaltnings -, operationelle og tekniske sikkerhedskontroller i et informationssystem for at bestemme, i hvilket omfang kontrollerne implementeres korrekt, fungerer efter hensigten og giver det ønskede resultat med hensyn til at opfylde systemets sikkerhedskrav.

Test af sikkerhedskontrol er en kritisk komponent i den overordnede styring af en organisations Informationssikkerhedsstyringssystem.

afhængigt af organisationstypen kræver lovgivningsmæssige krav ensartede og løbende vurderinger, mens ikke-offentlige organisationer ikke holdes til lovgivningsmæssige krav.

i dag er det ikke kun bedste praksis at overvåge sikkerhedskontroller, men et nødvendigt krav for at holde systemer sikre og fri for målpraksis for hackere, der ønsker at trænge ind i ethvert netværk, der har svag sikkerhed i omkredsen og internt.

fælles sikkerhedsvurderinger

eksempler på sikkerhedsvurderinger inkluderer:

- risikovurdering

- sårbarhedsvurdering

- penetrationstest

risikovurderinger

en risikovurdering involverer mange trin og udgør rygraden i din overordnede risikostyringsplan.risikovurderinger er vigtige, fordi de bruges til at identificere aktiver eller områder, der udgør den højeste risiko, sårbarhed eller eksponering for virksomheden. Det identificerer derefter de risici, der kan påvirke disse aktiver.

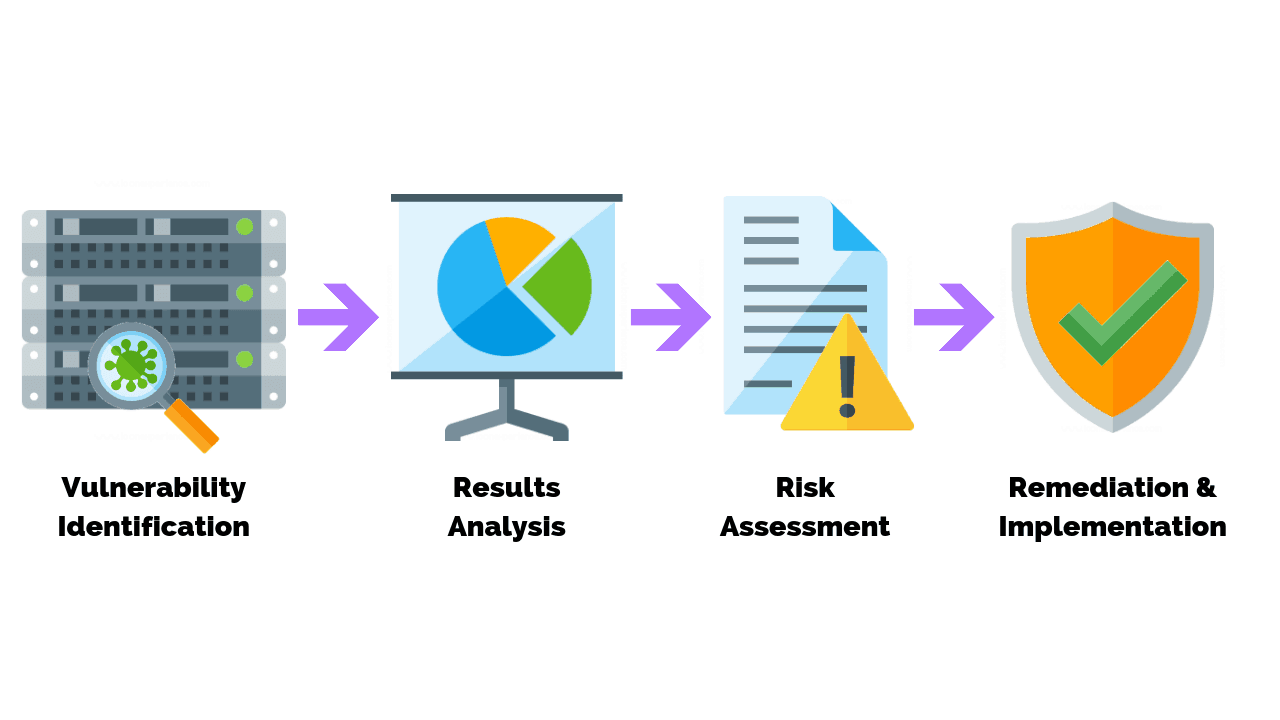

sårbarhedsvurderinger

en sårbarhedsvurdering henviser til processen med at identificere risici og sårbarheder i computernetværk, systemer, udstyr, applikationer og andre dele af IT-økosystemet.

sårbarhedsvurderinger er en kritisk komponent i sårbarhedsstyrings-og IT-risikostyrings livscyklus, der hjælper med at beskytte systemer og data mod uautoriseret adgang og databrud.

sårbarhedsvurderinger udnytter typisk værktøjer som sårbarhedsscannere til at identificere trusler og mangler i en organisations IT-infrastruktur, der repræsenterer potentielle sårbarheder eller risikoeksponeringer.

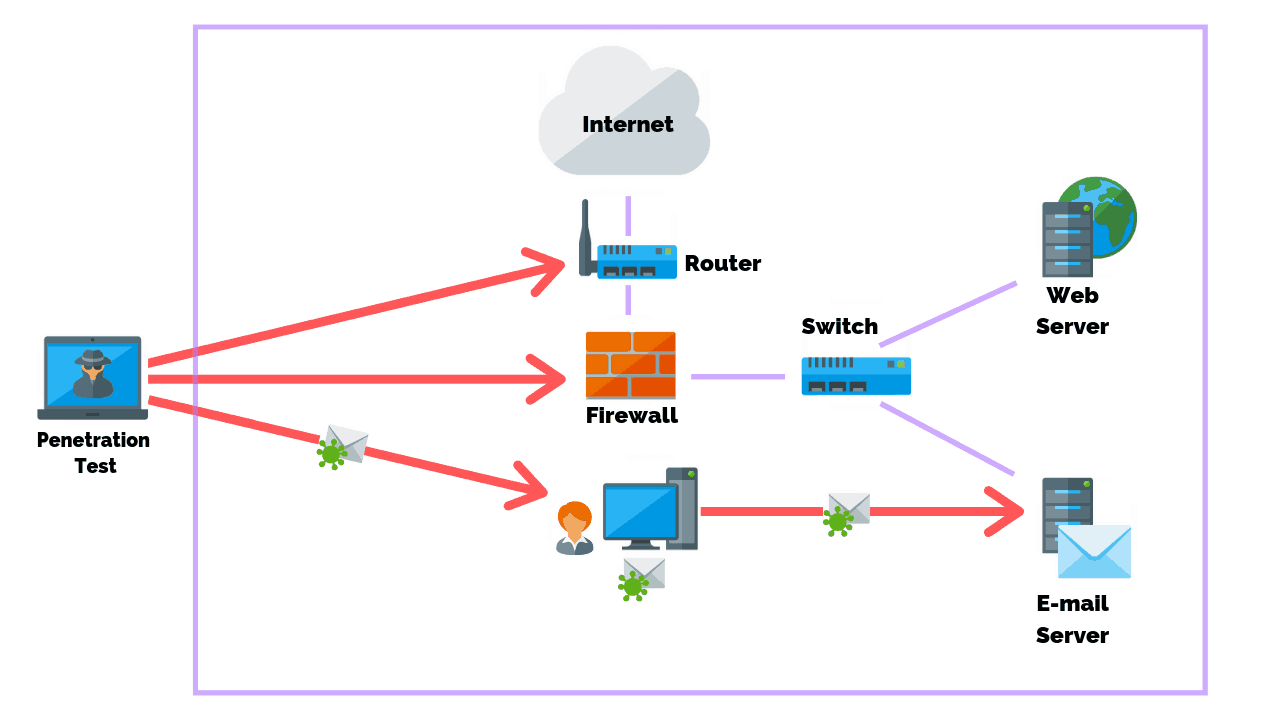

penetrationstest

penetrationstest er en metode til test af en internetapplikation, et netværk eller et computersystem for at identificere sikkerhedssårbarheder, der kunne udnyttes.

det primære mål for sikkerhed som helhed er at forhindre uautoriserede parter i at få adgang til, ændre eller udnytte et netværk eller system. Det sigter mod at gøre, hvad en dårlig skuespiller ville gøre.hovedårsagen til, at penetrationstest er afgørende for en organisations sikkerhed, er, at de hjælper personale med at lære at håndtere enhver form for indbrud fra en ondsindet enhed.Pen test tjener som en måde at undersøge, om en organisations sikkerhedspolitikker er virkelig effektive. De tjener som en type brandboremaskine til organisationer.penetrationstest kan også give løsninger, der hjælper organisationer med ikke kun at forhindre og opdage angribere, men også at udvise en sådan indtrængende fra deres system på en effektiv måde.

konklusion

i denne artikel har vi undersøgt de tre grundlæggende sikkerhedskontroller – teknisk, administrativ og fysisk.

en gennemgang af forskellige kritiske underkontroller blev også gennemgået – afskrækkende, korrigerende og kompenserende.

selvom det er vigtigt for sikkerhedspersonale at forstå definitionen af kontrollerne, skal de også erkende, at det endelige mål med at implementere kontrollerne er at styrke deres organisations forsvar for at reducere risikoen.

informationssikkerhed skal behandles som et program, der kræver løbende overvågning for at forsvare og beskytte sine mest værdifulde aktiver.

Vær opmærksom ved at inkorporere de kontroller, der er anført i denne artikel, og du vil være udstyret til at støtte og bidrage til succes for din organisations risikostyringsprogram.