- Pin

- Tweet

Los controles de seguridad desempeñan un papel fundamental en la configuración de las acciones que los profesionales de seguridad cibernética toman para proteger una organización.

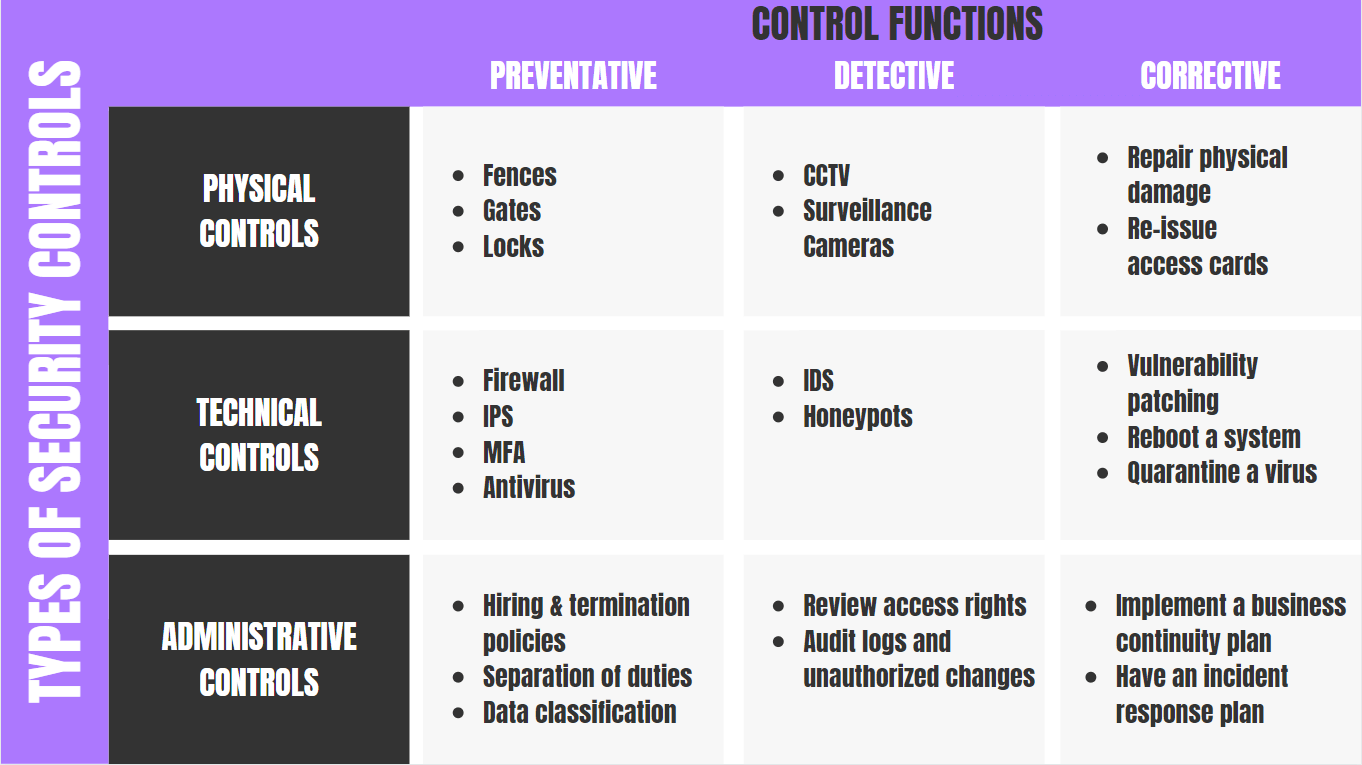

Hay tres tipos principales de controles de seguridad de TI, incluidos los técnicos, administrativos y físicos. El objetivo principal para implementar un control de seguridad puede ser preventivo, detective, correctivo, compensatorio o disuasivo. Los controles también se utilizan para proteger a las personas, como es el caso de la capacitación o las políticas de sensibilización sobre ingeniería social.

La falta de controles de seguridad pone en riesgo la confidencialidad, integridad y disponibilidad de la información. Estos riesgos también se extienden a la seguridad de las personas y los activos dentro de una organización.

En este artículo, voy a explicar qué es un control de seguridad y las diferencias entre cada tipo. A continuación, analizaré los objetivos que cada control pretende alcanzar con ejemplos a lo largo del camino.

Al final, tendrá una mejor comprensión de los controles de seguridad básicos en ciberseguridad.

Leer Más: 10 Tendencias De Seguridad Cibernética Que No Puedes Ignorar En 2021

Navegación De Artículos

- ¿Qué Es Un Control De Seguridad?

- ¿cuáles Son Los Objetivos De los Controles de Seguridad?

- Comprender Los Conceptos Básicos Del Riesgo & Amenazas

- Controles Técnicos

- Controles Administrativos

- Controles Físicos

- Controles Preventivos

- Controles Detectives

- Controles Correctivos

- Controles Disuasorios

- Controles Compensadores

- Realizar Una Evaluación de Control de Seguridad

¿Qué Es Un Control De seguridad?

Los controles de seguridad son contramedidas o salvaguardas utilizadas para reducir las posibilidades de que una amenaza explote una vulnerabilidad.

Los controles de seguridad son contramedidas o salvaguardas utilizadas para reducir las posibilidades de que una amenaza explote una vulnerabilidad.

Por ejemplo, implementar una formación de concienciación sobre seguridad en toda la empresa para minimizar el riesgo de un ataque de ingeniería social a su red, personas y sistemas de información.

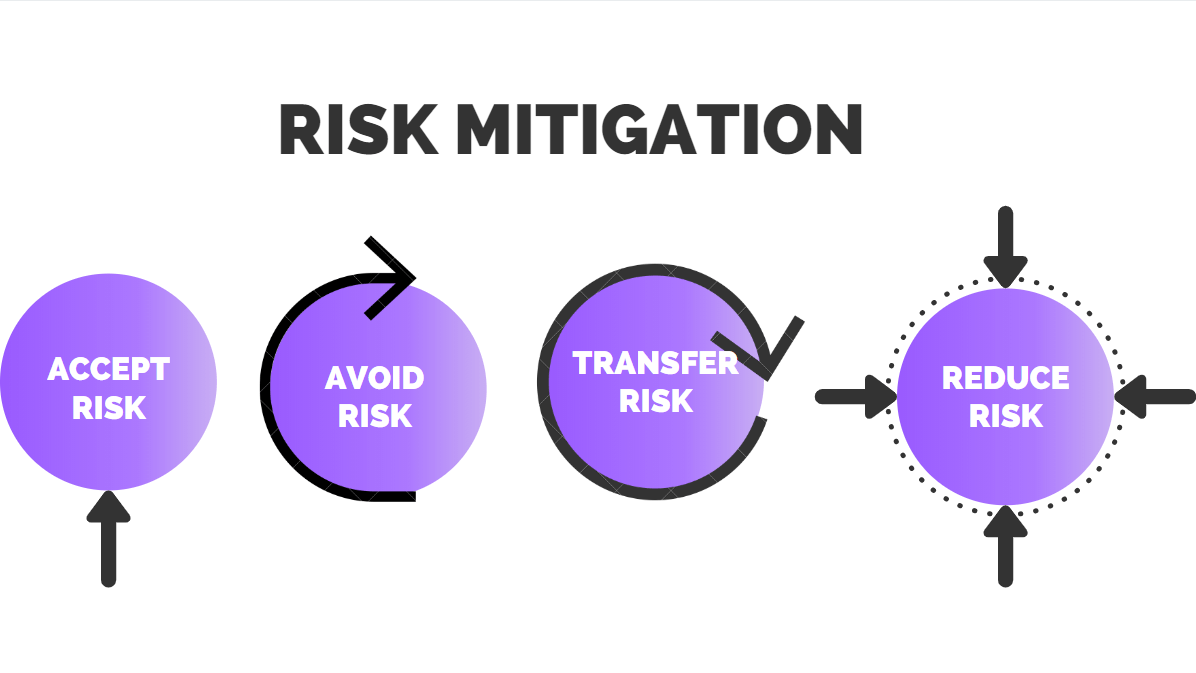

El acto de reducir el riesgo también se denomina mitigación del riesgo.

Aunque es casi imposible prevenir todas las amenazas, la mitigación busca disminuir el riesgo al reducir las posibilidades de que una amenaza explote una vulnerabilidad.

La mitigación de riesgos se logra mediante la implementación de diferentes tipos de controles de seguridad en función de:

- El objetivo de la contramedida o salvaguardia.

- El nivel al que se debe minimizar el riesgo.

- La gravedad del daño que puede infligir la amenaza.

¿Cuáles Son Los Objetivos De Los Controles de seguridad?

El propósito general de implementar controles de seguridad como se mencionó anteriormente es ayudar a reducir los riesgos en una organización.

En otras palabras, el objetivo principal de implementar controles de seguridad es prevenir o reducir el impacto de un incidente de seguridad.

La implementación efectiva de un control de seguridad se basa en su clasificación en relación con el incidente de seguridad.

Los tipos de clasificaciones comunes se enumeran a continuación junto con su descripción correspondiente:

- Los controles preventivos intentan evitar que ocurra un incidente.

- Los controles de detective intentan detectar incidentes después de que se hayan producido.

- Los controles correctivos intentan revertir el impacto de un incidente.

- Los controles disuasorios intentan disuadir a las personas de causar un incidente.Los controles compensadores

- son controles alternativos utilizados cuando un control primario no es factible.

Implementar los controles enumerados no es un asunto trivial.

Por ejemplo, una organización que asigna una alta prioridad a la reducción del riesgo suele tener un perfil de riesgo, que ilustra el costo potencial de un riesgo que afecte negativamente y los recursos humanos necesarios para implementar los controles.

Estratificación de controles de seguridad

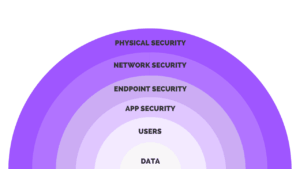

Estratificación es un enfoque que combina múltiples controles de seguridad para desarrollar lo que se denomina una estrategia de defensa en profundidad.

La defensa en profundidad es una estrategia común utilizada en ciberseguridad en la que se implementan múltiples capas de controles.

Al combinar los controles en varias capas de seguridad, se asegura de que si una capa no contrarresta una amenaza, otras capas ayudarán a evitar una violación en sus sistemas.

Cada capa de seguridad trabaja para contrarrestar amenazas específicas, lo que requiere que los programas de seguridad cibernética inviertan en múltiples tecnologías y procesos para evitar que los sistemas o las personas se vean comprometidos.

Por ejemplo, las soluciones de detección y respuesta de endpoints son excelentes para evitar que los virus y el malware infecten ordenadores y servidores.

Sin embargo, la detección de endpoints no está equipada para registrar y supervisar el tráfico en una red como un SIEM, ni para detectar y prevenir un ataque en tiempo real como una IPS.

Comprender los conceptos básicos de los Riesgos & Amenazas

Antes de adentrarnos en los tipos de control, es importante comprender primero los riesgos cibernéticos y las amenazas que ayudan a mitigar.

Riesgos

Los riesgos en ciberseguridad son la probabilidad de que una amenaza explote una vulnerabilidad que resulte en una pérdida. Las pérdidas pueden ser de información, financieras, daños a la reputación e incluso dañar la confianza del cliente.

Amenazas

Las amenazas son cualquier evento con el potencial de comprometer la confidencialidad, integridad y disponibilidad (CIA) de la información.

Las amenazas provienen de fuera de una organización y de cualquier parte del mundo conectada a Internet. Los iniciados, como un empleado descontento con demasiado acceso, o un interno malicioso también representan una amenaza para las empresas.

Tenga en cuenta que las amenazas internas no siempre son maliciosas. Por ejemplo, un empleado que hace clic en un correo electrónico de phishing que instala malware no significa que el empleado tenga la intención de causar daño.

Finalmente, las amenazas también pueden tomar la forma de un desastre natural o ser un riesgo causado por el hombre, como una nueva variante de malware.

Vulnerabilidades

Las vulnerabilidades son una debilidad o falla en el software, el hardware o los procesos organizacionales, que cuando se ven comprometidos por una amenaza, pueden dar lugar a un incidente de seguridad.

Incidentes de seguridad

Los incidentes de seguridad son un suceso que pone en peligro real o potencialmente la confidencialidad, integridad o disponibilidad de un sistema de información o la información que el sistema procesa, almacena o transmite, o que constituye una violación o amenaza inminente de violación de políticas de seguridad, procedimientos de seguridad o políticas de uso aceptable.

Ahora que tenemos una mejor comprensión de los conceptos básicos de riesgo, exploremos cómo se implementan los controles de seguridad.

Controles técnicos de seguridad

En el nivel más básico, los controles técnicos, también conocidos como controles lógicos, utilizan tecnología para reducir vulnerabilidades en hardware y software. Se instalan y configuran herramientas de software automatizadas para proteger estos activos.

Ejemplos de controles técnicos incluyen:

- Cifrado

- Software Antivirus Y Antimalware

- Firewalls

- Gestión de Información Y Eventos de Seguridad (SIEM)

- Sistemas de Detección de Intrusiones (IDS) y Sistemas de Prevención de Intrusiones (IPS)

Tipos de Control técnico Y Métodos de Implementación

A continuación se muestran dos ejemplos comunes de tipos de control técnico:

- Listas de Control de Acceso (ACL)-Tráfico de red filtros que pueden controlar el tráfico entrante o saliente. Las ACLs son comunes en enrutadores o cortafuegos, pero también se pueden configurar en cualquier dispositivo que se ejecute en la red, desde hosts, dispositivos de red y servidores.

- Reglas de configuración: Códigos de instrucción que guían la ejecución del sistema cuando la información pasa a través de él. Los proveedores de equipos de red tienen reglas de configuración propietarias que administran el funcionamiento de sus objetos ACL.

Controles de seguridad administrativos

Los controles de seguridad administrativos se refieren a políticas, procedimientos o directrices que definen las prácticas del personal o del negocio de acuerdo con los objetivos de seguridad de la organización.

Muchas organizaciones implementan hoy en día algún tipo de proceso de incorporación para presentarle a la empresa y proporcionarle un historial de la organización.

Durante el proceso de incorporación, se le puede indicar que revise y reconozca la política de seguridad de la organización.

Al reconocer que ha leído las políticas de la organización como un nuevo empleado, es responsable de adherirse a la política corporativa de la organización.

Para implementar los controles administrativos, se necesitan controles de seguridad adicionales para la supervisión y el cumplimiento continuos.

Los procesos que supervisan y aplican los controles administrativos son:

- Controles de gestión: Los controles de seguridad que se centran en la gestión del riesgo y la gestión de la seguridad del sistema de información.

- Controles operativos: Los controles de seguridad que son implementados y ejecutados principalmente por personas (en lugar de sistemas).

Por ejemplo, una política de seguridad es un control de gestión, pero sus requisitos de seguridad son implementados por personas (controles operativos) y sistemas (controles técnicos).

Una organización puede tener una política de uso aceptable que especifique la conducta de los usuarios, incluida la de no visitar sitios web maliciosos. El control de seguridad para supervisar y aplicar podría adoptar la forma de un filtro de contenido web, que puede aplicar la política y el registro simultáneamente.

La corrección de un ataque de phishing es otro ejemplo que emplea una combinación de controles de gestión y operación.

Los controles de seguridad para ayudar a frustrar el phishing, además del control de administración de la propia política de uso aceptable, incluyen controles operativos, como capacitar a los usuarios para que no caigan en estafas de phishing, y controles técnicos que monitorean los correos electrónicos y el uso del sitio web en busca de signos de actividad de phishing.

Controles de seguridad físicos

Los controles físicos son la implementación de medidas de seguridad en una estructura definida utilizada para disuadir o prevenir el acceso no autorizado a material confidencial.

Ejemplos de controles físicos son:

- Cámaras de vigilancia de circuito cerrado

- Sistemas de alarma térmica o de movimiento

- Guardias de seguridad

- Identificadores de imagen

- Puertas de acero cerradas y con pernos muertos

- Biometría (incluye huellas dactilares, voz, cara, iris, escritura a mano y otros métodos automatizados utilizados para reconocer a las personas)

Controles preventivos

Ejemplos de controles preventivos incluyen:

- Endurecimiento

- Capacitación en Conciencia de seguridad

- Guardias de seguridad

- Gestión de cambios

- Política de desactivación de cuentas

Endurecimiento

Es el proceso de reducir la exposición a la seguridad y reforzar los controles de seguridad.

Capacitación en conciencia de seguridad

El proceso de proporcionar educación formal sobre ciberseguridad a su fuerza de trabajo sobre una variedad de amenazas a la seguridad de la información y las políticas y procedimientos de su empresa para abordarlas.

Guardias de seguridad

Una persona empleada por una parte pública o privada para proteger los activos de una organización. Con frecuencia, los guardias de seguridad se posicionan como la primera línea de defensa para las empresas contra amenazas externas, intrusiones y vulnerabilidades para la propiedad y sus habitantes.

Gestión del cambio

Los métodos y maneras en que una empresa describe e implementa el cambio dentro de sus procesos internos y externos. Esto incluye preparar y apoyar a los empleados, establecer los pasos necesarios para el cambio y monitorear las actividades previas y posteriores al cambio para garantizar una implementación exitosa.

Política de inhabilitación de cuentas

Una política que define qué hacer con las cuentas de acceso de usuario para empleados que se van voluntariamente, despidos inmediatos o en ausencia.

Controles de detective

Los ejemplos de controles de detective incluyen:

- Monitoreo de registros

- SIEM

- Análisis de tendencias

- Auditorías de seguridad

- Vigilancia de vídeo

- Detección de movimiento

Monitoreo de registros

El monitoreo de registros es un método de diagnóstico utilizado para analizar eventos en tiempo real o datos almacenados para garantizar la disponibilidad de la aplicación y acceder al impacto del cambio en el estado del rendimiento de una aplicación.

SIEM

Security Information and Event Management (SIEM) es un conjunto de herramientas y servicios que ofrece una visión holística de la seguridad de la información de una organización mediante registros operativos de varios sistemas.

Análisis de tendencias

La práctica de recopilar información e intentar identificar un patrón en la información recopilada a partir de la salida de registro de una aplicación. El resultado del análisis de tendencias suele ser en forma de gráfico o tabla.

Auditoría de seguridad

Una medición que se centra en los estándares, directrices y procedimientos de ciberseguridad; así como la implementación de estos controles. La auditoría de seguridad generalmente es realizada por entidades de terceros capacitadas, o por recursos internos en preparación para una auditoría externa.

Videovigilancia

Un sistema capaz de capturar imágenes y videos digitales que se pueden comprimir, almacenar o enviar a través de redes de comunicación para monitoreo in situ o remoto.

Detección de movimiento

Un dispositivo que utiliza un sensor para detectar movimiento cercano. Este dispositivo a menudo se integra como un componente de un sistema de vigilancia que realiza automáticamente una tarea o alerta a un analista de monitoreo de movimiento detectado.

Controles correctivos

Ejemplos de controles correctivos incluyen:

- IPS

- Copias de seguridad y recuperación del sistema

IPS

Una tecnología de seguridad de red que supervisa el tráfico de red para detectar anomalías en el flujo de tráfico. Los sistemas de seguridad IPS interceptan el tráfico de red y pueden prevenir rápidamente la actividad maliciosa al soltar paquetes o restablecer conexiones.

Copias de seguridad y recuperación del sistema

Las copias de seguridad y recuperación del sistema son el proceso de creación y almacenamiento de copias de datos que se pueden utilizar para proteger a las organizaciones contra la pérdida de datos.

Controles disuasorios

Los controles disuasorios reducen la probabilidad de un ataque deliberado y, por lo general, adoptan la forma de un objeto tangible o una persona.

Ejemplos de controles disuasorios incluyen:

- Cerraduras de cable

- Cerraduras de hardware

- Videovigilancia & Guardias

¿Cuál es La Diferencia Entre Los Controles Preventivos y los de detección?

Un control preventivo está diseñado para implementarse antes de un evento de amenaza y reducir y/o evitar la probabilidad y el impacto potencial de un evento de amenaza exitoso.

Un control detective está diseñado para detectar errores y localizar ataques contra sistemas de información que ya se han producido.

El análisis rutinario de la salida de control detective proporciona información para mejorar aún más el control preventivo. El objetivo del análisis continuo es evitar que se produzcan errores e irregularidades en primer lugar.

Controles de compensación

Un método alternativo que se establece para satisfacer el requisito de una medida de seguridad que no se puede implementar fácilmente debido a factores financieros, de infraestructura o simplemente poco práctico de implementar en el momento actual.

El control compensador debe cumplir los siguientes criterios:

- Cumplir con la intención del requisito de control original

- Proporcionar un nivel de garantía similar

Los ejemplos de controles compensadores incluyen:

- Contraseña de una hora basada en el tiempo (TOTP): un código de acceso temporal generado por un algoritmo que utiliza la hora actual del día como uno de sus factores de autenticación. Proporcionar a un nuevo empleado un TOTP hasta que la autenticación se entregue por completo es un ejemplo de control de compensación.

- Cifrado: Aplicaciones de seguridad de bases de datos, cifrado de correo electrónico y otras herramientas. Una organización no puede cifrar todos los datos electrónicos en una evaluación PCI. Para compensar, pueden usar otras herramientas existentes para implementar el cifrado.

Realizar una Evaluación de Control de Seguridad

Una Evaluación de Control de seguridad es un componente crítico para medir el estado y el rendimiento de los controles de seguridad de una organización.

Tenga en cuenta la siguiente definición de la Evaluación del Control de Seguridad:

La prueba y/o evaluación de los controles de seguridad de gestión, operativos y técnicos en un sistema de información para determinar el grado en que los controles se implementan correctamente, funcionan según lo previsto y producen el resultado deseado con respecto al cumplimiento de los requisitos de seguridad para el sistema.

Las pruebas de los controles de seguridad son un componente crítico de la gobernanza general del Sistema de Gestión de la Seguridad de la Información de una organización.

Dependiendo del tipo de organización, los requisitos reglamentarios exigen evaluaciones consistentes y continuas, mientras que las organizaciones no públicas no están sujetas a los requisitos reglamentarios.

Hoy en día, no solo es una práctica recomendada monitorear los controles de seguridad, sino un requisito necesario para mantener los sistemas seguros y libres de prácticas de ataque de hackers, que buscan penetrar en cualquier red que tenga una seguridad débil en el perímetro e internamente.

Evaluaciones comunes de seguridad

Ejemplos de evaluaciones de seguridad incluyen:

- Evaluación de riesgos

- Evaluación de vulnerabilidades

- Pruebas de penetración

Evaluaciones de riesgos

Una evaluación de riesgos implica muchos pasos y constituye la columna vertebral de su plan general de gestión de riesgos.

Las evaluaciones de riesgos son importantes porque se utilizan para identificar activos o áreas que presentan el mayor riesgo, vulnerabilidad o exposición para la empresa. A continuación, identifica los riesgos que podrían afectar a esos activos.

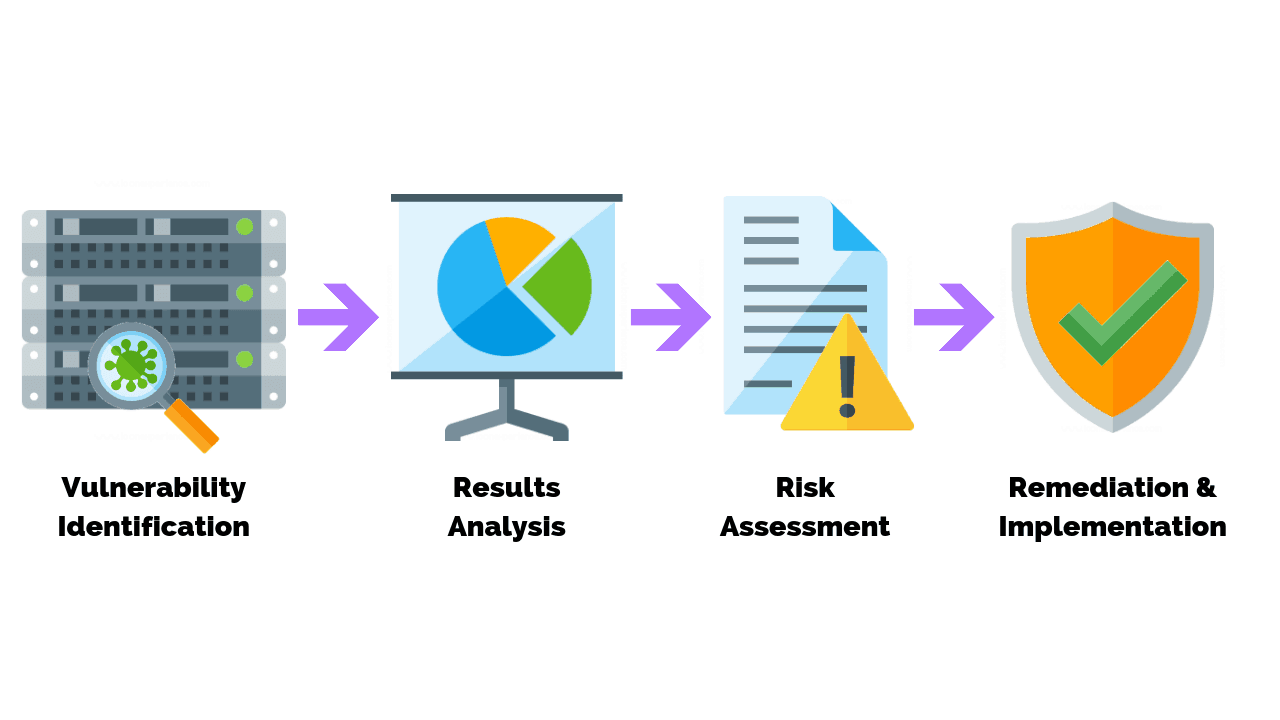

Evaluaciones de vulnerabilidad

Una evaluación de vulnerabilidad se refiere al proceso de identificación de riesgos y vulnerabilidades en redes informáticas, sistemas, hardware, aplicaciones y otras partes del ecosistema de TI.

Las evaluaciones de vulnerabilidad son un componente crítico de los ciclos de vida de gestión de vulnerabilidades y gestión de riesgos de TI, que ayudan a proteger los sistemas y los datos de accesos no autorizados y violaciones de datos.

Las evaluaciones de vulnerabilidades suelen aprovechar herramientas como los escáneres de vulnerabilidades para identificar amenazas y fallas dentro de la infraestructura de TI de una organización que representan vulnerabilidades potenciales o exposiciones al riesgo.

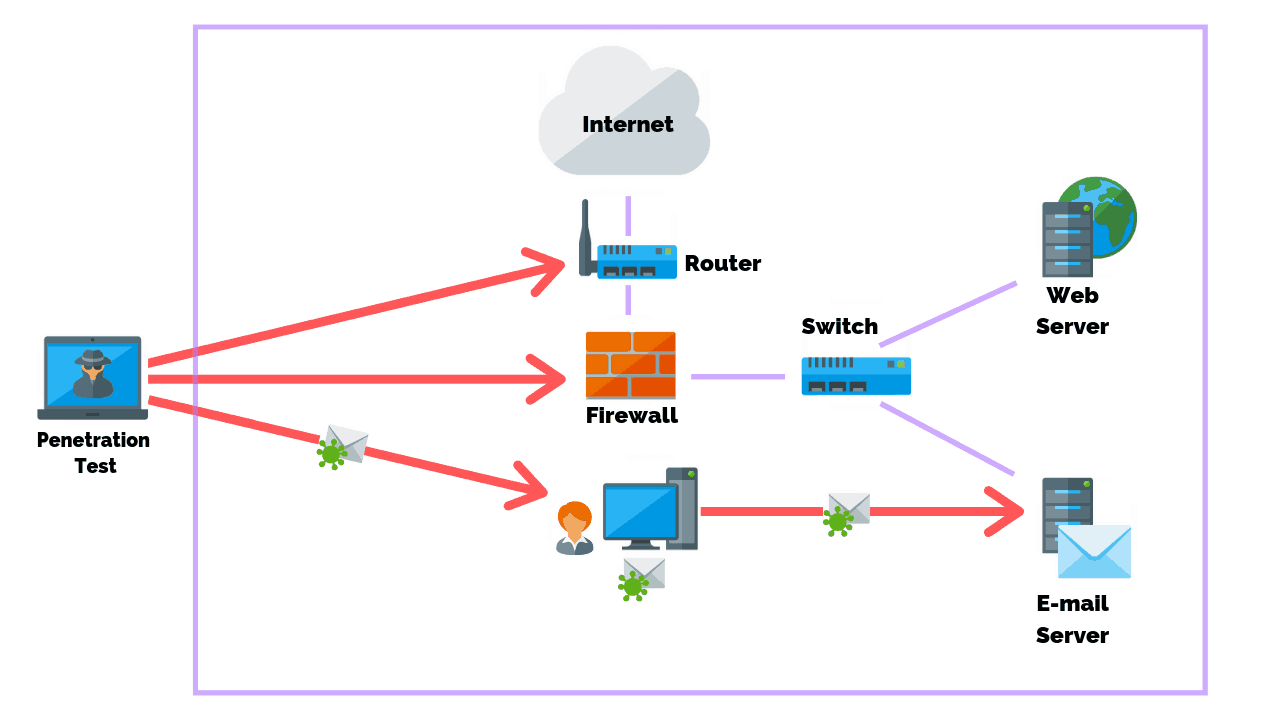

La prueba de penetración

La prueba de penetración es un método para probar una aplicación web, red o sistema informático para identificar vulnerabilidades de seguridad que podrían explotarse.

El objetivo principal de la seguridad en su conjunto es evitar que partes no autorizadas accedan, cambien o exploten una red o sistema. Su objetivo es hacer lo que haría un mal actor.

La razón principal por la que las pruebas de penetración son cruciales para la seguridad de una organización es que ayudan al personal a aprender a manejar cualquier tipo de robo de una entidad maliciosa.

Las pruebas de lápiz sirven como una forma de examinar si las políticas de seguridad de una organización son realmente efectivas. Sirven como un tipo de simulacro de incendio para organizaciones.

Las pruebas de penetración también pueden proporcionar soluciones que ayudarán a las organizaciones no solo a prevenir y detectar atacantes, sino también a expulsar a un intruso de su sistema de manera eficiente.

Conclusión

En este artículo, hemos examinado los tres controles de seguridad básicos: técnico, administrativo y físico.

También se revisó una revisión de varios controles secundarios críticos: disuasorios, correctivos y compensatorios.

Aunque es importante que los profesionales de seguridad comprendan la definición de los controles, también deben reconocer que el objetivo final de implementar los controles es fortalecer las defensas de su organización para reducir el riesgo.

La seguridad de la información debe tratarse como un programa que requiere un monitoreo continuo para defender y proteger sus activos más valiosos.

Permanezca vigilante incorporando los controles enumerados en este artículo, y estará equipado para apoyar y contribuir al éxito del programa de gestión de riesgos de su organización.