- Pin

- Tweet

Sicherheitskontrollen spielen eine grundlegende Rolle bei der Gestaltung der Maßnahmen, die Cyber-Sicherheitsexperten zum Schutz eines Unternehmens ergreifen.

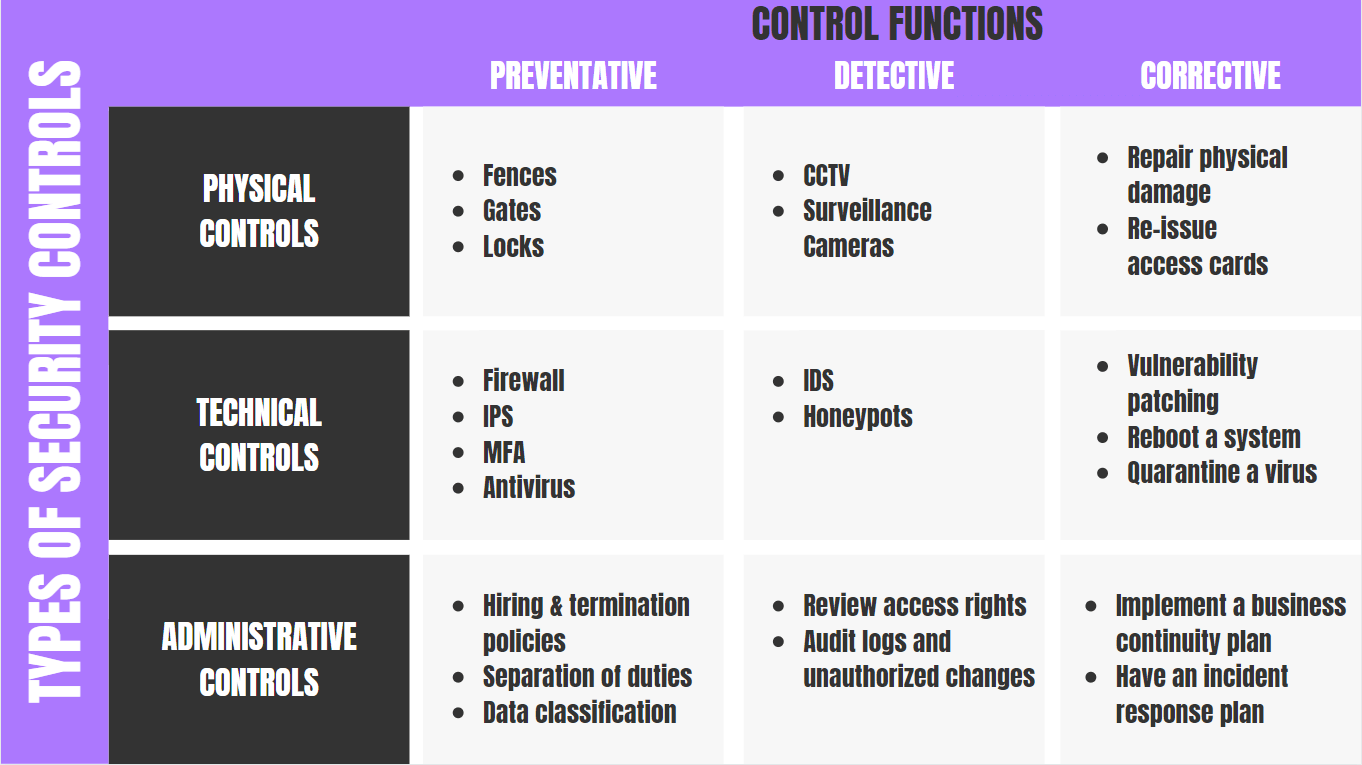

Es gibt drei Haupttypen von IT-Sicherheitskontrollen, darunter technische, administrative und physische. Das primäre Ziel für die Implementierung einer Sicherheitskontrolle kann präventiv, detektivisch, korrigierend, kompensatorisch oder abschreckend sein. Kontrollen werden auch verwendet, um Menschen zu schützen, wie es bei Social-Engineering-Sensibilisierungstrainings oder -richtlinien der Fall ist.

Das Fehlen von Sicherheitskontrollen gefährdet die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Diese Risiken erstrecken sich auch auf die Sicherheit von Personen und Vermögenswerten innerhalb einer Organisation.

In diesem Artikel werde ich erklären, was eine Sicherheitskontrolle ist und welche Unterschiede zwischen den einzelnen Typen bestehen. Als nächstes werde ich die Ziele, die jede Kontrolle erreichen soll, anhand von Beispielen besprechen.

Am Ende haben Sie ein besseres Verständnis der grundlegenden Sicherheitskontrollen in der Cybersicherheit.

Weiterlesen: 10 Cyber-Security-Trends, die Sie 2021 nicht ignorieren können

Artikel-Navigation

- Was ist eine Sicherheitskontrolle?

- Was sind die Ziele von Sicherheitskontrollen?

- Die Grundlagen des Risikos verstehen & Bedrohungen

- Technische Kontrollen

- Administrative Kontrollen

- Physische Kontrollen

- Präventive Kontrollen

- Detektivkontrollen

- Korrektive Kontrollen

- Abschreckungskontrollen

- Kompensationskontrollen

- Durchführung einer Bewertung der Sicherheitskontrolle

Was ist eine Sicherheitskontrolle?

Sicherheitskontrollen sind Gegenmaßnahmen oder Schutzmaßnahmen, mit denen die Wahrscheinlichkeit verringert wird, dass eine Bedrohung eine Sicherheitsanfälligkeit ausnutzt.Zum Beispiel die Implementierung eines unternehmensweiten Security Awareness Trainings, um das Risiko eines Social-Engineering-Angriffs auf Ihr Netzwerk, Ihre Mitarbeiter und Informationssysteme zu minimieren.

Sicherheitskontrollen sind Gegenmaßnahmen oder Schutzmaßnahmen, mit denen die Wahrscheinlichkeit verringert wird, dass eine Bedrohung eine Sicherheitsanfälligkeit ausnutzt.Zum Beispiel die Implementierung eines unternehmensweiten Security Awareness Trainings, um das Risiko eines Social-Engineering-Angriffs auf Ihr Netzwerk, Ihre Mitarbeiter und Informationssysteme zu minimieren.

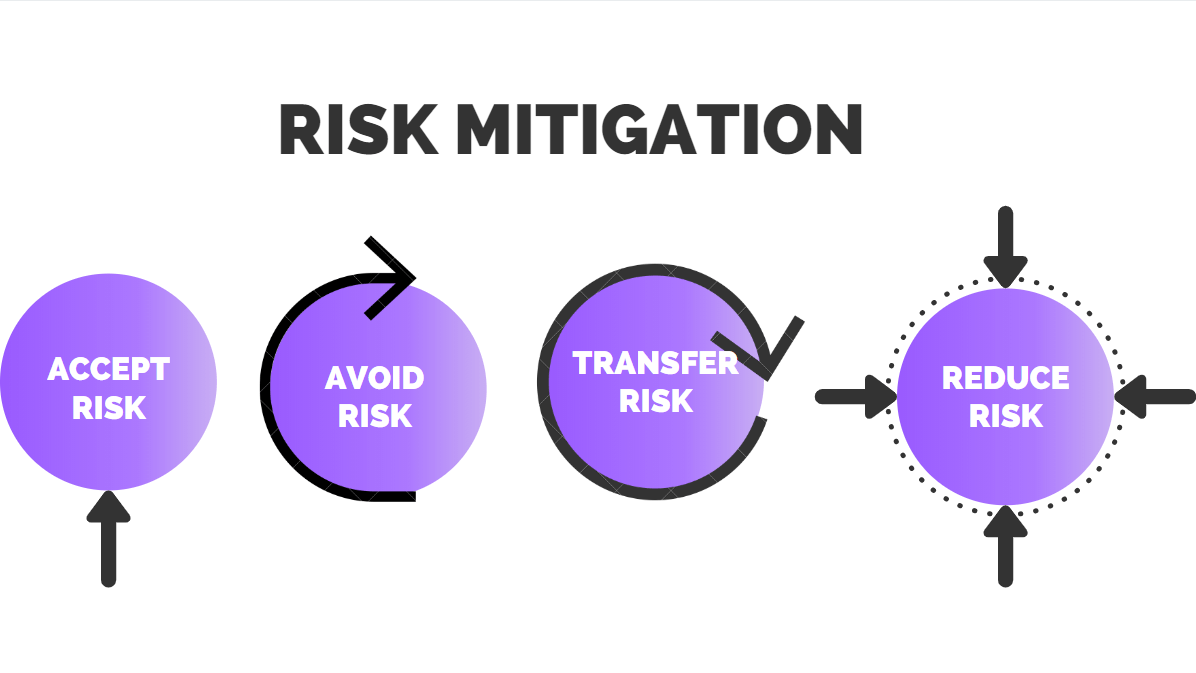

Der Akt der Risikominderung wird auch Risikominderung genannt.

Obwohl es nahezu unmöglich ist, alle Bedrohungen zu verhindern, versucht Mitigation, das Risiko zu verringern, indem die Wahrscheinlichkeit verringert wird, dass eine Bedrohung eine Sicherheitsanfälligkeit ausnutzt.

Die Risikominderung wird durch die Implementierung verschiedener Arten von Sicherheitskontrollen erreicht, abhängig von:

- Dem Ziel der Gegenmaßnahme oder des Schutzes.

- Das Niveau, bis zu dem das Risiko minimiert werden muss.

- Die Schwere des Schadens, den die Bedrohung verursachen kann.

Was sind die Ziele von Sicherheitskontrollen?

Der allgemeine Zweck der Implementierung von Sicherheitskontrollen, wie bereits erwähnt, besteht darin, die Risiken in einer Organisation zu reduzieren.Mit anderen Worten, das Hauptziel der Implementierung von Sicherheitskontrollen besteht darin, die Auswirkungen eines Sicherheitsvorfalls zu verhindern oder zu verringern.

Die effektive Umsetzung einer Sicherheitskontrolle basiert auf ihrer Klassifizierung in Bezug auf den Sicherheitsvorfall.

Die gängigen Klassifizierungstypen sind unten zusammen mit ihrer entsprechenden Beschreibung aufgeführt:

- Vorbeugende Kontrollen versuchen, das Auftreten eines Vorfalls zu verhindern.

- Detektivkontrollen versuchen, Vorfälle zu erkennen, nachdem sie aufgetreten sind.

- Korrekturkontrollen versuchen, die Auswirkungen eines Vorfalls umzukehren.

- Abschreckungskontrollen versuchen, Personen davon abzuhalten, einen Vorfall zu verursachen.

- Kompensationssteuerungen sind alternative Steuerungen, die verwendet werden, wenn eine Primärsteuerung nicht möglich ist.

Die Implementierung der aufgelisteten Steuerelemente ist keine triviale Angelegenheit.Zum Beispiel hat eine Organisation, die der Risikominderung eine hohe Priorität einräumt, in der Regel ein Risikoprofil, das die potenziellen Kosten eines sich negativ auf das Risiko auswirkenden Risikos und die für die Implementierung der Kontrolle (en) erforderlichen Humanressourcen veranschaulicht.

Layering-Sicherheitskontrollen

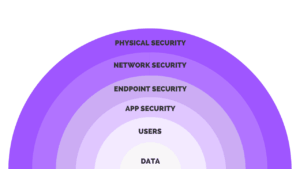

Layering ist ein Ansatz, der mehrere Sicherheitskontrollen kombiniert, um eine sogenannte Defense-in-Depth-Strategie zu entwickeln.

Defense-in-Depth ist eine gängige Strategie in der Cybersicherheit, bei der mehrere Steuerungsebenen implementiert werden.

Durch die Kombination von Kontrollen in mehreren Sicherheitsebenen stellen Sie sicher, dass, wenn eine Schicht einer Bedrohung nicht entgegenwirkt, andere Schichten dazu beitragen, eine Sicherheitsverletzung in Ihren Systemen zu verhindern.Jede Sicherheitsebene wirkt spezifischen Bedrohungen entgegen, weshalb Cybersicherheitsprogramme in mehrere Technologien und Prozesse investieren müssen, um zu verhindern, dass Systeme oder Personen kompromittiert werden.

Endpoint Detection and Response-Lösungen sind beispielsweise hervorragend geeignet, um zu verhindern, dass Viren und Malware Computer und Server infizieren.

Endpoint Detection ist jedoch nicht in der Lage, den Datenverkehr in einem Netzwerk wie einem SIEM zu protokollieren und zu überwachen oder einen Angriff in Echtzeit wie ein IPS zu erkennen und zu verhindern.

Die Grundlagen von Risiken verstehen & Bedrohungen

Bevor wir uns mit Kontrolltypen befassen, ist es wichtig, zuerst die Cyberrisiken und Bedrohungen zu verstehen, die sie mindern.

Risiken

Risiken in der Cybersicherheit sind die Wahrscheinlichkeit, dass eine Bedrohung eine Sicherheitsanfälligkeit ausnutzt, was zu einem Verlust führt. Verluste können Informationen, finanzielle, Reputationsschäden und sogar das Vertrauen der Kunden beeinträchtigen.

Bedrohungen

Bedrohungen sind alle Ereignisse, die die Vertraulichkeit, Integrität und Verfügbarkeit (CIA) von Informationen gefährden können.

Bedrohungen kommen von außerhalb einer Organisation und von jedem Ort der Welt, der mit dem Internet verbunden ist. Insider wie ein verärgerter Mitarbeiter mit zu viel Zugriff oder ein böswilliger Insider stellen ebenfalls eine Bedrohung für Unternehmen dar.

Beachten Sie, dass Insider-Bedrohungen nicht immer bösartig sind. Ein Mitarbeiter, der beispielsweise auf eine Phishing-E-Mail klickt, die Malware installiert, bedeutet nicht, dass der Mitarbeiter Schaden anrichten soll.Schließlich können Bedrohungen auch die Form einer Naturkatastrophe annehmen oder ein vom Menschen verursachtes Risiko wie eine neue Malware-Variante sein.

Schwachstellen

Schwachstellen sind Schwachstellen oder Fehler in Software, Hardware oder organisatorischen Prozessen, die, wenn sie durch eine Bedrohung kompromittiert werden, zu einem Sicherheitsvorfall führen können.

Sicherheitsvorfälle

Sicherheitsvorfälle sind Ereignisse, die die Vertraulichkeit, Integrität oder Verfügbarkeit eines Informationssystems oder der vom System verarbeiteten, gespeicherten oder übertragenen Informationen tatsächlich oder potenziell gefährden oder die einen Verstoß oder eine unmittelbare Gefahr eines Verstoßes gegen Sicherheitsrichtlinien, Sicherheitsverfahren oder Richtlinien zur akzeptablen Nutzung darstellen.

Nachdem wir nun die grundlegenden Risikokonzepte besser verstanden haben, wollen wir untersuchen, wie Sicherheitskontrollen implementiert werden.

Technische Sicherheitskontrollen

Auf der grundlegendsten Ebene verwenden technische Kontrollen, auch als logische Steuerungen bekannt, Technologie, um Schwachstellen in Hardware und Software zu reduzieren. Zum Schutz dieser Assets werden automatisierte Softwaretools installiert und konfiguriert.

Beispiele für technische Kontrollen sind:

- Verschlüsselung

- Antiviren- und Anti–Malware-Software

- Firewalls

- Sicherheitsinformations- und Ereignismanagement (SIEM)

- Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS)

Technische Kontrolltypen und Implementierungsmethoden

Im Folgenden finden Sie zwei gängige Beispiele für technische Kontrolltypen:

- Zugriffskontrolllisten (ACL) – Netzwerkverkehr filter, die eingehenden oder ausgehenden Datenverkehr steuern können. ACLs sind in Routern oder Firewalls üblich, können aber auch in jedem Gerät konfiguriert werden, das im Netzwerk ausgeführt wird, von Hosts, Netzwerkgeräten und Servern.

- Konfigurationsregeln – Anweisungscodes, die die Ausführung des Systems steuern, wenn Informationen durchlaufen werden. Netzwerkausrüstungsanbieter verfügen über proprietäre Konfigurationsregeln, die den Betrieb ihrer ACL-Objekte verwalten.

Administrative Sicherheitskontrollen

Administrative Sicherheitskontrollen beziehen sich auf Richtlinien, Verfahren oder Richtlinien, die Personal- oder Geschäftspraktiken in Übereinstimmung mit den Sicherheitszielen der Organisation definieren.Viele Organisationen implementieren heute eine Art Onboarding-Prozess, um Sie in das Unternehmen einzuführen und Ihnen eine Geschichte der Organisation zu vermitteln.

Während des Onboarding-Prozesses werden Sie möglicherweise angewiesen, die Sicherheitsrichtlinien der Organisation zu überprüfen und anzuerkennen.Indem Sie bestätigen, dass Sie die Richtlinien der Organisation als Neueinstellung gelesen haben, sind Sie dann dafür verantwortlich, die Unternehmensrichtlinien der Organisation einzuhalten.

Zur Umsetzung der administrativen Kontrollen sind zusätzliche Sicherheitskontrollen zur kontinuierlichen Überwachung und Durchsetzung notwendig.

Die Prozesse, die die administrativen Kontrollen überwachen und durchsetzen, sind:

- Managementkontrollen: Die Sicherheitskontrollen, die sich auf das Risikomanagement und das Management der Sicherheit von Informationssystemen konzentrieren.

- Bedienelemente: Die Sicherheitskontrollen, die in erster Linie von Menschen (im Gegensatz zu Systemen) implementiert und ausgeführt werden.

Eine Sicherheitsrichtlinie ist beispielsweise eine Verwaltungskontrolle, deren Sicherheitsanforderungen jedoch von Personen (Betriebskontrollen) und Systemen (technische Kontrollen) implementiert werden.

Eine Organisation kann über eine Richtlinie zur akzeptablen Nutzung verfügen, die das Verhalten von Benutzern festlegt, einschließlich des Verzichts auf den Besuch bösartiger Websites. Die zu überwachende und durchzusetzende Sicherheitskontrolle könnte in Form eines Webinhaltsfilters erfolgen, der die Richtlinie und das Protokoll gleichzeitig erzwingen kann.

Die Behebung eines Phishing-Angriffs ist ein weiteres Beispiel, das eine Kombination aus Verwaltungs- und Betriebskontrollen verwendet.Sicherheitskontrollen zur Verhinderung von Phishing umfassen neben der Verwaltungskontrolle der Acceptable Use Policy selbst auch Betriebskontrollen, z. B. die Schulung von Benutzern, nicht auf Phishing-Betrug hereinzufallen, und technische Kontrollen, die E-Mails und die Nutzung von Websites auf Anzeichen von Phishing-Aktivitäten überwachen.

Physische Sicherheitskontrollen

Physische Kontrollen sind die Implementierung von Sicherheitsmaßnahmen in einer definierten Struktur, um unbefugten Zugriff auf sensibles Material abzuschrecken oder zu verhindern.

Beispiele für physikalische Kontrollen sind:

- Überwachungskameras mit geschlossenem Stromkreis

- Bewegungs- oder thermische Alarmsysteme

- Sicherheitspersonal

- Bild-IDs

- Verschlossene und verschraubte Stahltüren

- Biometrie (einschließlich Fingerabdruck, Stimme, Gesicht, Iris, Handschrift und andere automatisierte Methoden zur Erkennung von Personen)

Vorbeugende Kontrollen

Beispiele für vorbeugende Kontrollen sind:

- Verhärtung

- Sicherheitsbewusstseinstraining

- Sicherheitspersonal

- Änderungsmanagement

- Richtlinie zur Deaktivierung von Konten

Verhärtung

Ist der Prozess der Reduzierung der Sicherheitsrisiken und der Verschärfung der Sicherheitskontrollen.

Security Awareness Training

Der Prozess der Bereitstellung formaler Cybersicherheitsschulung für Ihre Mitarbeiter über eine Vielzahl von Informationssicherheitsbedrohungen und die Richtlinien und Verfahren Ihres Unternehmens zu deren Bewältigung.

Sicherheitspersonal

Eine Person, die von einer öffentlichen oder privaten Partei zum Schutz des Vermögens einer Organisation eingesetzt wird. Sicherheitspersonal wird häufig als erste Verteidigungslinie für Unternehmen gegen externe Bedrohungen, Eindringlinge und Schwachstellen des Eigentums und seiner Bewohner positioniert.

Change Management

Die Methoden und Methoden, mit denen ein Unternehmen Veränderungen sowohl innerhalb seiner internen als auch externen Prozesse beschreibt und umsetzt. Dies umfasst die Vorbereitung und Unterstützung der Mitarbeiter, die Festlegung der notwendigen Schritte für den Wandel sowie die Überwachung der Aktivitäten vor und nach dem Wandel, um eine erfolgreiche Umsetzung sicherzustellen.

Richtlinie zur Deaktivierung von Konten

Eine Richtlinie, die definiert, was mit Benutzerzugriffskonten für Mitarbeiter zu tun ist, die freiwillig gehen, sofort kündigen oder beurlaubt sind.

Detektivkontrollen

Beispiele für Detektivkontrollen sind:

- Protokollüberwachung

- SIEM

- Trendanalyse

- Sicherheitsaudits

- Videoüberwachung

- Bewegungserkennung

Protokollüberwachung

Die Protokollüberwachung ist eine Diagnosemethode zur Analyse von Echtzeitereignissen oder gespeicherten Daten, um die Verfügbarkeit von Anwendungen sicherzustellen und auf die Auswirkungen der Statusänderung der Leistung einer Anwendung zuzugreifen.

SIEM

Security Information and Event Management (SIEM) ist eine Reihe von Tools und Services, die eine ganzheitliche Sicht auf die Informationssicherheit eines Unternehmens anhand von Betriebsprotokollen aus verschiedenen Systemen bieten.

Trendanalyse

Das Sammeln von Informationen und der Versuch, ein Muster in den aus der Protokollausgabe einer Anwendung gesammelten Informationen zu identifizieren. Die Ausgabe der Trendanalyse erfolgt in der Regel in Form eines Diagramms oder einer Tabelle.

Sicherheitsaudit

Eine Messung, die sich auf Cybersicherheitsstandards, -richtlinien und -verfahren konzentriert; sowie die Umsetzung dieser Kontrollen. Das Sicherheitsaudit wird normalerweise von geschulten 3rd-Party-Entitäten oder von internen Ressourcen in Vorbereitung auf ein externes Audit durchgeführt.

Videoüberwachung

Ein System, das in der Lage ist, digitale Bilder und Videos aufzunehmen, die komprimiert, gespeichert oder über Kommunikationsnetze zur Vor-Ort- oder Fernüberwachung gesendet werden können.

Bewegungserkennung

Ein Gerät, das einen Sensor verwendet, um Bewegungen in der Nähe zu erkennen. Eine solche Vorrichtung ist häufig als Komponente eines Überwachungssystems integriert, das automatisch eine Aufgabe ausführt oder einen Überwachungsanalytiker über erkannte Bewegungen informiert.

Korrekturkontrollen

Beispiele für Korrekturkontrollen sind:

- IPS

- Backups und Systemwiederherstellung

IPS

Eine Netzwerksicherheitstechnologie, die den Netzwerkverkehr überwacht, um Anomalien im Verkehrsfluss zu erkennen. IPS-Sicherheitssysteme fangen den Netzwerkverkehr ab und können böswillige Aktivitäten schnell verhindern, indem sie Pakete löschen oder Verbindungen zurücksetzen.

Backups und Systemwiederherstellung

Bei Backups und Systemwiederherstellung werden Kopien von Daten erstellt und gespeichert, mit denen Unternehmen vor Datenverlust geschützt werden können.

Abschreckungskontrollen

Abschreckungskontrollen verringern die Wahrscheinlichkeit eines vorsätzlichen Angriffs und liegen normalerweise in Form eines greifbaren Objekts oder einer Person vor.

Beispiele für Abschreckungskontrollen sind:

- Kabelschlösser

- Hardwareschlösser

- Videoüberwachung & Wachen

Was ist der Unterschied zwischen präventiven und detektivischen Kontrollen?

Eine vorbeugende Kontrolle soll vor einem Bedrohungsereignis implementiert werden und die Wahrscheinlichkeit und die potenziellen Auswirkungen eines erfolgreichen Bedrohungsereignisses verringern und/oder vermeiden.

Eine Detektivsteuerung dient dazu, Fehler zu erkennen und bereits aufgetretene Angriffe auf Informationssysteme zu lokalisieren.

Die routinemäßige Analyse des Detektivsteuerungsausgangs liefert Input zur weiteren Verbesserung der präventiven Steuerung. Ziel der kontinuierlichen Analyse ist es, Fehler und Unregelmäßigkeiten gar nicht erst entstehen zu lassen.

Kompensationskontrollen

Eine alternative Methode, die eingeführt wird, um die Anforderung an eine Sicherheitsmaßnahme zu erfüllen, die aufgrund finanzieller, infrastruktureller oder einfach unpraktischer Implementierung derzeit nicht ohne weiteres implementiert werden kann.

Die Kompensationskontrolle sollte die folgenden Kriterien erfüllen:

- Die Absicht der ursprünglichen Kontrollanforderung erfüllen

- Ein ähnliches Maß an Sicherheit bieten

Beispiele für Kompensationskontrollen sind:

- Time-based One Time-Password (TOTP) – Ein temporärer Passcode, der von einem Algorithmus generiert wird, der die aktuelle Tageszeit als einen seiner Authentifizierungsfaktoren verwendet. Die Bereitstellung eines TOTP für einen neuen Mitarbeiter, bis die Authentifizierung vollständig bereitgestellt ist, ist ein Beispiel für eine Kompensationskontrolle.

- Verschlüsselung – Datenbanksicherheitsanwendungen, E-Mail-Verschlüsselung und andere Tools. Eine Organisation kann nicht alle elektronischen Daten in einer PCI-Bewertung verschlüsseln. Zum Ausgleich können sie andere vorhandene Tools verwenden, um die Verschlüsselung zu implementieren.

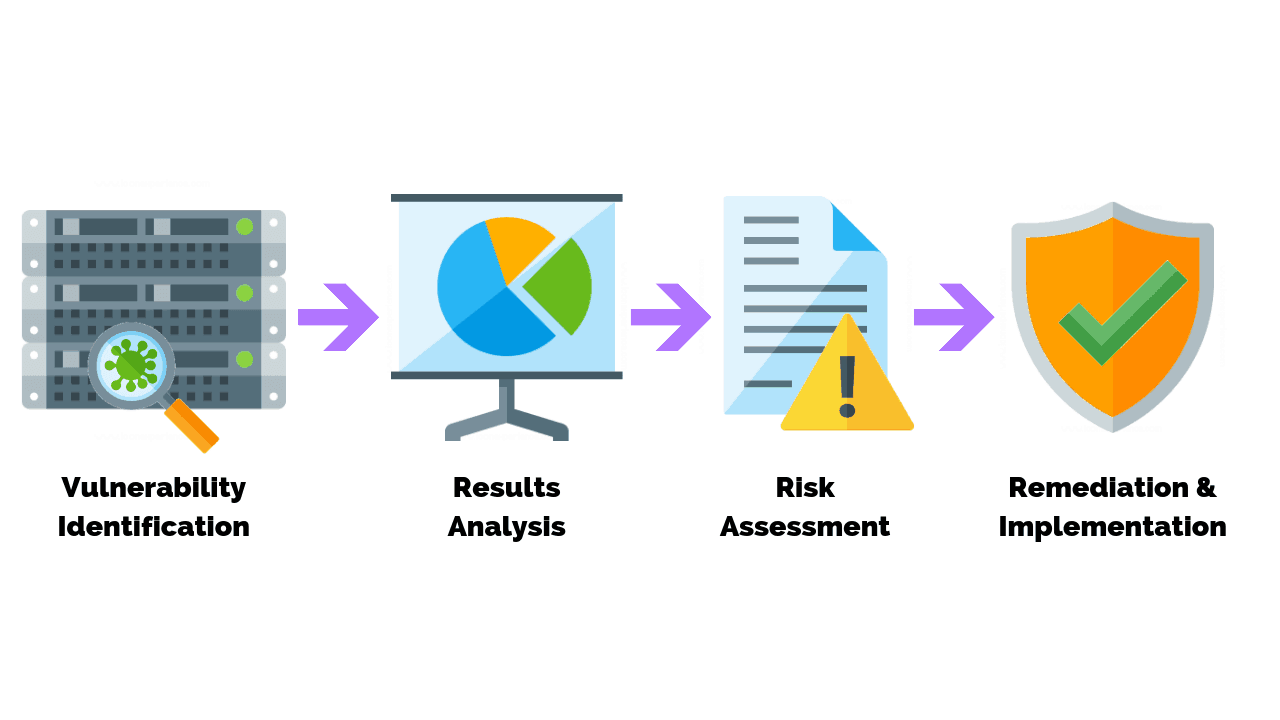

Durchführen einer Sicherheitskontrollbewertung

Eine Sicherheitskontrollbewertung ist eine kritische Komponente, um den Zustand und die Leistung der Sicherheitskontrollen einer Organisation zu messen.Die Prüfung und / oder Bewertung der Management-, Betriebs- und technischen Sicherheitskontrollen in einem Informationssystem, um zu bestimmen, inwieweit die Kontrollen korrekt implementiert sind, wie beabsichtigt funktionieren und das gewünschte Ergebnis in Bezug auf die Erfüllung der Sicherheitsanforderungen für das System erzielen.

Das Testen von Sicherheitskontrollen ist ein kritischer Bestandteil der Gesamtsteuerung des Informationssicherheitsmanagementsystems eines Unternehmens.

Je nach Organisationstyp erfordern regulatorische Anforderungen konsistente und kontinuierliche Bewertungen, während nicht-öffentliche Organisationen nicht an regulatorische Anforderungen gebunden sind.Heutzutage ist es nicht nur eine bewährte Methode, Sicherheitskontrollen zu überwachen, sondern auch eine notwendige Voraussetzung, um Systeme sicher und frei von Zielpraktiken von Hackern zu halten, die versuchen, in jedes Netzwerk einzudringen, das eine schwache Sicherheit am Umfang aufweist und intern.

Allgemeine Sicherheitsbewertungen

Beispiele für Sicherheitsbewertungen sind:

- Risikobewertung

- Schwachstellenbewertung

- Penetrationstests

Risikobewertungen

Eine Risikobewertung umfasst viele Schritte und bildet das Rückgrat Ihres gesamten Risikomanagementplans.

Risikobewertungen sind wichtig, da sie verwendet werden, um Vermögenswerte oder Bereiche zu identifizieren, die das höchste Risiko, die höchste Anfälligkeit oder das höchste Risiko für das Unternehmen darstellen. Es identifiziert dann die Risiken, die diese Vermögenswerte beeinflussen könnten.

Schwachstellenbewertungen

Eine Schwachstellenbewertung bezieht sich auf den Prozess der Identifizierung von Risiken und Schwachstellen in Computernetzwerken, Systemen, Hardware, Anwendungen und anderen Teilen des IT-Ökosystems.

Schwachstellenbewertungen sind ein kritischer Bestandteil des Lebenszyklus des Schwachstellenmanagements und des IT-Risikomanagements und tragen dazu bei, Systeme und Daten vor unbefugtem Zugriff und Datenverletzungen zu schützen.Schwachstellenbewertungen nutzen in der Regel Tools wie Schwachstellenscanner, um Bedrohungen und Fehler in der IT-Infrastruktur eines Unternehmens zu identifizieren, die potenzielle Schwachstellen oder Risiken darstellen.

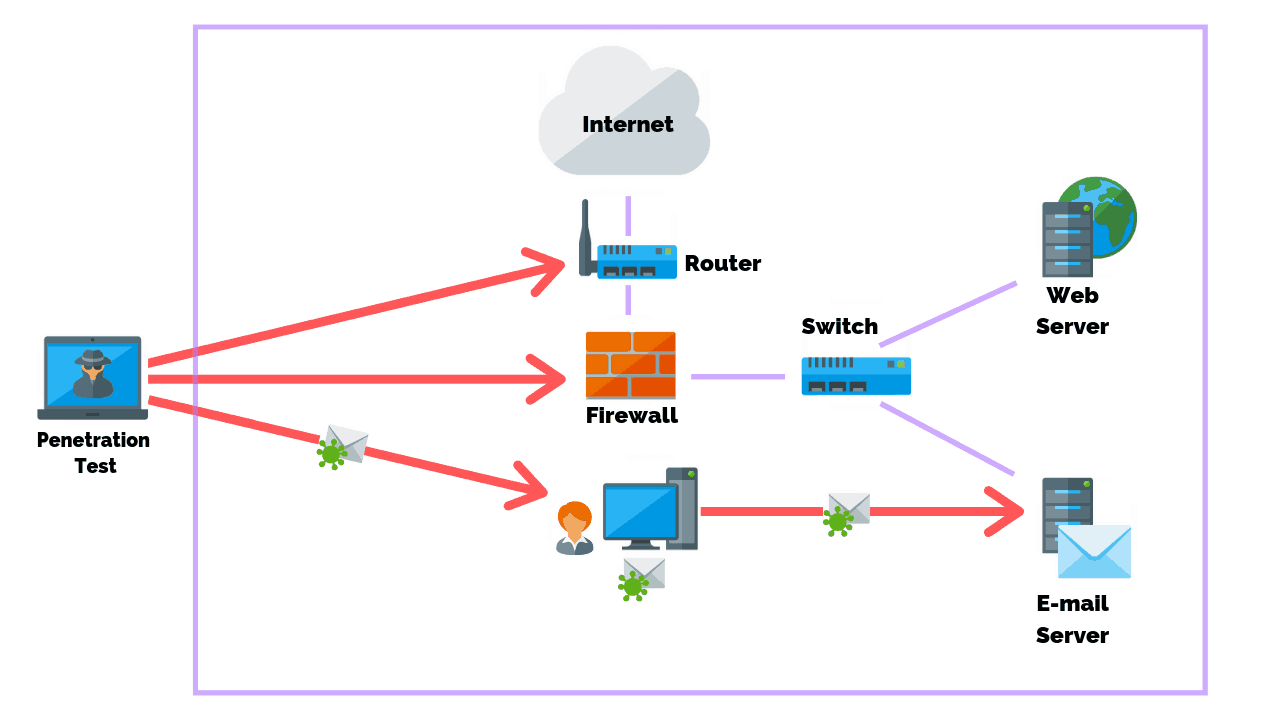

Penetrationstest

Penetrationstests sind eine Methode zum Testen einer Webanwendung, eines Netzwerks oder eines Computersystems, um Sicherheitslücken zu identifizieren, die ausgenutzt werden könnten.

Das Hauptziel der Sicherheit als Ganzes besteht darin, zu verhindern, dass Unbefugte auf ein Netzwerk oder System zugreifen, es ändern oder ausnutzen. Es soll tun, was ein schlechter Schauspieler tun würde.

Der Hauptgrund, warum Penetrationstests für die Sicherheit eines Unternehmens von entscheidender Bedeutung sind, besteht darin, dass sie den Mitarbeitern helfen, mit jeder Art von Einbruch durch eine böswillige Entität umzugehen.

Pen-Tests dienen dazu, zu prüfen, ob die Sicherheitsrichtlinien einer Organisation wirklich wirksam sind. Sie dienen als eine Art Feuerwehrübung für Organisationen.

Penetrationstests können auch Lösungen bieten, die Unternehmen dabei unterstützen, Angreifer nicht nur zu verhindern und zu erkennen, sondern auch einen solchen Eindringling auf effiziente Weise aus ihrem System zu vertreiben.

Fazit

In diesem Artikel haben wir die drei grundlegenden Sicherheitskontrollen untersucht – technische, administrative und physische.

Eine Überprüfung verschiedener kritischer Unterkontrollen wurde ebenfalls überprüft – abschreckend, korrigierend und kompensierend.Obwohl es für Sicherheitsexperten wichtig ist, die Definition der Kontrollen zu verstehen, müssen sie auch erkennen, dass das ultimative Ziel der Implementierung der Kontrollen darin besteht, die Abwehrkräfte ihrer Organisation zu stärken, um das Risiko zu reduzieren.

Informationssicherheit muss als ein Programm behandelt werden, das eine kontinuierliche Überwachung erfordert, um seine wertvollsten Vermögenswerte zu verteidigen und zu schützen.Bleiben Sie wachsam, indem Sie die in diesem Artikel aufgeführten Kontrollen einbeziehen, und Sie werden in der Lage sein, das Risikomanagementprogramm Ihres Unternehmens zu unterstützen und zum Erfolg beizutragen.