- Pin

- Tweet

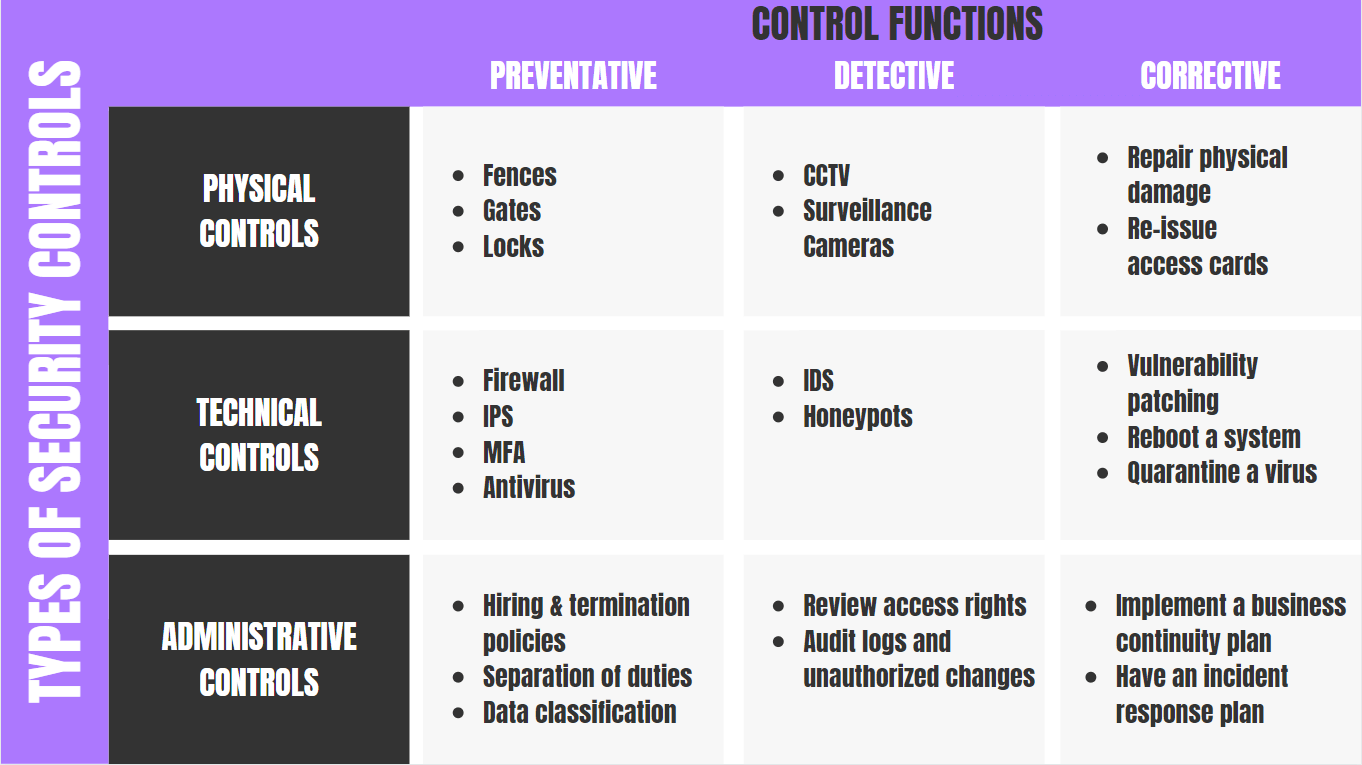

controles de Segurança desempenham um papel fundamental na definição das ações de segurança cibernética de profissionais de tomar para proteger uma organização.existem três tipos principais de controles de segurança de TI, incluindo técnicos, administrativos e físicos. O objetivo principal para a implementação de um controle de segurança pode ser preventivo, detetive, corretivo, compensatório, ou agir como um dissuasor. Os controlos são também utilizados para proteger as pessoas, como é o caso da formação ou das políticas de sensibilização para a engenharia social.

a falta de controlos de segurança coloca em risco a confidencialidade, integridade e Disponibilidade da informação. Estes riscos também se estendem à segurança de pessoas e bens dentro de uma organização.neste artigo, vou explicar o que é um controle de segurança e as diferenças entre cada tipo. Em seguida, vou discutir os objetivos que cada controle deve alcançar com exemplos ao longo do caminho.

no final, você terá uma melhor compreensão dos controles básicos de segurança na segurança cibernética.leia mais: 10 tendências de segurança cibernética que não pode ignorar em 2021

artigo navegação

- O que é um controlo de segurança?quais são os objectivos dos controlos de segurança?

- Compreender Os conceitos Básicos De Risco & Ameaças

- Controles Técnicos

- Controles Administrativos

- Controles Físicos

- Preventivas, Controles

- Detetive Controles

- Corretivas Controles

- Impedimento Controles

- Controles de Compensação

- Realização de Um Controlo de Segurança de Avaliação

o Que É Um Controle de Segurança?

os controlos de segurança são contramedidas ou salvaguardas utilizadas para reduzir as hipóteses de uma ameaça explorar uma vulnerabilidade.por exemplo, implementando treinamento de conscientização de segurança em toda a empresa para minimizar o risco de um ataque de engenharia social em sua rede, pessoas e sistemas de informação.

os controlos de segurança são contramedidas ou salvaguardas utilizadas para reduzir as hipóteses de uma ameaça explorar uma vulnerabilidade.por exemplo, implementando treinamento de conscientização de segurança em toda a empresa para minimizar o risco de um ataque de engenharia social em sua rede, pessoas e sistemas de informação.

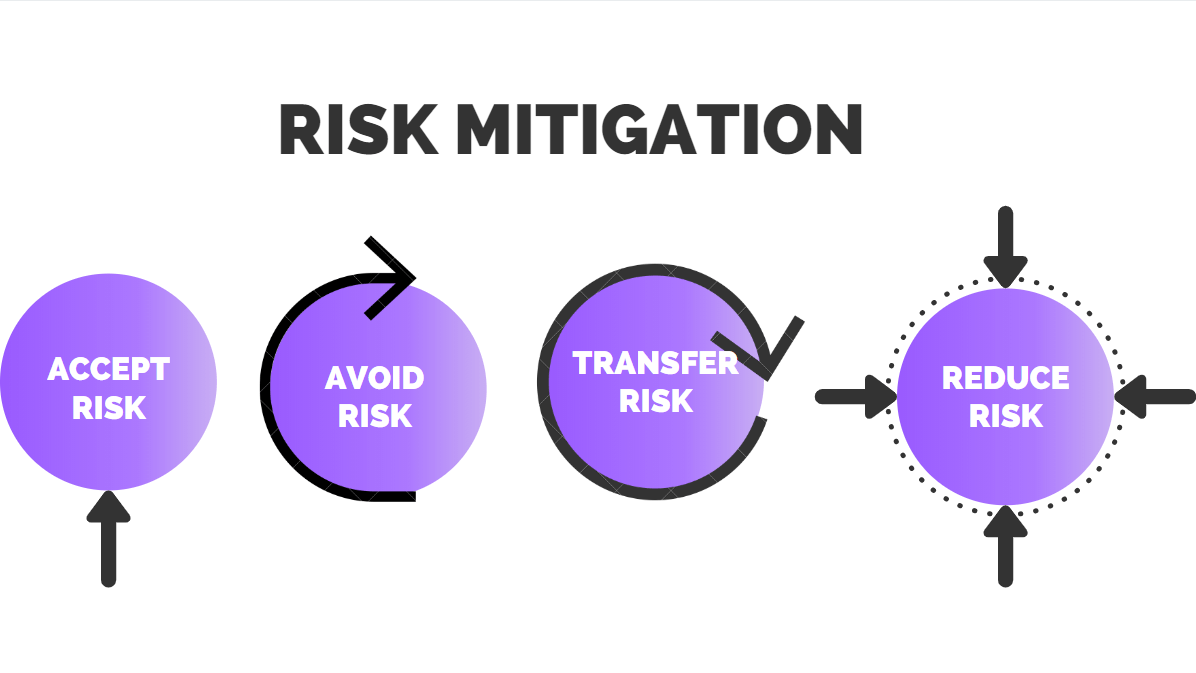

O ato de reduzir o risco também é chamado de mitigação do risco.

While it’s next to impossible to prevent all threats, mitigation procura diminuir o risco reduzindo as chances de que uma ameaça irá explorar uma vulnerabilidade.a mitigação dos riscos é alcançada através da aplicação de diferentes tipos de controlos de segurança, dependendo:

- O objectivo da contramedida ou Salvaguarda.o nível para o qual o risco deve ser minimizado.a gravidade dos danos que a ameaça pode causar.

quais são os objectivos dos controlos de segurança?o objetivo geral da implementação de controles de segurança como mencionado anteriormente é ajudar a reduzir os riscos em uma organização.por outras palavras, o principal objectivo da implementação de controlos de segurança é prevenir ou reduzir o impacto de um incidente de segurança.a implementação eficaz de um controlo de segurança baseia-se na sua classificação em relação ao incidente de segurança.

os tipos de classificações comuns estão listados abaixo, juntamente com a descrição correspondente:

- controlos preventivos tentam prevenir a ocorrência de um incidente.os controlos de Detectives tentam detectar incidentes após terem ocorrido.os controlos correctivos tentam inverter o impacto de um incidente.os controlos dissuasivos tentam desencorajar os indivíduos de causarem um incidente.controlos de compensação são controlos alternativos utilizados quando um controlo primário não é viável.

implementar os controlos listados não é uma questão trivial.

Por exemplo, uma organização que atribui alta prioridade à redução do risco geralmente tem um perfil de risco, que ilustra o custo potencial de um risco de impacto negativo e os recursos humanos necessários para implementar o(S) Controle (s).

Layering Security Controls

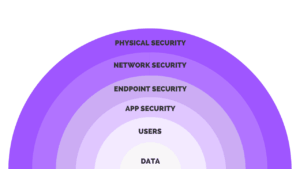

Layering é uma abordagem que combina vários controles de segurança para desenvolver o que é chamado de uma estratégia de defesa em profundidade.

Defense-in-depth é uma estratégia comum usada na segurança cibernética, através da qual várias camadas de controles são implementadas.

combinando controlos em várias camadas de segurança, você garante que, se uma camada não conseguir neutralizar uma ameaça que outras camadas irão ajudar a prevenir uma ruptura nos seus sistemas.cada camada de segurança funciona para neutralizar ameaças específicas, o que requer programas de segurança cibernética para investir em múltiplas tecnologias e processos para evitar que sistemas ou pessoas sejam comprometidos.

Por exemplo, as soluções de detecção de Endpoint e resposta são ótimas para prevenir vírus e malware de infectar computadores e servidores.

no entanto, a detecção de endpoint não está equipada para registar e monitorizar o tráfego numa rede como um SIEM, ou detectar e prevenir um ataque em tempo real como um IPS.

compreender os princípios básicos dos riscos& ameaças

Antes de mergulharmos em tipos de controlo, é importante primeiro compreender os riscos cibernéticos e as ameaças que ajudam a mitigar.

os riscos

os riscos na segurança cibernética são a probabilidade de uma ameaça explorar uma vulnerabilidade que resulte numa perda. Perdas podem ser informações, financeiras, danos à reputação, e até mesmo prejudicar a confiança do cliente.

ameaças

ameaças são qualquer evento com potencial para comprometer a confidencialidade, integridade e disponibilidade (CIA) de informações.

ameaças vêm de fora de uma organização e de qualquer lugar do mundo conectado à internet. Insiders como um empregado descontente com muito acesso, ou um insider malicioso também representam uma ameaça para as empresas.Nota: as ameaças internas nem sempre são maliciosas. Por exemplo, um empregado clicando em um e-mail de phishing que instala malware não significa que o empregado pretende causar dano.finalmente, as ameaças também podem assumir a forma de um desastre natural ou ser um risco causado pelo homem, como uma nova variante de malware.

Vulnerabilidades

Vulnerabilidades são uma fraqueza ou falha no software, hardware ou processos organizacionais, que, quando comprometida por uma ameaça, pode resultar em um incidente de segurança.

Incidentes de Segurança

incidentes de Segurança são uma ocorrência que, de fato ou potencialmente, comprometer a confidencialidade, a integridade ou a disponibilidade de um sistema de informação ou informações que o sistema processa, armazena ou transmite ou que constitua uma violação ou ameaça de violação de segurança, políticas, procedimentos de segurança, ou as políticas de uso aceitável.agora que temos uma melhor compreensão dos conceitos básicos de risco vamos explorar como os controles de segurança são implementados.

Technical Security Controls

At the most basic level, technical controls, also known as logic controls, use technology to reduce vulnerabilities in hardware and software. Ferramentas de software automatizadas são instaladas e configuradas para proteger esses ativos.exemplos de Controlos técnicos incluem::

- Encriptação

- Antivírus E Software Anti-Malware

- Firewalls

- Informações de Segurança E Gerenciamento de Eventos (SIEM)

- Sistemas de Detecção de Intrusão (IDS) e Sistemas de Prevenção de Intrusões (IPS)

Técnico de Controlo de Tipos E Métodos de Execução

Abaixo estão dois exemplos comuns de técnicas, tipos de controle:

- Listas de Controle de Acesso (ACL) – o tráfego de Rede de filtros que podem controle de entrada ou saída de tráfego. ACLs são comuns em roteadores ou firewalls, mas eles também podem ser configurados em qualquer dispositivo que roda na rede, a partir de hosts, dispositivos de rede e servidores.regras de configuração-códigos de instrução que guiam a execução do sistema quando a informação passa por ele. Os fornecedores de equipamentos de rede têm regras de configuração proprietárias que gerem a operação de seus objetos ACL.

procedimentos Administrativos Controles de Segurança

procedimentos Administrativos controles de segurança consulte as políticas, procedimentos ou diretrizes que definem pessoal ou práticas de negócios, de acordo com a organização, os objetivos de segurança.

muitas organizações hoje implementam algum tipo de processo de onboarding para apresentá-lo à empresa e fornecer-lhe uma história da organização.

durante o processo de onboarding, você pode ser instruído a rever e reconhecer a Política de segurança da organização.ao reconhecer que leu as políticas da organização como uma nova contratação, é responsável por aderir à política corporativa da organização.para a realização dos controlos administrativos, são necessários controlos de segurança adicionais para o acompanhamento e a execução contínuos.os processos que controlam e executam os controlos administrativos são:

- controlos de Gestão: os controlos de segurança que se centram na gestão do risco e na gestão da segurança do sistema de informação.controlos operacionais: Os controles de segurança que são implementados e executados principalmente por pessoas (em oposição aos sistemas).por exemplo, uma política de segurança é um controle de gestão, mas seus requisitos de segurança são implementados por pessoas (controles operacionais) e sistemas (controles técnicos).

uma organização pode ter uma política de uso aceitável que especifica a conduta dos usuários, incluindo não visitar sites maliciosos. O controle de segurança para monitorar e fazer cumprir poderia ser na forma de um filtro de conteúdo web, que pode executar a política e log simultaneamente.a reparação de um ataque de phishing é outro exemplo que emprega uma combinação de controles de gestão e operação.os controles de segurança para ajudar a impedir o phishing, além do controle de gestão da Política de uso aceitável em si, incluem controles operacionais, tais como treinamento de usuários para não cair em esquemas de phishing, e controles técnicos que monitoram e-mails e uso do site web para sinais de atividade de phishing.

controlos físicos de segurança

controlos físicos é a implementação de medidas de segurança numa estrutura definida usada para impedir ou impedir o acesso não autorizado a material sensível.exemplos de controlos físicos são::câmaras de vigilância de circuito fechado portas de aço bloqueadas e aparafusadas biométricas (inclui impressões digitais, voz, face, íris, caligrafia e outros métodos automatizados utilizados para reconhecer pessoas):a formação de sensibilização para a segurança é o processo de redução da exposição à segurança e de reforço dos controlos de segurança.

formação de sensibilização para a segurança

o processo de fornecimento de educação formal para a cibersegurança à sua força de trabalho sobre uma variedade de ameaças à segurança da informação e as políticas e procedimentos da sua empresa para enfrentá-las.guarda de segurança uma pessoa empregada por uma entidade pública ou privada para proteger os activos de uma organização. Os guardas de segurança são frequentemente posicionados como a primeira linha de defesa para as empresas contra ameaças externas, intrusões e vulnerabilidades para a propriedade e seus moradores.

Gestão da mudança

os métodos e maneiras em que uma empresa descreve e implementa a mudança dentro de seus processos internos e externos. Isto inclui a preparação e o apoio aos trabalhadores, o estabelecimento das medidas necessárias para a mudança e o acompanhamento das actividades pré e pós – mudança para assegurar uma implementação bem sucedida.uma política que define o que fazer com as contas de acesso do Usuário para os funcionários que saem voluntariamente, terminações imediatas, ou em uma licença de ausência.

controlos de Detective

exemplos de controlos de detective incluem::

- Monitoramento de Log

- SIEM

- Análise de Tendência

- Auditorias de Segurança

- Vídeo Survillance

- Detecção de Movimento

Monitoramento de Log

Registo, a monitorização é um método de diagnóstico utilizado para analisar o real eventos de tempo ou dados armazenados para garantir a disponibilidade do aplicativo e acessar o impacto da alteração no estado de um desempenho da aplicação.

SIEM

informação de segurança e gestão de eventos (SIEM) é um conjunto de ferramentas e serviços que oferecem uma visão holística da segurança da informação de uma organização através de diários operacionais de vários sistemas.

Análise de tendências

a prática de recolher informações e tentar identificar um padrão na informação recolhida a partir da saída de log de uma aplicação. A saída da análise de tendência é geralmente em um gráfico ou forma de tabela.

auditoria de segurança

uma medição centrada nas normas, orientações e procedimentos de cibersegurança; assim como a implementação destes controlos. A auditoria de segurança é geralmente realizada por entidades terceiras treinadas, ou por recursos internos em preparação para uma auditoria externa.

Vigilância Por Vídeo

um sistema capaz de capturar imagens digitais e vídeos que podem ser comprimidos, armazenados ou enviados através de redes de comunicação para monitorização no local ou remota.

detecção de movimento

um dispositivo que utiliza um sensor para detectar movimento próximo. Esse dispositivo é muitas vezes integrado como um componente de um sistema de vigilância que executa automaticamente uma tarefa ou alerta um analista de monitoramento de movimento detectado.

Corretivas Controles

Exemplos das medidas correctivas controles incluem:

- IPS

- cópias de segurança E Recuperação do Sistema

IPS

Uma tecnologia de segurança de rede que monitora o tráfego de rede para detectar anomalias no fluxo de tráfego. Os sistemas de segurança do IPS interceptam o tráfego de rede e podem evitar rapidamente atividades maliciosas, eliminando pacotes ou reiniciando conexões.

Backups and System Recovery

Backups and system recovery is the process of creating and storing copies of data that can be used to protect organizations against data loss.

os controlos dissuasivos

os controlos dissuasivos reduzem a probabilidade de um ataque deliberado e assumem normalmente a forma de um objecto ou pessoa tangível.exemplo de controlos dissuasivos:

- fechaduras para cabos

- fechaduras para Hardware

- videovigilância & guardas

Qual é a diferença entre controlos preventivos e de Detective?

um controlo preventivo foi concebido para ser implementado antes de um evento de ameaça e reduzir e/ou evitar a probabilidade e o impacto potencial de um evento de ameaça bem sucedido.

um controle de detetive é projetado para detectar erros e localizar ataques contra Sistemas de informação que já ocorreram.

a análise de rotina da saída de controle detetive fornece entrada para melhorar ainda mais o controle preventivo. O objectivo da análise contínua é evitar, em primeiro lugar, a ocorrência de erros e irregularidades.

controlos compensadores

um método alternativo que é implementado para satisfazer o requisito de uma medida de segurança que não pode ser prontamente implementada devido a infra-estrutura financeira, ou simplesmente impraticável de implementar no momento atual.o controlo compensador deve cumprir os seguintes critérios: o controlo compensador deve satisfazer a intenção do requisito de controlo original, fornecer um nível de garantia semelhante.:

- Time-based One Time-Password – TOTP) – a temporary passcode generated by an algorithm that uses the current time of day as one of its authentication factors. Fornecer uma nova locação com um TOTP até que a autenticação seja totalmente entregue é um exemplo de um controle compensador.

- Encryption-Database security applications, e-mail encryption and other tools. Uma organização não pode criptografar todos os dados eletrônicos em uma avaliação PCI. Para compensar, eles podem usar Outras ferramentas existentes para implementar a criptografia.

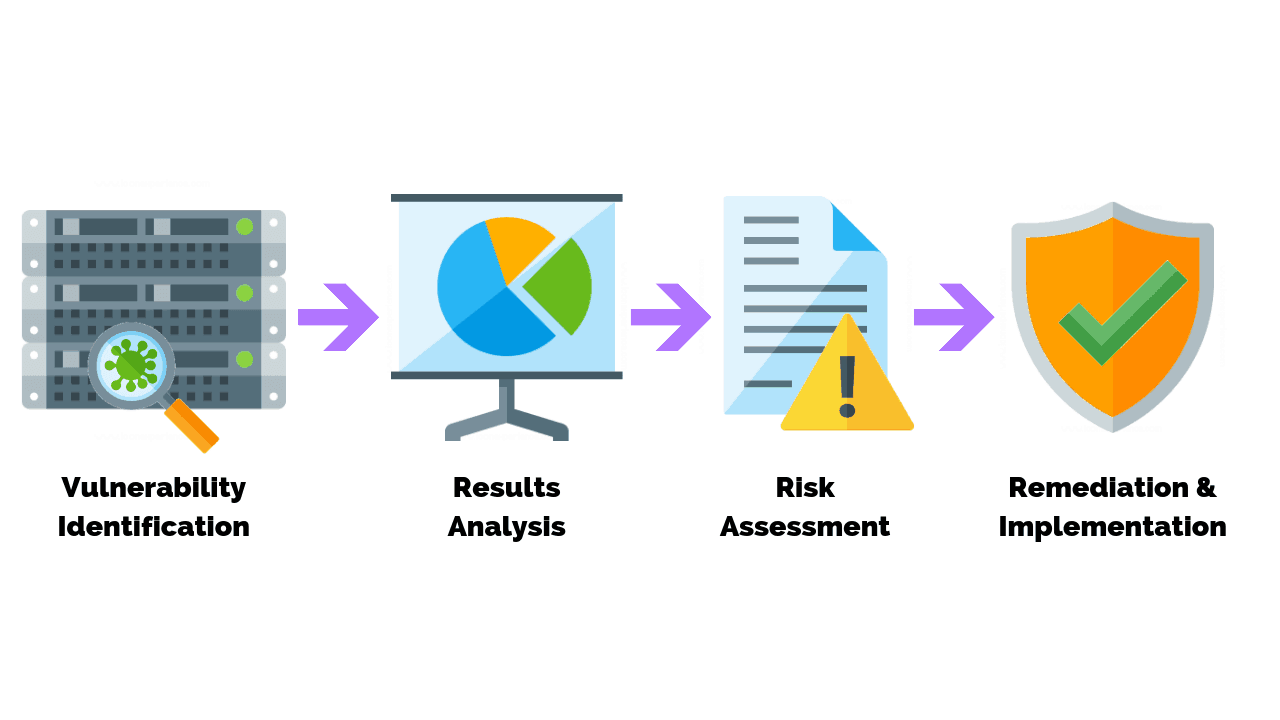

executing A Security Control Assessment

A Security Control Assessment is a critical component to measure the state and performance of an organization’s security controls.nota a seguinte definição da avaliação do controlo de segurança: o ensaio e/ou a avaliação da gestão, dos controlos de segurança operacionais e técnicos num sistema de informação para determinar em que medida os controlos são correctamente aplicados, funcionando como previsto, e produzindo os resultados desejados no que respeita ao cumprimento dos Requisitos de segurança do sistema.o teste de controles de segurança é um componente crítico da governança geral do sistema de gerenciamento de segurança da informação de uma organização.dependendo do tipo de organização, os requisitos regulamentares exigem avaliações consistentes e contínuas, enquanto que as organizações não públicas não são consideradas como estando sujeitas a requisitos regulamentares.

hoje em dia, não é apenas a melhor prática monitorar controles de segurança, mas um requisito necessário para manter os sistemas seguros e livres da prática alvo dos hackers, procurando penetrar qualquer rede que tenha fraca segurança no perímetro e internamente.a avaliação do risco envolve muitas etapas e forma a espinha dorsal do seu plano global de gestão do risco.as avaliações de risco são importantes porque são utilizadas para identificar activos ou áreas que apresentam maior risco, vulnerabilidade ou exposição à empresa. Em seguida, identifica os riscos que podem afectar esses activos.

as Avaliações de Vulnerabilidade

Uma avaliação de vulnerabilidade refere-se ao processo de identificação de riscos e vulnerabilidades em redes de computadores, sistemas, hardware, aplicativos e outras partes do ecossistema.as avaliações de vulnerabilidade são um componente crítico da Gestão de vulnerabilidades e dos ciclos de vida da Gestão de risco de TI, ajudando a proteger os sistemas e dados de acesso não autorizado e violações de dados.avaliações de vulnerabilidade tipicamente alavancam ferramentas como scanners de vulnerabilidade para identificar ameaças e falhas dentro da infraestrutura de TI de uma organização que representa potenciais vulnerabilidades ou exposições a riscos.

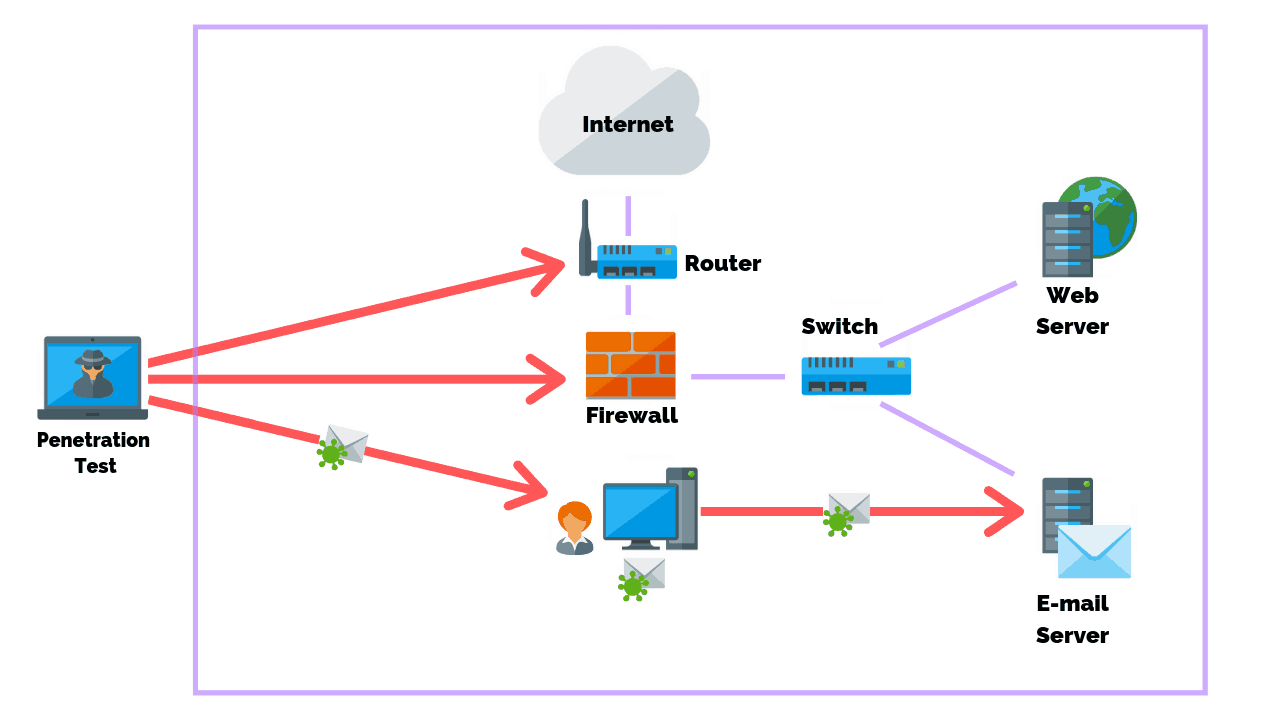

Teste de Penetração

teste de Penetração é um método para testar uma aplicação web, da rede, ou sistema de computador para identificar vulnerabilidades de segurança que podem ser exploradas.

O principal objectivo para a segurança como um todo é impedir que as partes não autorizadas acedam, alterem ou explorem uma rede ou sistema. Tem como objectivo fazer o que um mau actor faria.

A principal razão pela qual os testes de penetração são cruciais para a segurança de uma organização é que eles ajudam o pessoal a aprender a lidar com qualquer tipo de invasão de uma entidade maliciosa.os testes de Caneta servem para examinar se as Políticas de segurança de uma organização são genuinamente eficazes. Eles servem como um tipo de exercício de incêndio para as organizações.os testes de penetração de

também podem fornecer soluções que ajudarão as organizações não só a prevenir e detectar atacantes, mas também a expulsar tal intruso de seu sistema de uma forma eficiente.

conclusão

neste artigo, examinamos os três controles básicos de segurança-técnico, administrativo e físico.uma revisão de vários sub-controles críticos também foi revisada-dissuasão, correção e compensação.embora seja importante para os profissionais de segurança compreender a definição dos controles, eles também devem reconhecer que o objetivo final de implementar os controles é fortalecer as defesas de sua organização, a fim de reduzir o risco.a segurança da informação deve ser tratada como um programa que requer monitorização contínua para defender e proteger os seus bens mais valiosos.Mantenha-se vigilante incorporando os controles listados neste artigo, e estará equipado para apoiar e contribuir para o sucesso do programa de gestão de risco da sua organização.