- Pin

- Tweet

セキュリティコントロールは、サイバーセキュリティの専門家が組織を保護するために取る行動を形成する上で基本的な役割を果たします。

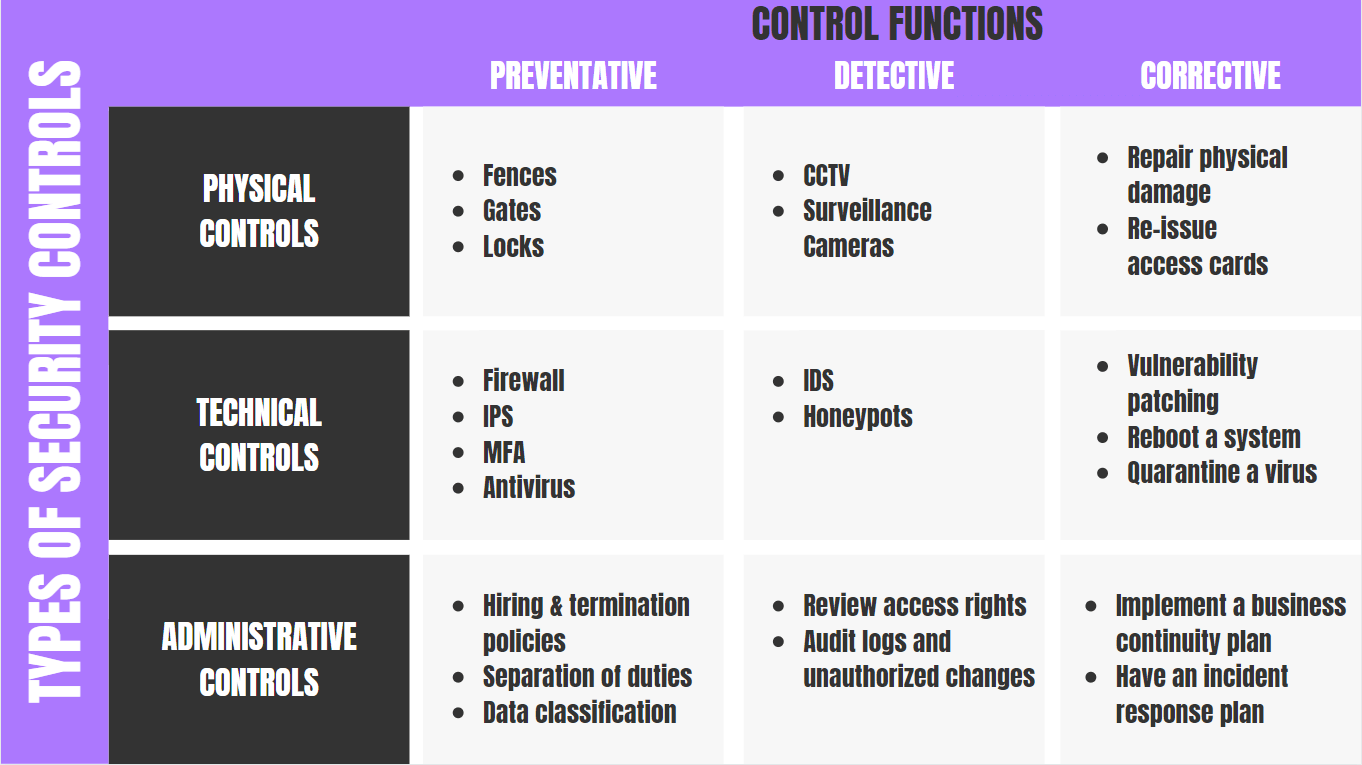

ITセキュリティ制御には、技術的、管理的、物理的な三つのタイプがあります。 セキュリティ制御を実装するための主な目標は、予防、探偵、是正、補償、または抑止力としての行為です。 コントロールは、社会工学意識トレーニングやポリシーの場合と同様に、人々を保護するためにも使用されます。

セキュリティコントロールの欠如は、情報の機密性、完全性、およ これらのリスクは、組織内の人や資産の安全性にも及んでいます。この記事では、セキュリティ制御とは何か、および各タイプの違いについて説明します。 次に、各コントロールが達成することを意図している目標について、途中で例を挙げて説明します。

最後までに、サイバーセキュリティの基本的なセキュリティコントロールをよりよく理解することができます。

続きを読む:あなたは2021年に無視することはできません10サイバーセキュリティの傾向

記事ナビゲーション

- セキュリテ

- セキュリティ制御の目標は何ですか?

- リスクの基礎を理解する&脅威

- 技術的制御

- 管理制御

- 物理的制御

- 予防制御

- 探偵制御

- 是正制御

- 抑止制御

- 補償制御

- セキュリティ制御評価を実行する

セキュリティコントロールとは何ですか?

セキュリティコントロールは、脅威が脆弱性を悪用する可能性を減らすために使用される対

セキュリティコントロールは、脅威が脆弱性を悪用する可能性を減らすために使用される対

たとえば、ネットワーク、人、および情報システムに対するソーシャルエンジニアリング攻撃のリスクを最小限に抑えるために、全社的なセキュリティ意識

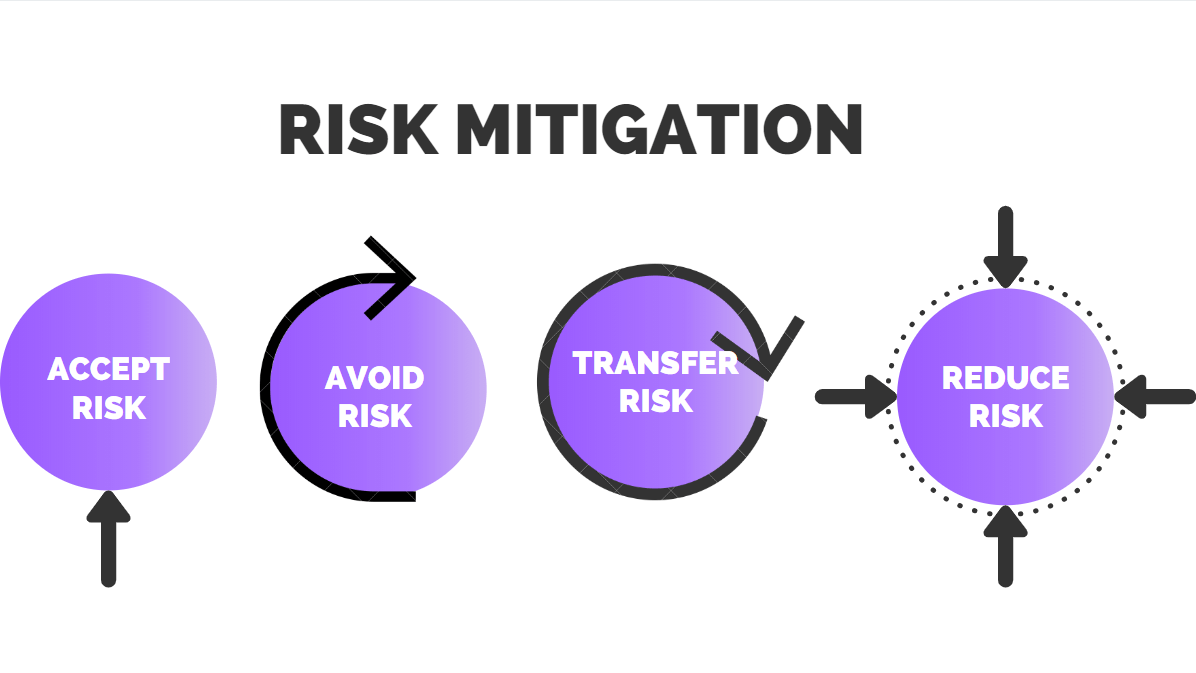

リスクを軽減する行為は、リスク軽減とも呼ばれます。

すべての脅威を防ぐことは不可能に近いですが、緩和は、脅威が脆弱性を悪用する可能性を減らすことによってリスクを軽減しようとしています。

リスク軽減は、以下に応じてさまざまな種類のセキュリティ制御を実装することによって達成されます。

- 対策またはセーフガードの目標。

- リスクを最小限に抑える必要があるレベル。

- 脅威が与える可能性のあるダメージの重大度。

セキュリティコントロールの目標は何ですか?

前述したように、セキュリティ制御を実装する全体的な目的は、組織内のリスクを軽減することです。言い換えると、セキュリティ制御を実装する主な目的は、セキュリティインシデントの影響を防止または軽減することです。

セキュリティコントロールの効果的な実装は、セキュリティインシデントに関連した分類に基づいています。

一般的な分類タイプは、対応する説明とともに以下にリストされています。

- 予防管理は、インシデントの発生を防止しようとします。

- Detectiveは、インシデントが発生した後にインシデントを検出しようとする制御します。

- 修正コントロールは、インシデントの影響を逆転させようとします。

- 抑止力コントロールは、個人が事件を引き起こすのを阻止しようとします。

- 補償制御は、プライマリ制御が実行不可能な場合に使用される代替制御です。

リストされているコントロールを実装することは簡単な問題ではありません。

たとえば、リスクの削減を優先する組織には、通常、リスクプロファイルがあり、マイナスの影響を与えるリスクの潜在的なコストと、コントロールを実

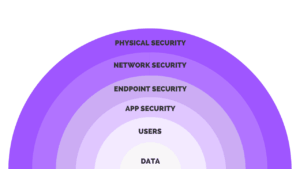

Layering Security Controls

Layeringは、複数のセキュリティコントロールを組み合わせて、多層防御戦略と呼ばれるものを開発するアプローチです。

多層防御は、サイバーセキュリティで使用される一般的な戦略であり、複数のレイヤーのコントロールが実装されています。

コントロールを複数のセキュリティ層に組み合わせることで、ある層が脅威に対抗できない場合、他の層がシステムの侵害を防ぐのに役立つことを保証します。

セキュリティの各レイヤーは、システムや人々が侵害されるのを防ぐために、サイバーセキュリティプログラムが複数の技術やプロセスに投資する

たとえば、エンドポイントの検出と応答ソリューションは、ウイルスやマルウェアがコンピュータやサーバーに感染するのを防ぐのに最適です。

ただし、endpoint detectionには、SIEMのようなネットワーク上のトラフィックをログに記録して監視したり、IPSのようにリアルタイムで攻撃を検出して防止したりする

リスクの基礎を理解する&脅威

コントロールタイプに飛び込む前に、まずサイバーリスクと脅威を理解することが重要です。

リスク

サイバーセキュリティにおけるリスクは、脅威が脆弱性を悪用して損失をもたらす可能性です。 損失は、情報、財務、評判への損傷、さらには顧客の信頼に害を与える可能性があります。

脅威

脅威とは、情報の機密性、完全性、可用性(CIA)を侵害する可能性のあるイベントです。

脅威とは、情報の機密性、完全性、可用性(CIA)を危

脅威は、組織の外部から、インターネットに接続された世界のどこからでも発生します。 あまりにも多くのアクセスを持つ不満を持った従業員や悪意のあるインサイダーなどのインサイダーも、企業に脅威を与えます。

注意してください、インサイダーの脅威は、常に悪意のあるものではありません。 たとえば、従業員がマルウェアをインストールするフィッシングメールをクリックしても、従業員が害を及ぼすことを意図しているわけではありません。最後に、脅威は自然災害の形を取ったり、新しいマルウェアの変種のような人為的なリスクになる可能性があります。

脆弱性

脆弱性は、ソフトウェア、ハードウェア、または組織プロセスの弱点または欠陥であり、脅威によって侵害された場合、セキュリティインシ

セキュリティインシデント

セキュリティインシデントは、情報システムまたはシステムが処理、保存、または送信する情報の機密性、完全性、または可用性を実際にまたは潜在的に危険にさらす、またはセキュリティポリシー、セキュリティ手順、または許容される使用ポリシーの違反または差し迫った脅威を構成する発生です。

基本的なリスクの概念をよりよく理解したので、セキュリティコントロールがどのように実装されているかを見てみましょう。

技術的なセキュリティ制御

最も基本的なレベルでは、技術的な制御は、ロジック制御とも呼ばれ、ハードウ 自動化されたソフトウェアツールは、これらの資産を保護するためにインストールおよび構成されています。

技術的なコントロールの例には次のものがあります:

- 暗号化

- ウイルス対策およびマルウェア対策ソフトウェア

- ファイアウォール

- セキュリティ情報およびイベント管理(SIEM)

- 侵入検知システム(IDS)および侵入防止システム(IPS)

技術制御の種類と実装方法

以下は、技術制御の種類の二つの一般的な例です。

- アクセス制御リスト(ACL)-アクセス制御リスト(ACL)–アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)-アクセス制御リスト(ACL)着信または発信トラフィックを制御できます。 Aclはルーターやファイアウォールでは一般的ですが、ホスト、ネットワークデバイス、およびサーバーから、ネットワークで実行される任意のデバイスで構成するこ

- 構成ルール–情報がシステムを通過するときにシステムの実行をガイドする指示コード。 ネットワーク機器ベンダーには、ACLオブジェクトの操作を管理する独自の構成ルールがあります。

管理セキュリティコントロール

管理セキュリティコントロールは、組織のセキュリテ

今日の多くの組織は、会社を紹介し、組織の歴史を提供するために、いくつかのタイプのオンボーディングプロセスを実装しています。

オンボーディングプロセス中に、組織のセキュリティポリシーを確認し、確認するように指示されることがあります。

あなたが新しい雇用として組織の方針を読んだことを認めることによって、あなたは組織の企業方針を遵守する責任があります。

管理制御を実装するためには、継続的な監視と実施のために追加のセキュリティ制御が必要です。

管理制御を監視し、実施するプロセスは次のとおりです。

- 管理制御:リスクの管理と情報システムセキュリティの管理に焦点を当てたセキ

- 運用管理: 主に(システムとは対照的に)人々によって実装され、実行されるセキュリティ制御。たとえば、セキュリティポリシーは管理制御ですが、そのセキュリティ要件は人(運用制御)とシステム(技術制御)によって実装されます。

組織は、悪意のあるwebサイトを訪問しないなど、ユーザーの行動を指定する許容可能な使用ポリシーを持っている場合があります。 監視および強制するセキュリティ制御は、ポリシーを強制して同時にログを記録できるwebコンテンツ-フィルタの形式にすることができます。

フィッシング攻撃の修復は、管理と運用制御の組み合わせを採用した別の例です。

フィッシングを阻止するためのセキュリティコントロールには、許容される使用ポリシー自体の管理制御のほかに、フィッシング詐欺に陥らないようにユーザーを訓練するなどの運用制御や、フィッシング活動の兆候がないかどうかを電子メールやwebサイトの使用状況を監視する技術的制御が含まれます。

物理的なセキュリティコントロール

物理的なコントロールは、機密資料への不正アク

物理的なコントロールの例は次のとおりです:

- 閉回路監視カメラ

- モーションまたは熱警報システム

- 警備員

- 画像Id

- ロックされ、デッドボルト鋼のドア

- バイオメトリクス(指紋、声、顔、虹彩、:

- 硬化

- セキュリティ意識トレーニング

- 警備員

- 変更管理

- アカウント無効化ポリシー

硬化

は、セキュリティ露出を減らし、セキ

セキュリティ意識トレーニング

さまざまな情報セキュリティの脅威と、それらに対処するための会社のポリシーと手順について、従業員に正式なサイバーセキュリティ教育を提供するプロセス。

警備員

組織の資産を保護するために公的または私的な当事者によって雇用されている人。

警備員

組織の資産 警備員は、プロパティとその住人への外部の脅威、侵入、脆弱性に対する企業の最初の防衛線として頻繁に配置されています。

変更管理

会社が内部および外部プロセスの両方で変更を記述し、実装する方法およびマナー。 これには、従業員の準備とサポート、変更に必要な手順の確立、変更前と変更後の活動の監視が含まれ、実施を成功させることができます。

アカウント無効化ポリシー

自発的、即時終了、または休暇中に休暇を取る従業員のユーザーアクセスアカウントをどうするかを定義するポリシー。

Detective Controls

detective controlsの例には次のものがあります:

- ログ監視

- SIEM

- トレンド分析

- セキュリティ監査

- ビデオSurvillance

- モーション検出

ログ監視

ログ監視は、アプリケーションの可用性セキュリティ情報とイベント管理(SIEM)は、さまざまなシステムからの運用ログによって組織の情報セキュリティの全体的なビューを提供するツール

トレンド分析

情報を収集し、アプリケーションのログ出力から収集された情報のパターンを識別しようとする練習。 傾向分析の出力は、通常、グラフまたは表形式です。

セキュリティ監査

サイバーセキュリティの標準、ガイドライン、および手順に焦点を当てた測定; これらのコントロールの実装と同様に。 セキュリティ監査は、通常、訓練を受けた第三者機関、または外部監査の準備のための内部リソースによって実施されます。

ビデオ監視

オンサイトまたはリモート監視のための通信ネットワークを介して圧縮、保存または送信することができるデジタル画像やビデオ

モーション検出

近くの動きを検出するためにセンサーを利用するデバイス。 このようなデバイスは、多くの場合、タスクを自動的に実行したり、監視アナリストに検出された動きを警告したりする監視システムのコンポーネ

是正制御

是正制御の例には、

- IPS

- バックアップとシステムリカバリ

IPS

トラフィックフローの異常を検出するためにネットワー IPSセキュリティシステムは、ネットワークトラフィックを傍受し、パケットをドロップしたり、接続をリセッ

バックアップとシステムの回復

バックアップとシステムの回復は、データ損失から組織を保護するために使用できるデータのコピーを作

抑止力コントロール

抑止力コントロールは、意図的な攻撃の可能性を減らし、通常は有形のオブジェクトまたは人物の形で行われます。

抑止制御の例は次のとおりです。

- ケーブルロック

- ハードウェアロック

- ビデオ監視&ガード

予防制御と探偵制御の違いは何ですか?

予防制御は、脅威イベントの前に実装され、成功した脅威イベントの可能性と潜在的な影響を低減および/または回避するように設計されています。

detectiveコントロールは、エラーを検出し、すでに発生した情報システムに対する攻撃を検出するように設計されています。

探偵制御出力のルーチン分析は、予防制御をさらに強化するための入力を提供します。 継続的な分析の目的は、エラーや不規則性が最初に発生するのを防ぐことです。

Compensating Controls

金融、インフラ、または現時点で実装することが単に実用的でないために容易に実装することができないセキュリティ対策の要件を満

補償コントロールは、次の基準を満たす必要があります。

- 元の制御要件の意図を満たす

- 同様のレベルの保証を提供する

補償コントロールの例:

- Time-based One Time-Password(TOTP)–現在の時刻を認証要素の1つとして使用するアルゴリズムによって生成される一時的なパスコード。 認証が完全に提供されるまでTOTPで新しい雇用を提供することは、補償制御の例です。

- 暗号化–データベースセキュリティアプリケーション、電子メールの暗号化およびその他のツール。 組織は、PCI評価ですべての電子データを暗号化することはできません。 補償のために、暗号化を実装するために他の既存のツールを使用することができます。

セキュリティ制御評価の実行

セキュリティ制御評価は、組織のセキュリティ制御の状態とパフォーマンスを測定するための重要なコンポー

セキュリティ制御評価の次の定義に注意してください。

制御が正しく実装され、意図したとおりに動作し、システムのセキュリティ要件を満た

セキュリティ制御のテストは、組織の情報セキュリティマネジメントシステムの全体的なガバナンスの重要なコンポーネントです。

組織の種類に応じて、規制要件は一貫した継続的な評価を義務付けていますが、非公的組織は規制要件に拘束されていません。

今日では、セキュリティ制御を監視することがベストプラクティスであるだけでなく、システムを安全に保ち、ハッカーの標的となる練習から解放し、周囲や内部のセキュリティが弱いネットワークに侵入しようとするために必要な要件です。

一般的なセキュリティ評価

セキュリティ評価の例は次のとおりです。

- リスク評価

- 脆弱性評価

- 侵入テスト

リスク評価

リスク評価には多くのステップが含まれ、全体的なリスク管理計画のバックボーンを形成します。

リスク評価は、リスク、脆弱性、または企業へのエクスポージャーが最も高い資産または領域を特定するために使用されるため、重要です。 その後、これらの資産に影響を与える可能性のあるリスクを特定します。

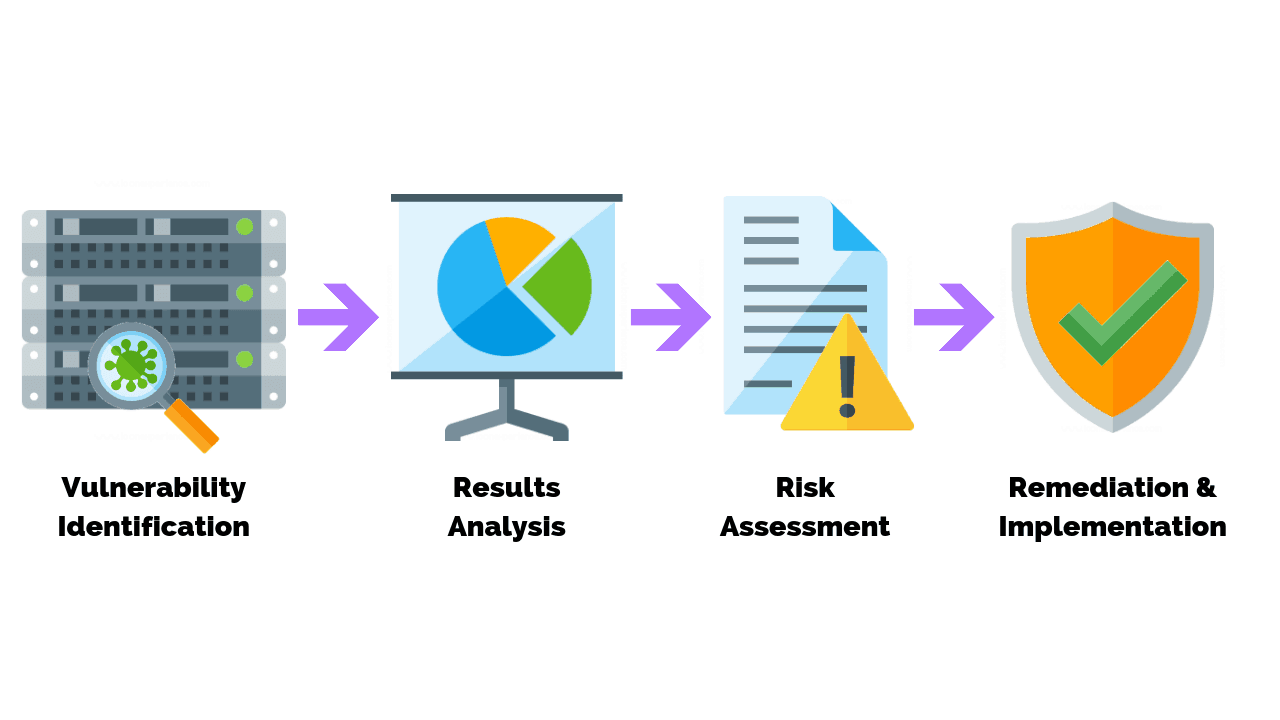

脆弱性評価

脆弱性評価とは、コンピュータネットワーク、システム、ハードウェア、アプリケー

脆弱性評価は、脆弱性管理とITリスク管理のライフサイクルの重要なコンポーネントであり、不正アクセスやデータ侵害からシステムとデータを保護

脆弱性評価は、通常、脆弱性スキャナーなどのツールを活用して、潜在的な脆弱性やリスクエクスポージャーを表す組織のITインフラストラクチャ内の脅威

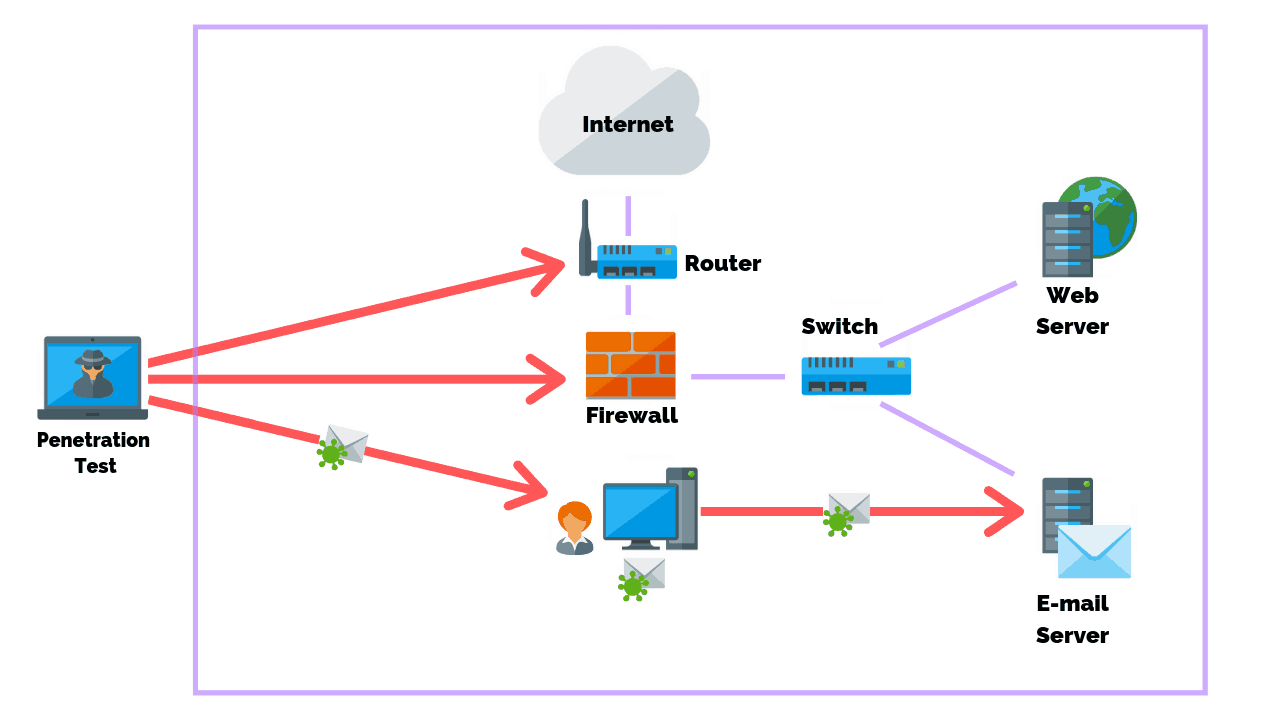

侵入テスト

侵入テストは、悪用される可能性のあるセキュリティ脆弱性を識別するために、webア

セキュリティ全体の主な目的は、権限のない当事者がネットワークまたはシステムにアクセス、変更、または悪用することを防ぐことです。 それは悪い俳優が何をするかを目的としています。

侵入テストが組織のセキュリティにとって重要な主な理由は、担当者が悪意のあるエンティティからの侵入をどのように処理するかを学ぶの

Penテストは、組織のセキュリティポリシーが真に効果的であるかどうかを調べる方法として機能します。 彼らは組織のための消防訓練の一種として機能します。

侵入テストは、組織が攻撃者を防止して検出するだけでなく、そのような侵入者を効率的な方法でシステムから追放するのに役立つソリューション

結論

この記事では、技術的、管理的、および物理的な3つの基本的なセキュリティ制御について検討しました。

様々な重要なサブコントロールのレビューも見直されました–抑止力、是正、および補償。

セキュリティ専門家は、コントロールの定義を理解することが重要ですが、コントロールを実装する究極の目標は、リスクを軽減するために組織の防

情報セキュリティは、その最も貴重な資産を守り、保護するために継続的な監視を必要とするプログラムとして扱われなければなりません。

この記事に記載されているコントロールを組み込むことによって警戒を維持し、あなたの組織のリスク管理プログラムの成功をサポートし、貢献す