- Pin

- Tweet

Bezpečnostní kontroly hrají zásadní roli při formování opatření, kybernetické bezpečnostní profesionálové se chránit organizace.

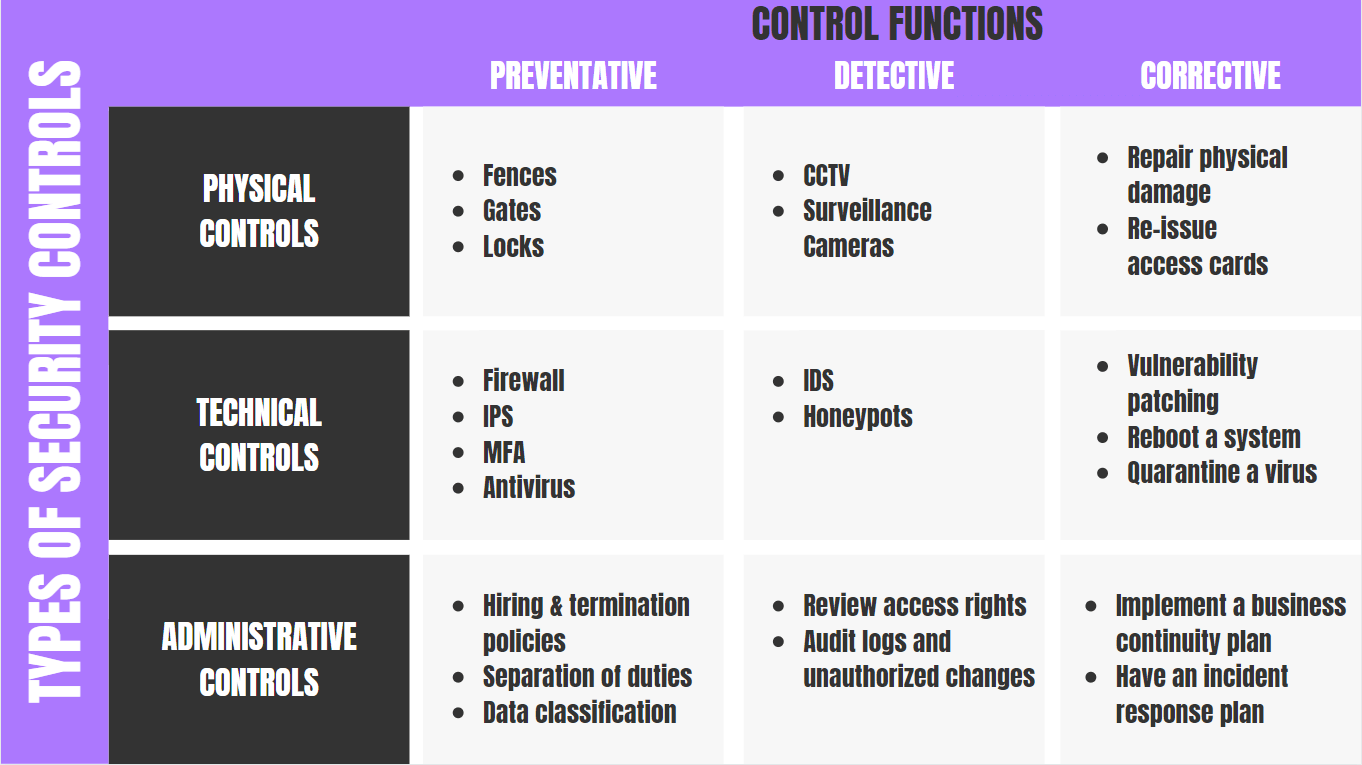

existují tři hlavní typy kontrol bezpečnosti IT, včetně technických, administrativních a fyzických. Primárním cílem implementace bezpečnostní kontroly může být preventivní, detektivní, nápravná, kompenzační nebo odstrašující. Kontroly se také používají k ochraně lidí, jako je tomu v případě školení o povědomí o sociálním inženýrství nebo politik.

nedostatek bezpečnostních kontrol místo důvěrnosti, integrity a dostupnosti informací v ohrožení. Tato rizika se vztahují také na bezpečnost lidí a aktiv v rámci organizace.

v tomto článku vysvětlím, co je bezpečnostní kontrola a rozdíly mezi jednotlivými typy. Dále budu diskutovat o cílech, kterých má každá kontrola dosáhnout, s příklady na cestě.

do konce, budete mít lepší pochopení základních bezpečnostních kontrol v kybernetické bezpečnosti.

Přečtěte si více: 10 trendů kybernetické bezpečnosti, které v roce 2021 nemůžete ignorovat

navigace článků

- co je to bezpečnostní kontrola?

- jaké jsou cíle bezpečnostních kontrol?

- pochopit Základy Riziko & Hrozby

- Technické Kontroly

- Administrativní Kontroly

- Fyzické Ovládací prvky

- Preventivní Kontroly

- Detektivní Ovládací prvky

- Opravná Ovládací prvky

- Odstrašující Ovládací prvky

- Kompenzace Ovládací prvky

- Provedení Bezpečnostní Kontroly Hodnocení

Co Je Bezpečnostní Kontrolou?

Bezpečnostní kontroly jsou protiopatření nebo ochranná opatření používá ke snížení šance, že hrozba využije zranitelnost.

Bezpečnostní kontroly jsou protiopatření nebo ochranná opatření používá ke snížení šance, že hrozba využije zranitelnost.

například provádění celofiremního školení o povědomí o bezpečnosti, které minimalizuje riziko útoku sociálního inženýrství na vaši síť, lidi a informační systémy.

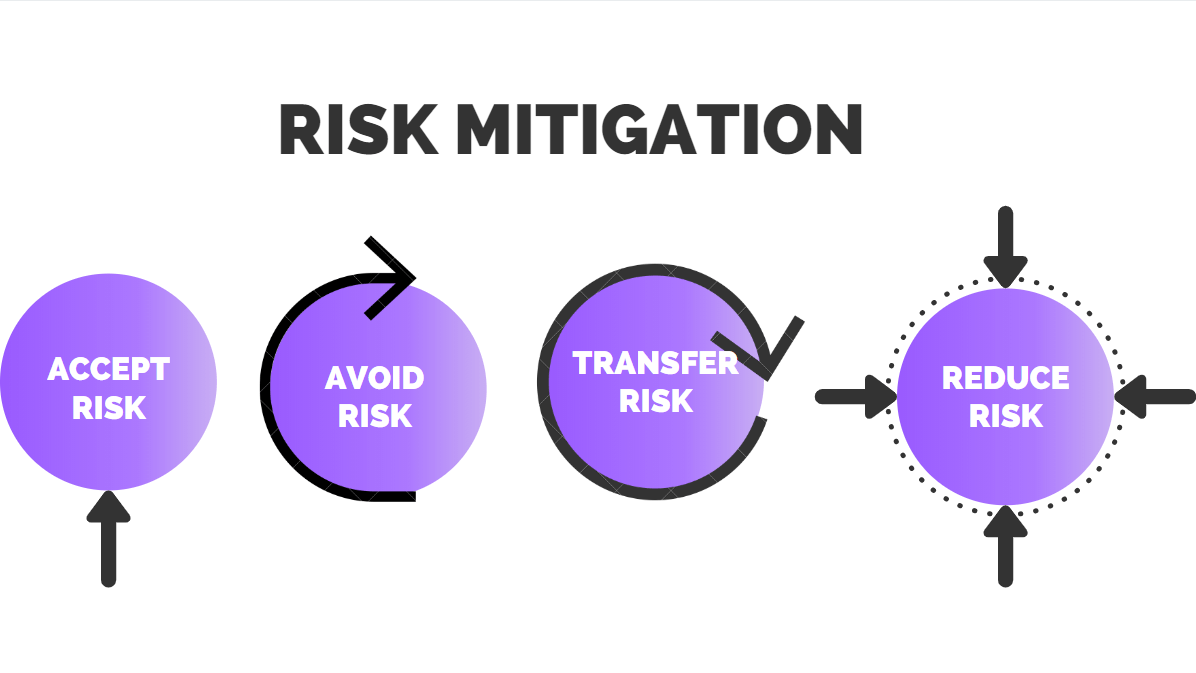

akt snižování rizika se také nazývá zmírňování rizika.

i Když to je téměř nemožné, aby se zabránilo všechny hrozby, zmírnění snaží snížit riziko tím, že sníží pravděpodobnost, že hrozba využije zranitelnost.

zmírnění rizika je dosaženo zavedením různých typů bezpečnostních kontrol v závislosti na:

- cíli protiopatření nebo ochrany.

- úroveň, na kterou je třeba riziko minimalizovat.

- závažnost poškození, které může hrozba způsobit.

Jaké Jsou Cíle Bezpečnostní Kontroly?

celkovým účelem implementace bezpečnostních kontrol, jak bylo uvedeno výše, je pomoci snížit rizika v Organizaci.

jinými slovy, primárním cílem implementace bezpečnostních kontrol je zabránit nebo omezit dopad bezpečnostního incidentu.

efektivní implementace bezpečnostního řízení je založena na jeho klasifikaci ve vztahu k bezpečnostnímu incidentu.

typy běžných klasifikací jsou uvedeny níže spolu s jejich odpovídajícím popisem:

- preventivní kontroly se snaží zabránit výskytu incidentu.

- detektivní kontroly se pokoušejí odhalit incidenty poté, co k nim došlo.

- opravné kontroly se pokoušejí zvrátit dopad incidentu.

- odstrašující kontroly se snaží odradit jednotlivce od způsobení incidentu.

- kompenzační ovládací prvky jsou alternativní ovládací prvky používané v případech, kdy primární ovládací prvek není proveditelný.

implementace uvedených ovládacích prvků není triviální záležitost.

například, organizace, která klade vysoký důraz na snížení rizika obvykle má rizikový profil, který ilustruje potenciální náklady a negativní dopad rizik a lidské zdroje potřebné k provedení control(s).

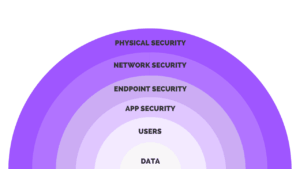

Vrstvení Bezpečnostní Kontroly

Vrstvení je přístup, který kombinuje několik bezpečnostních kontrol, rozvíjet, co se nazývá obrany v hloubka strategii.

Defence-in-depth je běžná strategie používaná v kybernetické bezpečnosti, při níž je implementováno více vrstev kontrol.

Tím, že kombinuje prvky do více vrstev zabezpečení, které zajistí, že pokud jedna vrstva nedokáže neutralizovat hrozbu, že dalších vrstev pomůže, aby se zabránilo narušení ve vašich systémech.

každá vrstva zabezpečení působí proti konkrétním hrozbám, což vyžaduje, aby programy kybernetické bezpečnosti investovaly do více technologií a procesů, aby zabránily ohrožení systémů nebo lidí.

například řešení detekce a odezvy koncových bodů jsou skvělá při prevenci virů a malwaru v infikování počítačů a serverů.

detekce koncových bodů však není vybavena k zaznamenávání a sledování provozu v síti, jako je SIEM, nebo k detekci a prevenci útoku v reálném čase, jako je IPS.

pochopení základů rizik & hrozby

než se ponoříme do typů řízení, je důležité nejprve porozumět kybernetickým rizikům a hrozbám, které pomáhají zmírnit.

Rizika

Rizika v kybernetické bezpečnosti je pravděpodobnost, že hrozba využije zranitelnost, což má za následek ztrátu. Ztráty mohou být informace, finanční, poškození pověsti a dokonce i poškození důvěry zákazníků.

hrozby

hrozby jsou jakákoli událost s potenciálem ohrozit důvěrnost, integritu a dostupnost (CIA) informací.

hrozby přicházejí zvenčí organizace a odkudkoli na světě připojeného k internetu. Zasvěcenci, jako je nespokojený zaměstnanec s příliš velkým přístupem, nebo škodlivý zasvěcený, také představují hrozbu pro podniky.

Poznámka: hrozby zasvěcených osob nejsou vždy škodlivé. Například zaměstnanec kliknutím na podvodný e-mail, který nainstaluje malware neznamená, že zaměstnanec má způsobit škodu.

a konečně, hrozby mohou mít také podobu přírodní katastrofy nebo mohou být člověkem způsobeným rizikem, jako je nová varianta malwaru.

zranitelnosti

zranitelnosti jsou slabinou nebo vadou v softwaru, hardwaru nebo organizačních procesech, které mohou při ohrožení hrozbou vést k bezpečnostnímu incidentu.

Bezpečnostních Incidentů

Bezpečnostní incidenty jsou události, které skutečně nebo potenciálně ohrožuje důvěrnost, integritu nebo dostupnost informačního systému nebo informační systém zpracovává, ukládá nebo přenáší, nebo že představuje porušení nebo bezprostřední hrozba porušení bezpečnostních politik, bezpečnostních postupů, nebo přijatelné použití politiky.

Nyní, když lépe rozumíme základním konceptům rizik, pojďme prozkoumat, jak jsou implementovány bezpečnostní kontroly.

technické bezpečnostní kontroly

na nejzákladnější úrovni používají technické kontroly, známé také jako logické kontroly, technologii ke snížení zranitelnosti hardwaru a softwaru. K ochraně těchto aktiv jsou nainstalovány a nakonfigurovány automatizované softwarové nástroje.

příklady technických kontrol zahrnují:

- Šifrování

- Antivirus A Anti-Malware Software

- Firewall

- Informace o Zabezpečení A Event Management (SIEM)

- Systémy pro Detekci Vniknutí (IDS) a Intrusion Prevention Systémů (IPS)

Technické Kontroly Typů A Provedení Metody

Níže jsou dva běžné příklady z technické kontroly typy:

- Seznamy Řízení Přístupu (ACL) – Síťový provoz filtrů, které můžete ovládat příchozí nebo odchozí provoz. ACL jsou běžné ve směrovačích nebo firewallech, ale lze je také konfigurovat v jakémkoli zařízení, které běží v síti, z hostitelů, síťových zařízení a serverů.

- konfigurační pravidla – Instruktážní kódy, které řídí provádění systému, když jím procházejí informace. Dodavatelé síťových zařízení mají proprietární konfigurační pravidla, která řídí provoz jejich objektů ACL.

Administrativní Zabezpečení Ovládacích prvků

Administrativní bezpečnostní kontroly, viz zásady, postupy nebo pokyny, které definují personální nebo obchodní praktiky v souladu s organizací zabezpečení cílů.

Mnoho organizací dnes zavést nějaký typ onboarding proces, aby vám představil společnost a poskytnout vám s historií organizace.

Během onboarding proces, mohou být pověřeni přezkoumat a potvrdit bezpečnostní politiky organizace.

Tím, že uznává, že jste si přečetli zásady organizace jako nový auta, ty jsou pak odpovědné dodržovat firemní politiky organizace.

pro provedení správních kontrol jsou nezbytné další bezpečnostní kontroly pro nepřetržité sledování a prosazování.

procesů, které sledovat a vymáhat správní kontroly jsou:

- Řízení ovládací prvky: bezpečnostní kontroly, které se zaměřují na řízení rizik a řízení bezpečnosti informačních systémů.

- provozní kontroly: Bezpečnostní kontroly, které jsou primárně implementovány a prováděny lidmi (na rozdíl od systémů).

například, bezpečnostní politiky je řízení, ale jeho bezpečnostní požadavky, jsou prováděny lidmi (provozní kontroly) a systémy (technické kontroly).

organizace může mít přijatelnou politiku používání, která určuje chování uživatelů, včetně nenavštěvování škodlivých webových stránek. Bezpečnostní kontrola pro monitorování a prosazování může být ve formě filtru webového obsahu,který může prosazovat zásady a protokolovat současně.

náprava phishingového útoku je dalším příkladem, který využívá kombinaci řízení a řízení provozu.

Bezpečnostní kontroly, aby pomohl zmařit phishing, kromě řízení přijatelné použití politika sama o sobě, patří ovládací prvky, jako je školení uživatelů, ne spadnout na podvody typu phishing, a technické kontroly, které sledují e-maily a webové stránky, použití pro známky phishingu činnosti.

Fyzické Zabezpečení Ovládacích prvků

Fyzické kontroly provádění bezpečnostních opatření v definované struktuře, která se používá k odradit nebo zabránit neoprávněnému přístupu k citlivým materiálům.

příklady fyzických kontrol jsou:

- Uzavřený okruh kamery

- Pohyb nebo tepelné zabezpečovací systémy

- Bezpečnostní stráže

- Obrázek Id

- Zamčené a zavřené dveře z oceli

- Biometrické údaje (včetně otisků prstů, hlas, obličej, duhovka, písmo, a jiné automatizované metody používané k rozpoznat jednotlivce)

Preventivní Kontroly

Příklady preventivní kontroly zahrnují:

- Zpevnění

- Zabezpečení Školení

- Bezpečnostní Stráže

- Řízení Změn,

- Účet Invalidity Politiky

Kalení

Je proces snižování bezpečnostních expozice a zpřísnění bezpečnostních kontrol.

Zabezpečení Školení

proces poskytující formální vzdělávání v oblasti kybernetické bezpečnosti, aby své pracovní síly o řadu informací, bezpečnostní hrozby a vaše společnost zásady a postupy pro jejich řešení.

bezpečnostní stráž

Osoba zaměstnaná veřejnou nebo soukromou stranou k ochraně majetku organizace. Bezpečnostní stráže jsou často umístěny jako první linie obrany pro podniky proti vnějším hrozbám, vniknutí a zranitelnosti majetku a jeho obyvatel.

Řízení Změn,

metody a způsoby, v nichž společnost popisuje a implementuje změnu v její interní a externí procesy. To zahrnuje přípravu a podporu zaměstnanců, stanovení nezbytných kroků pro změnu a sledování činností před a po změně, aby byla zajištěna úspěšná implementace.

Účet Invalidity Politiky

politiku, která definuje, co dělat s uživateli přístupové účty pro zaměstnance, kteří odcházejí dobrovolně, okamžité zakončení, nebo na dovolenou.

detektivní kontroly

příklady detektivních kontrol zahrnují:

- Sledování Protokolu

- SIEM

- Analýza Trendů

- Bezpečnostní Audit

- Video Survillance

- Detekce Pohybu

Protokol Sledování

sledování Protokolu je diagnostická metoda, která umožňuje analyzovat v reálném čas události nebo uložených dat, aby zajistily dostupnost aplikací a k přístupu na dopad změny stavu aplikace je výkon.

Siem

Security Information and Event Management (Siem) je sada nástrojů a služeb, které nabízejí holistický pohled na informační bezpečnost organizace pomocí provozních protokolů z různých systémů.

analýza trendů

praxe shromažďování informací a pokusu o identifikaci vzoru v informacích shromážděných z výstupu protokolu aplikace. Výstup analýzy trendů je obvykle ve formě grafu nebo tabulky.

bezpečnostní Audit

měření, které se zaměřuje na standardy, pokyny a postupy kybernetické bezpečnosti; stejně jako provádění těchto kontrol. Bezpečnostní audit obvykle provádějí vyškolené subjekty třetích stran nebo interní zdroje v rámci přípravy na externí audit.

Sledování Videa

systém, který je schopen zachytit digitální obrázky a videa, které mohou být komprimovány, uložit nebo odeslat přes komunikační sítě pro místní nebo dálkové monitorování.

detekce pohybu

zařízení, které využívá senzor pro detekci Blízkého pohybu. Takové zařízení je často integrován jako součást kontrolního systému, který automaticky provádí úlohy nebo upozornění monitorovací analytika detekován pohyb.

Nápravných Ovládacích prvků

Příklady nápravných ovládací prvky patří:

- IPS

- Zálohování A Obnovení Systému

IPS

technologie zabezpečení sítě, které sleduje provoz v síti pro detekci anomálií v provozu. Bezpečnostní systémy IPS zachycují síťový provoz a mohou rychle zabránit škodlivé činnosti tím, že upustí pakety nebo resetují připojení.

Zálohování a Obnovení Systému

Zálohování a obnovení systému je proces vytváření a ukládání kopií dat, které mohou být použity pro ochranu organizací proti ztrátě dat.

odstrašující kontroly

odstrašující kontroly snižují pravděpodobnost úmyslného útoku a jsou obvykle ve formě hmotného objektu nebo osoby.

Příklad odstrašující ovládací prvky patří:

- Kabel Zámky

- Hardware Zámky

- sledování Videa & stráže

Jaký je Rozdíl Mezi Preventivní A Detektivní Kontroly?

preventivní kontrola je navržena tak, aby byla provedena před hrozbou a snížila a / nebo zabránila pravděpodobnosti a možnému dopadu úspěšné hrozby.

detektivní kontrola je navržena tak, aby detekovala chyby a lokalizovala útoky proti informačním systémům, ke kterým již došlo.

rutinní analýza detektivního řídicího výstupu poskytuje vstup pro další zvýšení preventivní kontroly. Cílem průběžné analýzy je především zabránit vzniku chyb a nesrovnalostí.

Zušlechtěné Ovládacích prvků

alternativní způsob, který je kladen na místě, aby splňovaly požadavek na bezpečnostní opatření, které nemůže být snadno realizovány díky finanční, infrastruktury, nebo prostě nepraktické implementovat v současné době.

zušlechtěných řízení by měl splňovat následující kritéria:

- Splnění záměru původního řízení požadavek

- Poskytnout podobnou úroveň jistoty

Příklady kompenzační kontroly, zahrnout:

- Time-based One Time Password (TOTP) – dočasné heslo generované algoritmus, který používá aktuální denní čas jako jeden z faktorů autentizace. Příkladem kompenzační kontroly je poskytnutí nového pronájmu s TOTP, dokud není autentizace plně doručena.

- Šifrování-aplikace pro zabezpečení databáze, šifrování e-mailů a další nástroje. Organizace nemůže šifrovat všechna elektronická data v hodnocení PCI. Pro kompenzaci mohou k implementaci šifrování použít jiné existující nástroje.

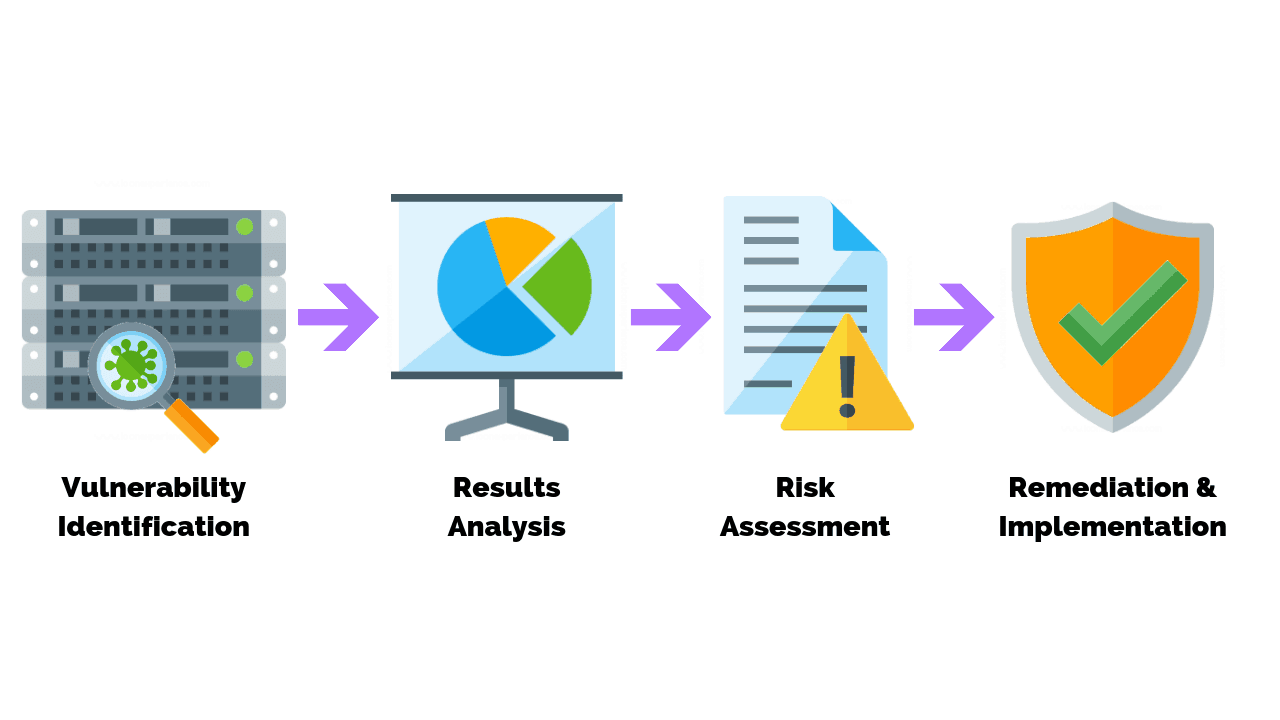

provedení hodnocení bezpečnostní kontroly

posouzení bezpečnostní kontroly je kritickou součástí pro měření stavu a výkonu bezpečnostních kontrol organizace.

Poznámka: následující definice Bezpečnostní Kontroly Hodnocení:

testování a/nebo hodnocení management, provozní a technické zabezpečení kontrol v informačním systému zjistit, do jaké míry jsou kontroly prováděny správně, operační, jak bylo zamýšleno, a produkovat požadovaný výsledek s ohledem na splnění bezpečnostních požadavků pro daný systém.

testování bezpečnostních kontrol je kritickou součástí celkové správy systému řízení informační bezpečnosti Organizace.

v závislosti na typu organizace vyžadují regulační požadavky konzistentní a průběžné hodnocení, zatímco neveřejné organizace nesplňují regulační požadavky.

Dnes, to není jen nejlepší praxí monitorování bezpečnostních kontrol, ale nezbytný požadavek, aby systémy bezpečné a bez terč hackerů, snaží proniknout jakoukoliv síť, která má slabé zabezpečení na obvodu a uvnitř.

Společné Bezpečnostní Hodnocení

Příklady posouzení bezpečnosti patří:

- Hodnocení Rizik

- Posouzení Zranitelnosti

- Penetrační Testování

Hodnocení Rizik

posouzení rizik zahrnuje mnoho kroků a tvoří páteř váš celkový plán řízení rizik.

hodnocení rizik je důležité, protože se používají k identifikaci aktiv nebo oblastí, které představují nejvyšší riziko, zranitelnost nebo expozici podniku. Poté identifikuje rizika, která by tato aktiva mohla ovlivnit.

Hodnocení Zranitelnosti

posouzení zranitelnosti odkazuje k procesu identifikace rizik a slabých míst v počítačových sítí, systémů, hardware, aplikací a jiných částí IT ekosystému.

hodnocení Zranitelnosti jsou rozhodující složkou řízení zranitelnosti a řízení rizik, životní cyklus, pomáhá chránit systémy a data před neoprávněným přístupem a porušení ochrany údajů.

hodnocení zranitelnosti obvykle využívá nástroje, jako jsou skenery zranitelnosti, k identifikaci hrozeb a nedostatků v IT infrastruktuře organizace, která představuje potenciální zranitelnosti nebo rizikové expozice.

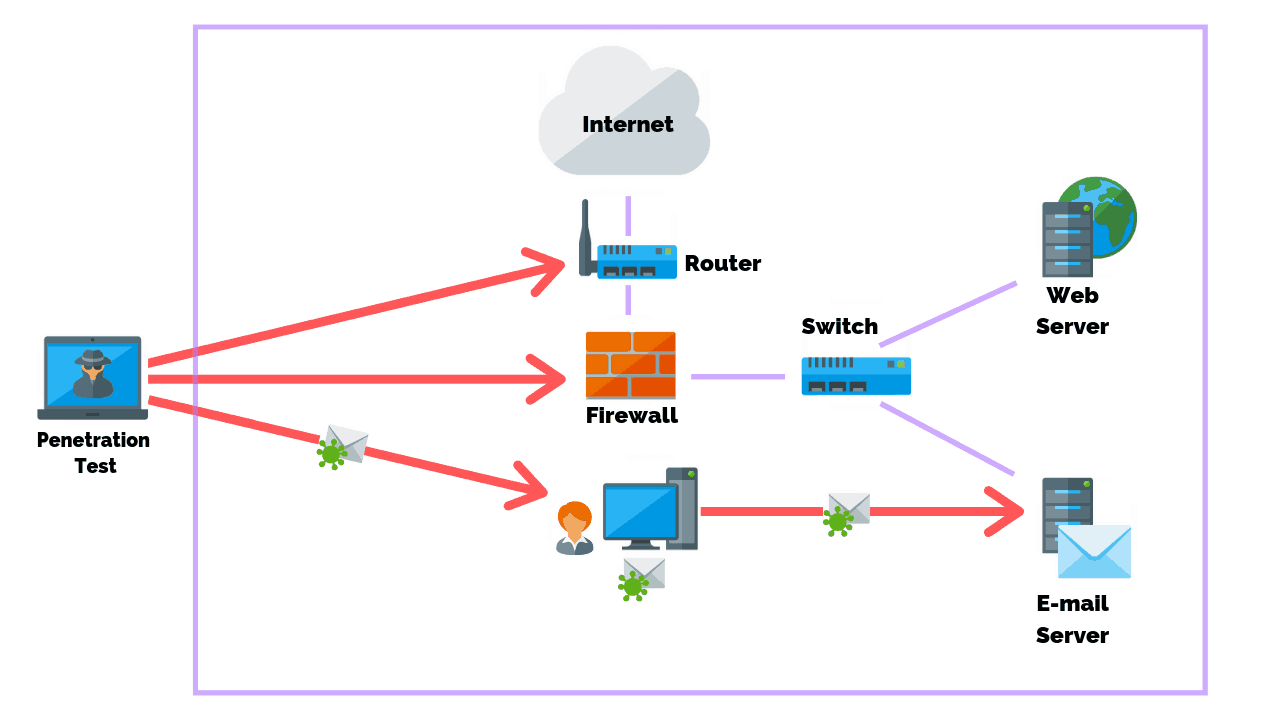

Penetrační Testování

Penetrační testování je metoda pro testování webové aplikace, sítě, nebo počítačový systém k identifikaci slabých míst zabezpečení, která by mohla být zneužita.

primárním cílem bezpečnosti jako celku je zabránit neoprávněným stranám v přístupu, změně nebo využívání sítě nebo systému. Jeho cílem je udělat to, co by udělal špatný herec.

hlavním důvodem, proč jsou penetrační testy zásadní pro bezpečnost organizace, je to, že pomáhají personálu naučit se zacházet s jakýmkoli typem vloupání od škodlivé entity.

testy Pen slouží jako způsob, jak zjistit, zda jsou bezpečnostní politiky organizace skutečně účinné. Slouží jako druh požární vrtačky pro organizace.

penetrační testy mohou také poskytnout řešení, která pomohou organizacím nejen předcházet a detekovat útočníky, ale také účinně vyloučit takového vetřelce ze svého systému.

Závěr

V tomto článku jsme zkoumali tři základní bezpečnostní kontroly – technické, administrativní a fyzické.

byl také přezkoumán přehled různých kritických dílčích kontrol – odstrašujících, nápravných a kompenzačních.

i když to je důležité pro bezpečnostní profesionály pochopit definici kontroly, musí také uznat, že konečným cílem provádění kontrol je posílit jejich organizace obrany s cílem snížit riziko.

bezpečnost informací musí být považována za program, který vyžaduje nepřetržité sledování, aby bránil a chránil své nejcennější aktiva.

Zůstaňte ostražití začleněním kontrol uvedených v tomto článku a budete vybaveni k podpoře a přispění k úspěchu programu řízení rizik vaší organizace.