acesta este un scurt tutorial care ilustrează cum să spargeți rețelele Wi-Fi care sunt securizate folosind parole slabe. Nu este exhaustiv, dar ar trebui să fie suficiente informații pentru a testa securitatea propriei rețele sau pentru a intra într-una din apropiere. Atacul prezentat mai jos este în întregime pasiv (numai ascultare, nimic nu este difuzat de pe computer) și este imposibil de detectat cu condiția să nu utilizați de fapt parola pe care o spargeți. Un atac opțional activ de deautentificare poate fi utilizat pentru a accelera procesul de recunoaștere și este descris la sfârșitul acestui document.

dacă sunteți familiarizat cu acest proces, puteți sări peste descrieri și sări la o listă a comenzilor utilizate în partea de jos. Acest tutorial este, de asemenea, postat pe GitHub. Citiți-l acolo pentru versiunea cea mai up-t0-data și evidențierea sintaxei BASH.

DISCLAIMER: Acest software / tutorial este doar pentru scopuri educaționale. Nu trebuie utilizat pentru activități ilegale. Autorul nu este responsabil pentru utilizarea sa.

Noțiuni de bază

acest tutorial presupune că:

- au o confortabilitate generală folosind linia de comandă

- rulează o distribuție linux bazată pe debian (de preferință Kali linux)

- au instalat Aircrack-ng (

sudo apt-get install aircrack-ng) - aveți o placă wireless care acceptă modul Monitor (vă recomand aceasta. Vezi AICI pentru mai multe informații.)

fisurarea unei rețele Wi-Fi

modul Monitor

începeți prin listarea interfețelor wireless care acceptă modul monitor cu:

airmon-ng

dacă nu vedeți o interfață listată, atunci cardul dvs. fără fir nu acceptă modul de monitorizare

vom presupune că numele interfeței dvs. fără fir este wlan0 pentru a utiliza numele corect dacă diferă de acesta. Apoi, vom plasa interfața în modul monitor:

airmon-ng start wlan0

Runiwconfig. Acum ar trebui să vedeți o nouă interfață de mod monitor listată (probabil mon0 sau wlan0mon).

Găsiți-vă ținta

începeți să ascultați cadrele de baliză 802.11 difuzate de routerele wireless din apropiere folosind interfața monitorului:

airodump-ng mon0

ar trebui să vedeți ieșirea similară cu cea de mai jos.

în scopul acestei demonstrații, vom alege să spargem parola rețelei mele, „hackme”. Amintiți-vă adresa MAC BSSID și canalul (CH) numărul afișat de airodump-ng, deoarece vom avea nevoie de ambele pentru pasul următor.

capturați o strângere de mână în 4 direcții

WPA / WPA2 folosește o strângere de mână în 4 direcții pentru a autentifica dispozitivele în rețea. Nu trebuie să știți nimic despre ce înseamnă asta, dar trebuie să capturați una dintre aceste strângeri de mână pentru a sparge parola de rețea. Aceste strângeri de mână apar ori de câte ori un dispozitiv se conectează la rețea, de exemplu, atunci când vecinul se întoarce acasă de la serviciu. Capturăm această strângere de mână direcționând airmon-ng pentru a monitoriza traficul în rețeaua țintă folosind canalul și valorile bssid descoperite din comanda anterioară.

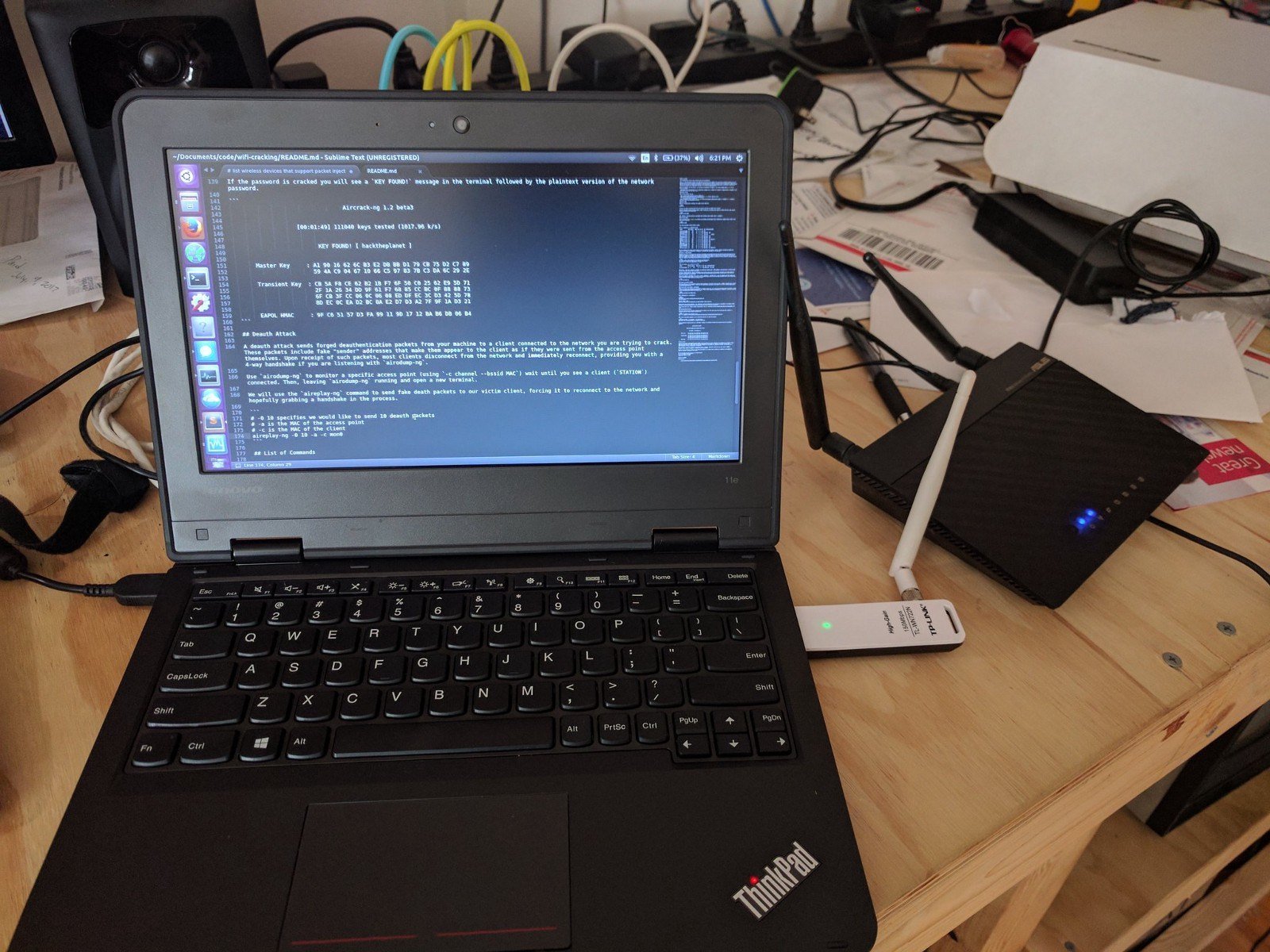

acum așteptăm… după ce ați capturat o strângere de mână, ar trebui să vedeți ceva de genul 111040 chei testate (1017.96 k/S)cheie găsită! Cheie principală : A1 90 16 62 6c B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4a C9 04 67 10 66 C5 97 83 7b C3 DA 6C 29 2 Cheie tranzitorie : CB 5a F8 CE 62 B2 1b F7 6f 50 C0 25 62 E9 5D 71 2F 1A 26 34 88 73 6f BC 3F cc 06 0c 06 08 Ed DF CE 3C D3 42 5D 78 8D ce 0c ea D2 BC 8a E2 D7 D3 A2 7F 9f 1a D3 21eapol HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth Attack

un atac deauth trimite pachete de deauthenticare falsificate de la aparatul dvs. către un client conectat la rețeaua pe care încercați să o spargeți. Aceste pachete includ adrese false de "expeditor" care le fac să apară clientului ca și cum ar fi fost trimise de la punctul de acces. La primirea unor astfel de pachete, majoritatea clienților se deconectează de la rețea și se reconectează imediat, oferindu-vă o strângere de mână în 4 direcții dacă ascultați cu airodump-ng.

utilizațiairodump-ng pentru a monitoriza un anumit punct de acces (folosind-c channel --bssid MAC) până când vedeți un client (STATION) conectat. Un client conectat arata ceva de genul asta, unde este 64:BC:0C:48:97:F7 clientul MAC.

acum, lăsațiairodump-ng să ruleze și să deschidă un nou terminal. Vom folosi comanda aireplay-ng pentru a trimite pachete false deauth clientului nostru victimă, forțându-l să se reconecteze la rețea și, sperăm, apucând o strângere de mână în acest proces.

puteți difuza opțional pachete deauth tuturor clienților conectați cu:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

după ce ați trimis pachetele deauth, întoarceți-vă la procesul airodump-ng, și cu puțin noroc ar trebui să vedeți acum așa ceva în partea dreaptă sus: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Acum că ați capturat o strângere de mână, ar trebui să fiți gata să spargeți parola de rețea.

lista comenzilor

mai jos este o listă a tuturor comenzilor necesare pentru a sparge o rețea WPA/WPA2, în ordine, cu explicații minime.

atribuire

o mare parte din informațiile prezentate aici au fost culese din tutorialul minunat al lui Lewis Encarnacion. Vă mulțumim, de asemenea, autorilor minunat și întreținătorii care lucrează la Aircrack-ng și Hashcat.

strigă la DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp și Shark0der care au furnizat, de asemenea, sugestii și corecții de greșeli pe Reddit și GitHub. Dacă sunteți interesat să auziți câteva alternative propuse la WPA2, consultați câteva dintre marile discuții despre acest post de știri Hacker.