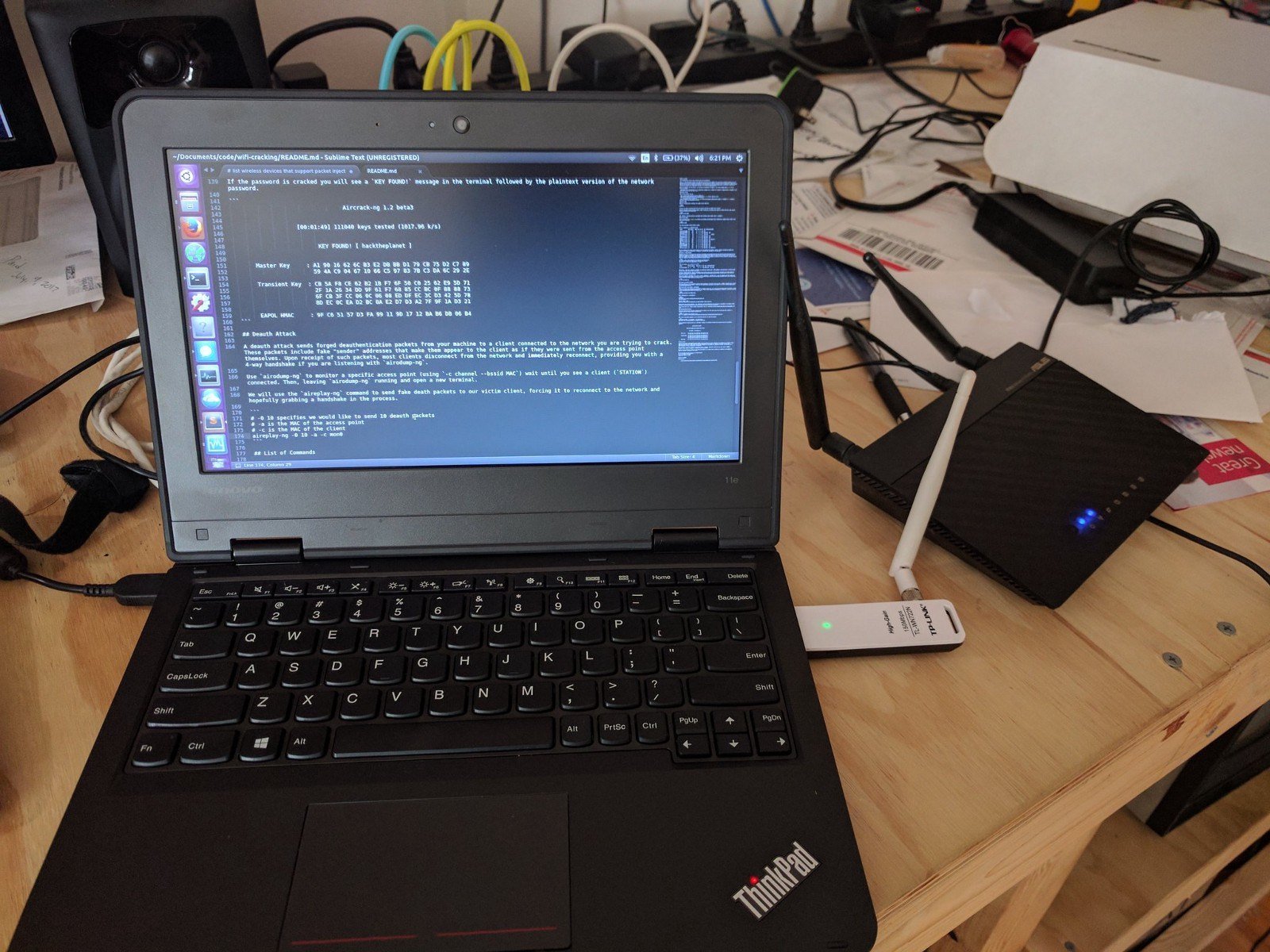

Este é um breve passeio pelo tutorial que ilustra como o crack redes Wi-Fi que são protegidos por meio de senhas fracas. Não é exaustivo, mas deve ser informação suficiente para testar a segurança da sua própria rede ou invadir uma próxima. O ataque descrito abaixo é inteiramente passivo (apenas ouvindo, nada é transmitido a partir de seu computador) e é impossível de detectar desde que você realmente não use a senha que você quebra. Um ataque de desinfetação ativo opcional pode ser usado para acelerar o processo de reconhecimento e é descrito no final deste documento.

se estiver familiarizado com este processo, pode saltar as descrições e saltar para uma lista dos comandos usados no fundo. Este tutorial também é postado no GitHub. Leia-o lá para a versão mais actualizada e realce de sintaxe do BASH.

DISCLAIMER: Este software / tutorial é apenas para fins educacionais. Não deve ser utilizado para actividades ilegais. O autor não é responsável pela sua utilização.

iniciando

este tutorial assume que você:

- geral comfortability usando a linha de comando

- Estiver executando um sistema debian baseadas em linux distro (de preferência Kali linux)

- Ter o Aircrack-ng instalado (

sudo apt-get install aircrack-ng) - Tenho uma placa wireless que suporte o modo monitor (eu recomendo este. Veja aqui para mais informações.)

Cracking a Wi-Fi Network

Monitor Mode

comece por listar interfaces sem fios que suportam o modo monitor com:

airmon-ng

Se você não ver uma interface listados, em seguida, sua placa de rede sem fio não suporta o modo de monitor 😞

Vamos supor que a sua interface wireless nome é wlan0 mas certifique-se de usar o nome correto se difere este. Em seguida, vamos colocar a interface em modo monitor:

airmon-ng start wlan0

Executar iwconfig. Você deve ver agora uma nova interface de modo monitor listada (provavelmente mon0 ou wlan0mon).

a Encontrar o Seu Destino

Começar a ouvir 802.11 Beacon frames de broadcast nas proximidades de roteadores sem fio usando sua interface de monitor:

airodump-ng mon0

Você deve ver uma saída semelhante ao que está abaixo.

para os fins desta demonstração, vamos optar por quebrar a senha da minha rede,”hackme”. Lembre-se do endereço e canal BSSID MAC (CH) como mostrado por airodump-ng, pois vamos precisar de ambos para o próximo passo.

captura um aperto de mão de 4 vias

WPA/WPA2 usa um aperto de mão de 4 vias para autenticar dispositivos para a rede. Você não tem que saber nada sobre o que isso significa, mas você tem que capturar um desses apertos de mão para quebrar a senha da rede. Estes apertos de mão ocorrem sempre que um dispositivo se conecta à rede, por exemplo, quando seu vizinho retorna do trabalho para casa. Captamos este aperto de mão dirigindo airmon-ng para monitorar o tráfego na rede alvo usando o canal e os valores bssid descobertos a partir do comando anterior.

agora nós esperamos… Uma vez que você capturou um aperto de mão, você deve ver algo como 111040 chaves testadas (1017.96 K/S)chave encontrada! Chave principal : A1 90 16 62 6C B3, E2 DB BB D1 79 CB 75 D2 C7 89 59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2ETransient Chave : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6F CB CC 3F 06 0 06 08 ED DF CE, 3C D3 42 5D 78 8D CE 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth Ataque

Um deauth ataque envia forjados de desautenticação pacotes a partir do seu computador para um cliente que está conectado à rede que você está tentando quebrar. Estes pacotes incluem endereços falsos "remetentes" que os fazem aparecer para o cliente como se fossem enviados do próprio ponto de acesso. Ao receber esses pacotes, a maioria dos clientes desconectam-se da rede e voltam a ligar-se imediatamente, proporcionando-lhe um aperto de mão de 4 vias se estiver a ouvir com airodump-ng.

Use airodump-ng monitor de um ponto de acesso específico (usando -c channel --bssid MAC) até você ver um cliente (STATION) ligado. Um cliente conectado se parece com algo assim, onde é 64:BC:0C:48:97:F7 o cliente MAC.

Now, leave running and open a new terminal. Usaremos o comando aireplay-ng para enviar pacotes falsos deauth para o nosso cliente vítima, forçando-o a reconectar-se à rede e, com sorte, agarrando um aperto de mão no processo.

Você pode, opcionalmente, transmissão deauth pacotes para todos os clientes conectados com:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

uma Vez que você enviou o deauth pacotes, cabeça de volta para seu airodump-ngprocesso, e, com alguma sorte, agora você deve ver algo como isso no canto superior direito: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Agora que captaste um aperto de mão, deves estar pronto para decifrar a password da rede.

List of Commands

Below is a list of all of the commands needed to crack a WPA / WPA2 network, in order, with minimal explanation.

Attribution

Much of the information presented here was gleaned from Lewis Encarnacion's awesome tutorial. Obrigado também aos incríveis autores e mantenedores que trabalham em Aircrack-ng e Hashcat.

Gritar para DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp e Shark0der, que também contribuiu com sugestões e corrige erro de digitação no Reddit e o GitHub. Se você está interessado em ouvir algumas alternativas propostas para o WPA2, confira alguns da grande discussão sobre este post de notícias Hacker.