Dit is een korte doorloophandleiding die illustreert hoe je Wi-Fi kunt kraken netwerken die beveiligd zijn met zwakke wachtwoorden. Het is niet uitputtend, maar het zou genoeg informatie moeten zijn voor u om de beveiliging van uw eigen netwerk te testen of in een nabijgelegen netwerk in te breken. De hieronder beschreven aanval is volledig passief (alleen luisteren, niets wordt uitgezonden vanaf uw computer) en het is onmogelijk om te detecteren op voorwaarde dat u niet daadwerkelijk gebruik maken van het wachtwoord dat u crack. Een optionele actieve deauthenticatieaanval kan worden gebruikt om het verkenningsproces te versnellen en wordt beschreven aan het einde van dit document.

Als u bekend bent met dit proces, kunt u de beschrijvingen overslaan en naar een lijst springen met de commando ‘ s die onderaan worden gebruikt. Deze tutorial is ook gepost op GitHub. Lees het daar voor de meest up-T0-date versie en BASH syntaxis highlighting.

DISCLAIMER: Deze software / tutorial is alleen voor educatieve doeleinden. Het mag niet worden gebruikt voor illegale activiteiten. De auteur is niet verantwoordelijk voor het gebruik ervan.

aan de slag

deze tutorial gaat ervan uit dat u:

- Hebben een algemene comfortability met behulp van de commando-regel

- gebruikt een op debian gebaseerde linux-distro (bij voorkeur Kali linux)

- Hebben Aircrack-ng geïnstalleerd (

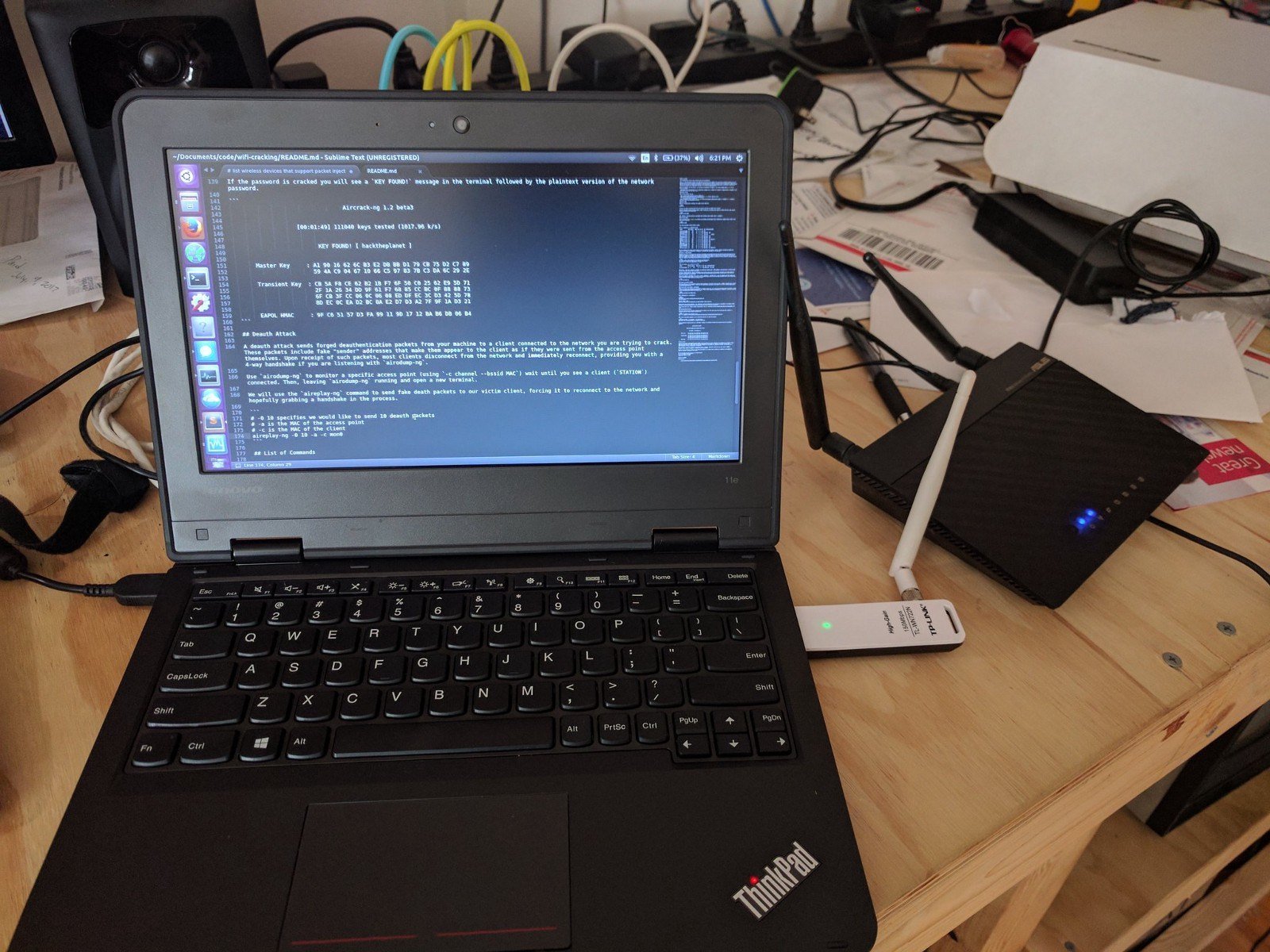

sudo apt-get install aircrack-ng) - voorzien van een draadloze kaart ondersteunt monitor mode (ik raad deze. Zie hier voor meer info.)

een Wi-Fi-netwerk kraken

monitormodus

begin met een lijst van draadloze interfaces die monitormodus ondersteunen met:

airmon-ng

Als u geen interface ziet, ondersteunt uw draadloze kaart geen monitormodus 😞

we nemen aan dat uw draadloze interfacenaam wlan0 is, maar gebruik de juiste naam als deze verschilt van dit. Vervolgens zullen we de interface in monitormodus plaatsen:

airmon-ng start wlan0

Run iwconfig. U ziet nu een nieuwe monitor mode interface (waarschijnlijk mon0 of wlan0mon).

Zoek uw doel

begin met luisteren naar 802.11 Beacon frames die worden uitgezonden door nabijgelegen draadloze routers met behulp van uw monitorinterface:

airodump-ng mon0

u zou uitvoer moeten zien zoals hieronder.

ten behoeve van deze demo zullen we ervoor kiezen om het wachtwoord van mijn netwerk,”hackme”, te kraken. Onthoud het BSSID MAC adres en kanaal (CH) nummer zoals weergegeven door airodump-ng, omdat we ze beide nodig hebben voor de volgende stap.

Capture a 4-way Handshake

WPA / WPA2 gebruikt een 4-way handshake om apparaten aan het netwerk te authenticeren. Je hoeft niets te weten over wat dat betekent, maar je moet een van deze handdrukken te vangen om het netwerk wachtwoord te kraken. Deze handdrukken doen zich voor wanneer een apparaat verbinding maakt met het netwerk, bijvoorbeeld wanneer je buurman thuis komt van zijn werk. We vangen deze handshake op door airmon-ng aan te sturen om het verkeer op het doelnetwerk te monitoren met behulp van de kanaal-en bssid-waarden die zijn ontdekt van het vorige commando.

nu wachten we… als je eenmaal een handshake hebt gevangen, zou je iets als 111040 toetsen getest moeten zien (1017.96 k/s)sleutel gevonden! Hoofdsleutel : A1 90 16 62 6c B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4a C9 04 67 10 66 C5 97 83 7b C3 DA 6C 29 2overgangssleutel : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9f 61 F7 68 85 CC BC 0f 88 88 73 6F CB 3F CC 06 0C 06 08 ED DF EC 3C D3 42 5D 78 8D EC 0C EA D2 BC 8A E2 D7 D3 A2 7F 9f 1a D3 21eapol HMAC : 9F C6 51 57 D3 fa 99 11 9D 17 12 BA B6 DB 06 B4

Deauth-aanval

Een deauth-aanval stuurt vervalste deauth-authenticatiepakketten van uw machine naar een client die verbonden is met het netwerk dat u probeert te kraken. Deze pakketten bevatten valse "afzender" adressen waardoor ze lijken op de client alsof ze werden verzonden vanaf het toegangspunt zelf. Na ontvangst van dergelijke pakketten verbreken de meeste clients de verbinding met het netwerk en maken ze onmiddellijk opnieuw verbinding, zodat u een 4-weg handshake krijgt als u luistert met airodump-ng.

gebruik airodump-ng om een specifiek toegangspunt te controleren (met -c channel --bssid MAC) totdat u een client (STATION) ziet verbonden. Een verbonden client ziet er ongeveer zo uit, waarbij 64:BC:0C:48:97:F7 de client MAC is.

laat nu airodump-ng draaien en open een nieuwe terminal. We zullen het aireplay-ng commando gebruiken om nep-deauth-pakketten naar onze slachtofferclient te sturen, waardoor deze opnieuw verbinding moet maken met het netwerk en hopelijk tijdens het proces een handshake zal krijgen.

U kunt optioneel deauth-pakketten uitzenden naar alle aangesloten clients met:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

zodra u de deauth-pakketten hebt verzonden, gaat u terug naar uw airodump-ngproces, en met enig geluk kunt u zou nu iets als dit rechtsboven moeten zien: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Nu je een handdruk hebt gevangen, moet je klaar zijn om het netwerkwachtwoord te kraken.

Lijst met commando ' s

Hieronder is een lijst met alle commando ' s die nodig zijn om een WPA/WPA2-netwerk te kraken, in volgorde, met minimale uitleg.

Attribution

veel van de hier gepresenteerde informatie is ontleend aan Lewis Encarnacion ' s awesome tutorial. Dank ook aan de geweldige auteurs en onderhouders die werken aan Aircrack-ng en Hashcat.

Shout out to DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp en Shark0der, die ook suggesties en typecorrecties op Reddit en GitHub hebben gedaan. Als u geïnteresseerd bent in het horen van een aantal voorgestelde alternatieven voor WPA2, check out enkele van de grote discussie over deze Hacker nieuwsbericht.