dette er en kort gjennomgang tutorial som illustrerer HVORDAN KNEKKE WI-FI-NETTVERK Som Er Sikret Ved Hjelp Av Svake passord. Det er ikke uttømmende, men det bør være nok informasjon for deg å teste ditt eget nettverk sikkerhet eller bryte inn i en i nærheten. Angrepet som er skissert nedenfor, er helt passivt (bare lytter, ingenting sendes fra datamaskinen), og det er umulig å oppdage forutsatt at du ikke faktisk bruker passordet du knekker. En valgfri aktiv deauthentication angrep kan brukes til å fremskynde rekognosering prosessen og er beskrevet på slutten av dette dokumentet.

hvis du er kjent med denne prosessen, kan du hoppe over beskrivelsene og hoppe til en liste over kommandoene som brukes nederst. Denne opplæringen er også lagt ut på GitHub. Les det der for den mest up-t0-date versjon og BASH syntax highlighting.

ANSVARSFRASKRIVELSE: denne programvaren / opplæringen er kun til utdanningsformål. Det bør ikke brukes til ulovlig aktivitet. Forfatteren er ikke ansvarlig for bruken.

Komme I Gang

denne opplæringen forutsetter at du:

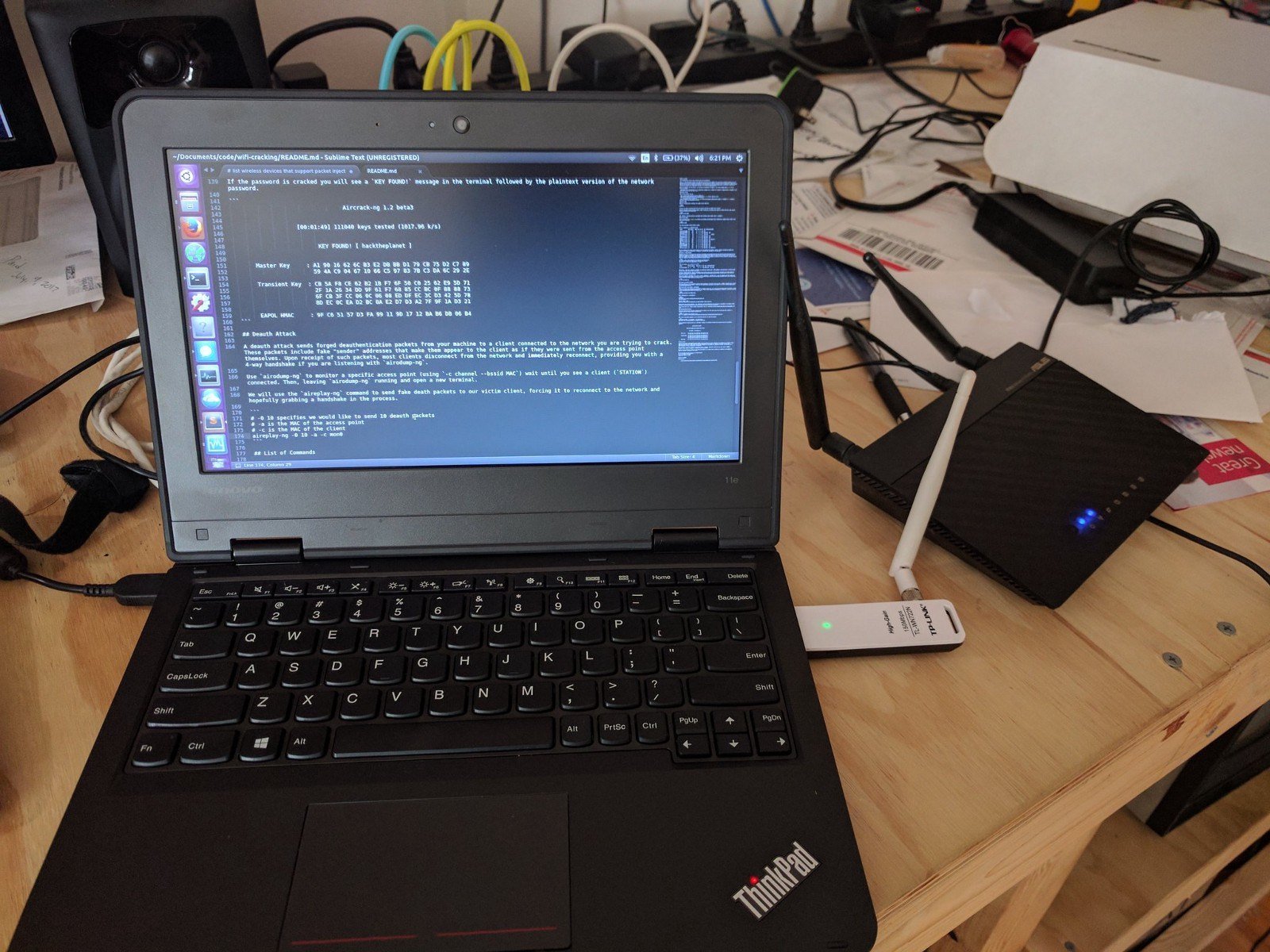

sudo apt-get install aircrack-ng)Sprengning Av Et Wi-Fi-Nettverk

Skjermmodus

Begynn med å oppgi trådløse grensesnitt som støtter skjermmodus med:

airmon-ng

hvis du ikke ser et grensesnitt som er oppført, støtter ikke ditt trådløse kort skjermmodus 😞

vi vil anta at ditt trådløse grensesnittnavn er wlan0 men vær sikker på at du å bruke riktig navn hvis det er forskjellig fra dette. Deretter plasserer vi grensesnittet i skjermmodus:

airmon-ng start wlan0

Kjøriwconfig. Du skal nå se et nytt skjermmodusgrensesnitt oppført (sannsynligvis mon0 eller wlan0mon).

Finn Målet ditt

begynn å lytte til 802.11 Beacon-rammer som sendes av trådløse rutere i nærheten ved hjelp av skjermgrensesnittet:

airodump-ng mon0

du bør se utdata som ligner på det som er under.

i forbindelse med denne demoen vil vi velge å knekke passordet til nettverket mitt, «hackme». Husk BSSID MAC-adressen OG kanalen (CH) nummer som vist av airodump-ng, da vi trenger dem begge for neste trinn.

Ta et 4-veis Håndtrykk

WPA / WPA2 bruker et 4-veis håndtrykk for å godkjenne enheter til nettverket. Du trenger ikke å vite noe om hva det betyr, men du må fange en av disse håndtrykk for å knekke nettverkspassordet. Disse håndtrykk oppstår når en enhet kobles til nettverket, for eksempel når naboen kommer hjem fra jobb. Vi fanger dette håndtrykket ved å rette airmon-ng for å overvåke trafikk på målnettverket ved hjelp av kanal-og bssid-verdiene oppdaget fra forrige kommando.

nå venter vi… Når du har tatt et håndtrykk, bør du se noe som

Deauth Angrep

et deauth angrep sender smidde deauthentication pakker fra maskinen til en klient som er koblet til nettverket du prøver å knekke. Disse pakkene inkluderer falske» avsender » adresser som gjør dem vises til klienten som om de ble sendt fra tilgangspunktet selv. Ved mottak av slike pakker kobler de fleste klienter fra nettverket og kobler umiddelbart til igjen, og gir deg et 4-veis håndtrykk hvis du lytter med airodump-ng.

Brukairodump-ng for å overvåke et bestemt tilgangspunkt (ved hjelp av-c channel --bssid MAC) til du ser en klient (STATION) tilkoblet. En tilkoblet klient ser noe ut som dette, hvor er64:BC:0C:48:97:F7 klienten MAC.

nå, laairodump-ng kjøre og åpne en ny terminal. Vi vil bruke kommandoen aireplay-ng for å sende falske deauth-pakker til vår offerklient, og tvinge den til å koble til nettverket igjen og forhåpentligvis ta et håndtrykk i prosessen.

du kan eventuelt kringkaste deauth-pakker til alle tilkoblede klienter med:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

når du har sendt deauth-pakkene, går du tilbake til airodump-ngprosess, og med noe hell bør du nå se noe slikt øverst til høyre: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Nå som du har tatt et håndtrykk, bør du være klar til å knekke nettverkspassordet.

Liste over Kommandoer

Nedenfor er en liste over alle kommandoene som trengs FOR å knekke ET wpa/WPA2-nettverk, i rekkefølge, med minimal forklaring.

Attribution

Mye av informasjonen som presenteres her ble hentet fra Lewis Encarnacions fantastiske opplæring. Takk også til de fantastiske forfattere og vedlikeholdere som jobber med Aircrack-ng og Hashcat.

Rop ut Til DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp og Shark0der som også ga forslag og skrivefeil på Reddit og GitHub. Hvis DU er interessert i å høre noen foreslåtte alternativer TIL WPA2, sjekk ut noen av de store diskusjonen om Denne Hacker News post.