Questa è una breve passeggiata attraverso il tutorial che illustra come craccare le reti Wi-Fi che sono protetti tramite password deboli. Non è esaustivo, ma dovrebbe essere abbastanza informazioni per testare la sicurezza della propria rete o irrompere in una vicina. L’attacco descritto di seguito è interamente passivo (solo ascolto, nulla viene trasmesso dal computer) ed è impossibile da rilevare a condizione che non si utilizzi effettivamente la password che si rompe. Un attacco di deautenticazione attivo opzionale può essere utilizzato per accelerare il processo di ricognizione ed è descritto alla fine di questo documento.

Se si ha familiarità con questo processo, è possibile saltare le descrizioni e passare a un elenco dei comandi utilizzati in basso. Questo tutorial è anche pubblicato su GitHub. Leggilo lì per la versione più aggiornata e l’evidenziazione della sintassi BASH.

DISCLAIMER: Questo software / tutorial è solo a scopo didattico. Non dovrebbe essere usato per attività illegali. L’autore non è responsabile per il suo utilizzo.

Guida introduttiva

Questo tutorial presuppone che tu:

- generale comfortability utilizzando la riga di comando

- esecuzione di una debian-based distro linux (preferibilmente Kali linux)

- Sono Aircrack-ng installato (

sudo apt-get install aircrack-ng) - Avere una scheda wireless che supporta la modalità monitor (mi raccomando questo. Vedi qui per maggiori informazioni.)

Cracking una rete Wi-Fi

Modalità monitor

Iniziare elencando interfacce wireless che supportano la modalità monitor con:

airmon-ng

Se non vedi un’interfaccia elencato, quindi la tua scheda wireless non supporta la modalità monitor 😞

Si assume che la interfaccia wireless nome è wlan0 ma essere sicuri di utilizzare il nome corretto, se diversa da questa. Successivamente, posizioneremo l’interfaccia in modalità monitor:

airmon-ng start wlan0

Esegui iwconfig. Ora dovresti vedere una nuova interfaccia della modalità monitor elencata (probabilmente mon0 o wlan0mon).

Trova il tuo target

Inizia ad ascoltare i fotogrammi Beacon 802.11 trasmessi dai router wireless nelle vicinanze utilizzando l’interfaccia del monitor:

airodump-ng mon0

Dovresti vedere un output simile a quello riportato di seguito.

Ai fini di questa demo, sceglieremo di decifrare la password della mia rete, “hackme”. Ricorda l’indirizzo MAC BSSID e il numero del canale (CH) come visualizzato daairodump-ng, poiché avremo bisogno di entrambi per il passaggio successivo.

Cattura una stretta di mano a 4 vie

WPA / WPA2 utilizza una stretta di mano a 4 vie per autenticare i dispositivi alla rete. Non devi sapere nulla di ciò che significa, ma devi catturare una di queste strette di mano per decifrare la password di rete. Queste strette di mano si verificano ogni volta che un dispositivo si connette alla rete, ad esempio, quando il tuo vicino torna a casa dal lavoro. Catturiamo questa stretta di mano indirizzando airmon-ng per monitorare il traffico sulla rete di destinazione utilizzando i valori di canale e bssid scoperti dal comando precedente.

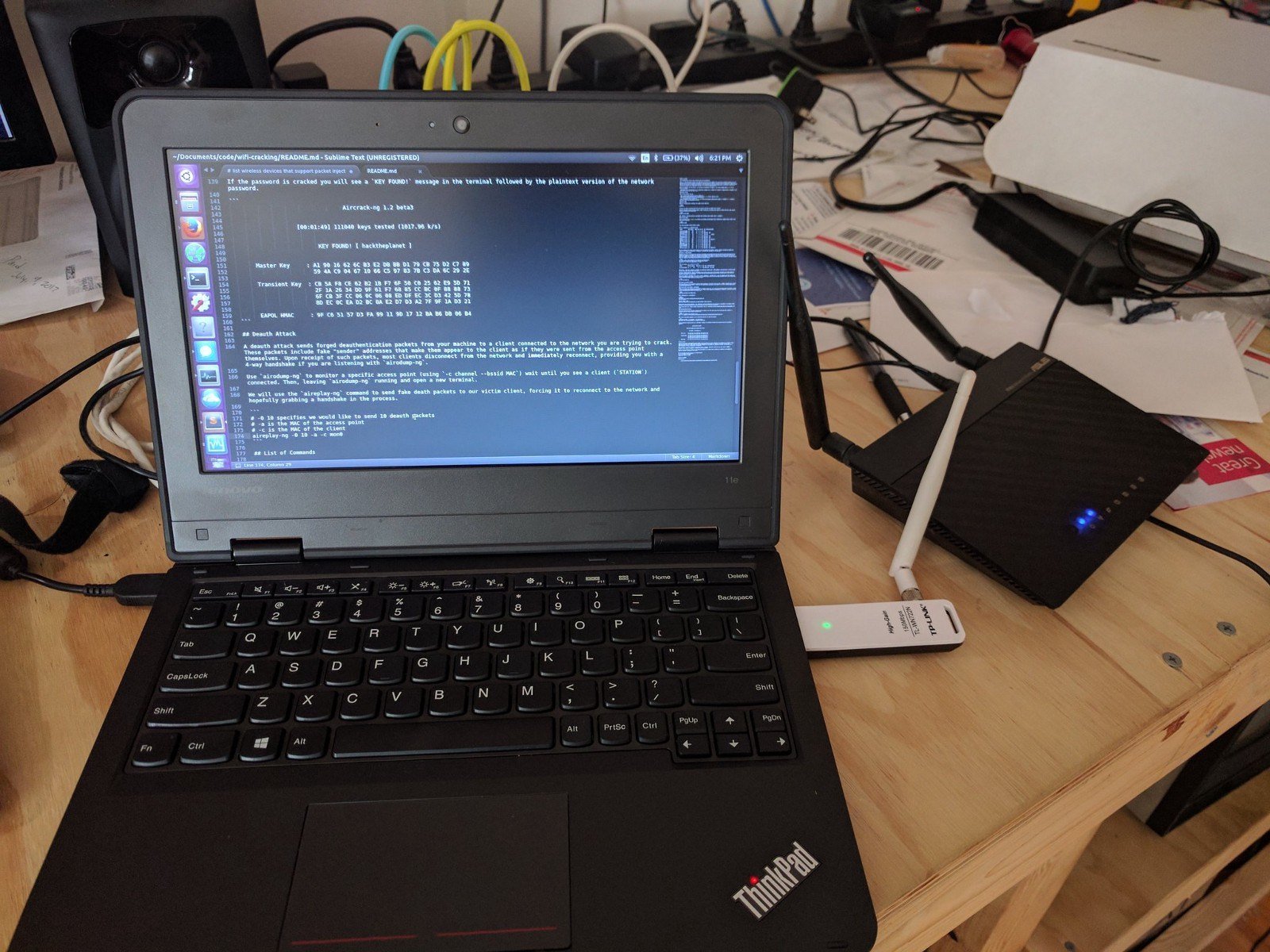

Ora aspettiamo… una volta che hai catturato una stretta di mano, dovresti vedere qualcosa come 111040 chiavi testate (1017.96 k/s)CHIAVE TROVATA! La chiave principale : A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2transient Chiave : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 73 6F CB 3F CC 06 0C 06 08 ED DF CE 3C D3 42 5D 78 8D CE 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Attacco Deauth

Un attacco deauth invia pacchetti di deauthentication contraffatti dalla tua macchina a un client connesso alla rete che stai cercando di decifrare. Questi pacchetti includono falsi indirizzi "mittente" che li fanno apparire al client come se fossero stati inviati dal punto di accesso stesso. Al ricevimento di tali pacchetti, la maggior parte dei client si disconnette dalla rete e si riconnette immediatamente, fornendo una stretta di mano a 4 vie se si sta ascoltando con airodump-ng.

Utilizzare airodump-ngper monitorare un punto di accesso specifico (utilizzando-c channel --bssid MAC) fino a quando non viene visualizzato un client (STATION) collegato. Un client connesso ha un aspetto simile a questo, dove è 64:BC:0C:48:97:F7 il client MAC.

Ora, lasciare in esecuzioneairodump-ng e aprire un nuovo terminale. Useremo il comandoaireplay-ng per inviare pacchetti di deauth falsi al nostro client vittima, costringendolo a riconnettersi alla rete e, auspicabilmente, afferrando una stretta di mano nel processo.

facoltativamente, È possibile trasmettere deauth i pacchetti a tutti i client connessi con:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

una Volta che hai inviato il deauth pacchetti, la testa verso il vostro airodump-ngprocesso, e con un po ' di fortuna, si dovrebbe vedere qualcosa di simile a questo in alto a destra: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Ora che hai catturato una stretta di mano si dovrebbe essere pronti a rompere la password di rete.

Elenco dei comandi

Di seguito è riportato un elenco di tutti i comandi necessari per rompere una rete WPA / WPA2, in ordine, con una spiegazione minima.

Attribuzione

Molte delle informazioni presentate qui sono state raccolte dal fantastico tutorial di Lewis Encarnacion. Grazie anche ai fantastici autori e manutentori che lavorano su Aircrack - ng e Hashcat.

Gridare a DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp e Shark0der che ha anche fornito suggerimenti e correzioni di errori di battitura su Reddit e GitHub. Se sei interessato a sentire alcune alternative proposte a WPA2, dai un'occhiata ad alcune delle grandi discussioni su questo post di Hacker News.