Ceci est un bref tutoriel qui illustre comment casser les réseaux Wi-Fi sécurisés à l’aide de mots de passe faibles. Ce n’est pas exhaustif, mais cela devrait être suffisamment d’informations pour que vous puissiez tester la sécurité de votre propre réseau ou en pénétrer un à proximité. L’attaque décrite ci-dessous est entièrement passive (écoute uniquement, rien n’est diffusé depuis votre ordinateur) et elle est impossible à détecter à condition que vous n’utilisiez pas réellement le mot de passe que vous craquez. Une attaque de désauthentification active facultative peut être utilisée pour accélérer le processus de reconnaissance et est décrite à la fin de ce document.

Si vous êtes familier avec ce processus, vous pouvez ignorer les descriptions et accéder à une liste des commandes utilisées en bas. Ce tutoriel est également publié sur GitHub. Lisez-le ici pour la version la plus à jour t0 et la coloration syntaxique BASH.

AVERTISSEMENT: Ce logiciel / tutoriel est uniquement à des fins éducatives. Il ne doit pas être utilisé pour une activité illégale. L’auteur n’est pas responsable de son utilisation.

Mise en route

Ce tutoriel suppose que vous:

- Ont un confort général en utilisant la ligne de commande

- exécutent une distribution linux basée sur debian (de préférence Kali linux)

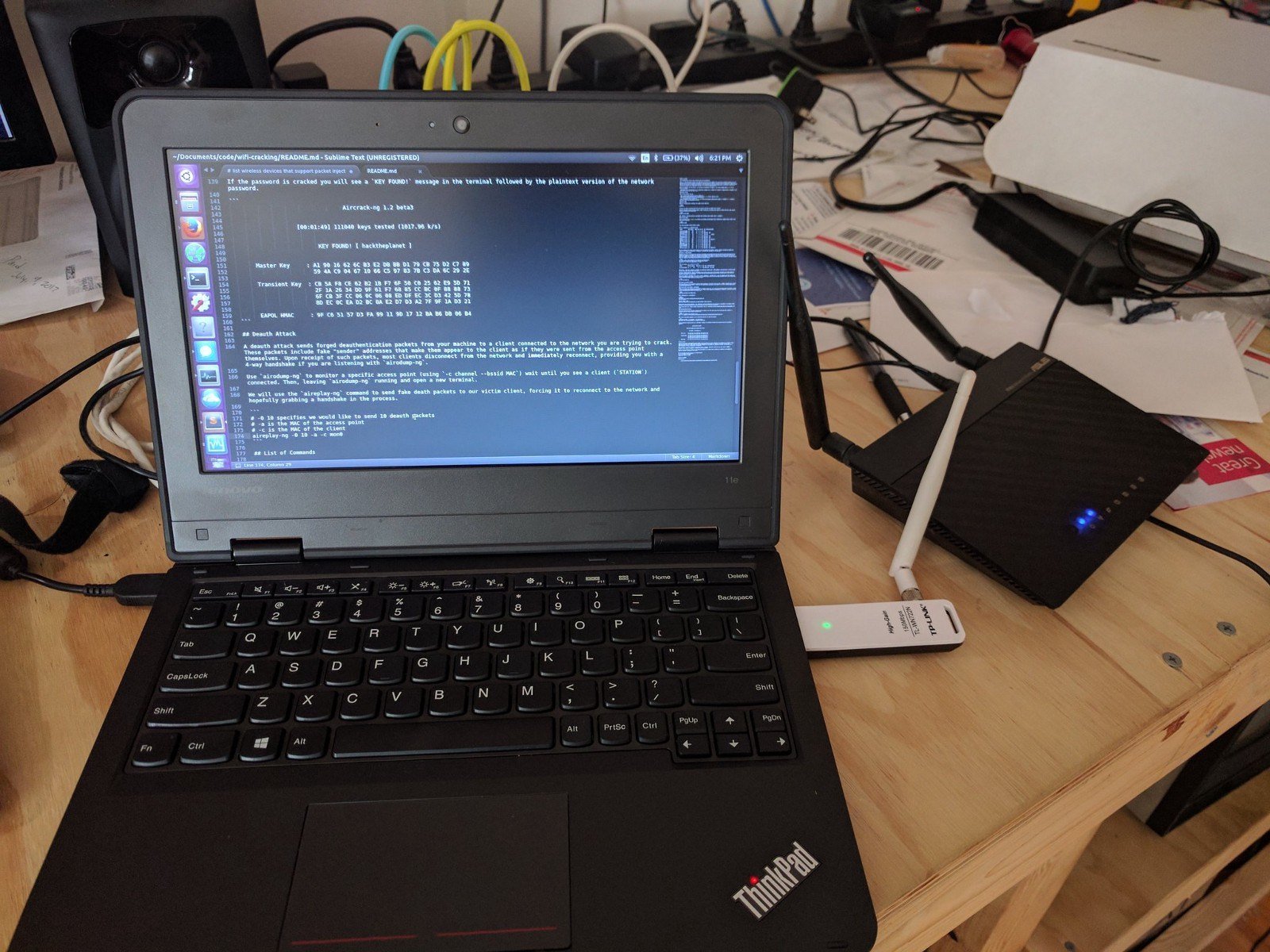

- Ont Aircrack-ng installé (

- Ont installé Aircrack-ng ()

- Avoir une carte sans fil qui prend en charge le mode moniteur (je recommande celui-ci. Voir ici pour plus d’informations.)

Fissuration d’un réseau Wi-Fi

Mode moniteur

Commencez par répertorier les interfaces sans fil prenant en charge le mode moniteur avec:

airmon-ng

Si vous ne voyez pas d’interface répertoriée, votre carte sans fil ne prend pas en charge le mode moniteur

Nous supposerons que le nom de votre interface sans fil est wlan0 mais assurez-vous que pour utiliser le nom correct s’il diffère de celui-ci. Ensuite, nous placerons l’interface en mode moniteur:

airmon-ng start wlan0

Exécutez iwconfig. Vous devriez maintenant voir une nouvelle interface de mode moniteur répertoriée (probablement mon0 ou wlan0mon).

Trouvez Votre cible

Commencez à écouter les trames de balise 802.11 diffusées par les routeurs sans fil à proximité à l’aide de l’interface de votre moniteur:

airodump-ng mon0

Vous devriez voir une sortie similaire à celle ci-dessous.

Pour les besoins de cette démo, nous choisirons de casser le mot de passe de mon réseau, « hackme”. Rappelez-vous l’adresse MAC BSSID et le numéro de canal (CH) affichés par airodump-ng, car nous en aurons besoin tous les deux pour l’étape suivante.

Capturez une poignée de main à 4 voies

WPA/WPA2 utilise une poignée de main à 4 voies pour authentifier les périphériques sur le réseau. Vous n’avez rien à savoir de ce que cela signifie, mais vous devez capturer l’une de ces poignées de main afin de déchiffrer le mot de passe réseau. Ces poignées de main se produisent chaque fois qu’un appareil se connecte au réseau, par exemple lorsque votre voisin rentre du travail. Nous capturons cette poignée de main en dirigeant airmon-ng pour surveiller le trafic sur le réseau cible en utilisant les valeurs de canal et de bssid découvertes à partir de la commande précédente.

Maintenant, nous attendons… Une fois que vous avez capturé une poignée de main, vous devriez voir quelque chose comme 111040 clés testées (1017,96 k/s) CLÉ TROUVÉE! Clé principale: A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2 Clé de transport: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6F CB 3F CC 06 0C 06 08 ED DF CE 3C D3 42 5D 78 8D CE 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Attaque Deauth

Une attaque deauth envoie des paquets de désauthentification falsifiés de votre machine à un client connecté au réseau que vous essayez de déchiffrer. Ces paquets incluent de fausses adresses "d'expéditeur" qui les font apparaître au client comme s'ils avaient été envoyés depuis le point d'accès lui-même. À la réception de tels paquets, la plupart des clients se déconnectent du réseau et se reconnectent immédiatement, vous fournissant une poignée de main à 4 voies si vous écoutez avec airodump-ng.

Utilisez airodump-ng pour surveiller un point d'accès spécifique (en utilisant -c channel --bssid MAC) jusqu'à ce qu'un client (STATION) soit connecté. Un client connecté ressemble à ceci, où se trouve 64:BC:0C:48:97:F7 le MAC client.

Maintenant, laissez airodump-ng en cours d'exécution et ouvrez un nouveau terminal. Nous utiliserons la commande aireplay-ng pour envoyer de faux paquets deauth à notre client victime, le forçant à se reconnecter au réseau et, espérons-le, à saisir une poignée de main dans le processus.

Vous pouvez éventuellement diffuser des paquets deauth à tous les clients connectés avec :

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

Une fois que vous avez envoyé les paquets deauth, revenez à votre processus airodump-ng, et avec un peu de chance, vous devriez maintenant voir quelque chose comme ça en haut à droite: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Maintenant que vous avez capturé une poignée de main, vous devriez être prêt à déchiffrer le mot de passe réseau.

Liste des commandes

Voici une liste de toutes les commandes nécessaires pour casser un réseau WPA/WPA2, dans l'ordre, avec une explication minimale.

Attribution

Une grande partie des informations présentées ici a été glanée à partir du tutoriel génial de Lewis Encarnacion. Merci également aux auteurs et mainteneurs géniaux qui travaillent sur Aircrack-ng et Hashcat.

Criez à DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp et Shark0der qui ont également fourni des suggestions et des corrections de fautes de frappe sur Reddit et GitHub. Si vous êtes intéressé à entendre des alternatives proposées à WPA2, consultez certaines des excellentes discussions sur ce post de nouvelles sur les pirates.