La biométrie est la mesure et l’analyse statistique des caractéristiques physiques et comportementales uniques des personnes. La technologie est principalement utilisée pour l’identification et le contrôle d’accès ou pour identifier les personnes sous surveillance. La prémisse de base de l’authentification biométrique est que chaque personne peut être identifiée avec précision par ses traits physiques ou comportementaux intrinsèques. Le terme biométrie est dérivé des mots grecs bio, qui signifie vie, et métrique, qui signifie mesurer.

Fonctionnement de la biométrie

L’authentification par vérification biométrique devient de plus en plus courante dans les systèmes de sécurité publique et d’entreprise, l’électronique grand public et les applications de point de vente (POS). En plus de la sécurité, le moteur de la vérification biométrique a été la commodité, car il n’y a pas de mots de passe à retenir ni de jetons de sécurité à transporter. Certaines méthodes biométriques, telles que la mesure de la démarche d’une personne, peuvent fonctionner sans contact direct avec la personne authentifiée.

Les composants des dispositifs biométriques comprennent les éléments suivants:

- un lecteur ou un dispositif de balayage pour enregistrer le facteur biométrique authentifié ;

- un logiciel pour convertir les données biométriques numérisées dans un format numérique normalisé et pour comparer des points de correspondance des données observées avec des données stockées ; et

- une base de données pour stocker en toute sécurité des données biométriques à des fins de comparaison.

Les données biométriques peuvent être conservées dans une base de données centralisée, bien que les implémentations biométriques modernes dépendent souvent plutôt de la collecte locale de données biométriques puis de leur hachage cryptographique afin que l’authentification ou l’identification puissent être réalisées sans accès direct aux données biométriques elles-mêmes.

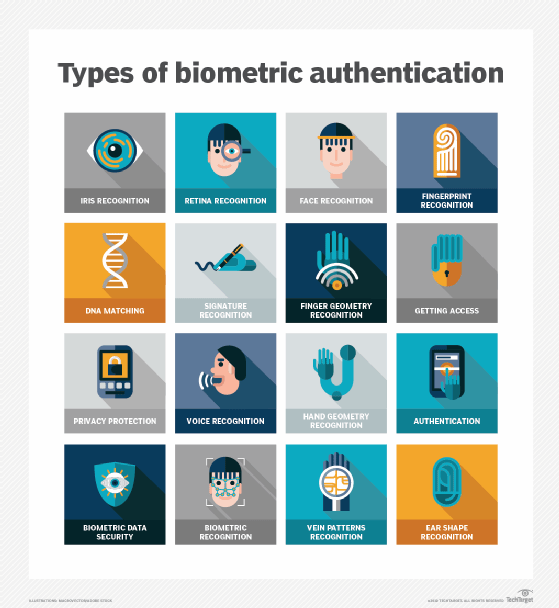

Types de biométrie

Les deux principaux types d’identifiants biométriques sont soit des caractéristiques physiologiques, soit des caractéristiques comportementales.

Les identifiants physiologiques se rapportent à la composition de l’utilisateur à authentifier et comprennent les éléments suivants:

- reconnaissance faciale

- empreintes digitales

- géométrie des doigts (la taille et la position des doigts)

- reconnaissance de l’iris

- reconnaissance des veines

- balayage de la rétine

- reconnaissance vocale

- Correspondance de l’ADN (acide désoxyribonucléique)

- signatures numériques

Les identificateurs comportementaux comprennent les façons uniques dont les individus agissent, y compris la reconnaissance des schémas de frappe, de la démarche de marche et d’autres gestes. Certains de ces identifiants comportementaux peuvent être utilisés pour fournir une authentification continue au lieu d’une seule vérification d’authentification unique.

Cet article fait partie de

Qu’est-ce que la gestion des identités et des accès ? Guide de l’IAM

- Qui comprend également:

- Comment construire une architecture IAM efficace

- 4 Bonnes pratiques essentielles de gestion des identités et des accès

- 5 Tendances IAM qui façonnent l’avenir de la sécurité

Les données biométriques peuvent être utilisées pour accéder à des informations sur un appareil comme un smartphone, mais il existe également d’autres moyens d’utiliser la biométrie. Par exemple, les informations biométriques peuvent être conservées sur une carte à puce, où un système de reconnaissance lira les informations biométriques d’un individu, tout en les comparant aux informations biométriques de la carte à puce.

Avantages et inconvénients de la biométrie

L’utilisation de la biométrie présente de nombreux avantages et inconvénients en ce qui concerne son utilisation, sa sécurité et d’autres fonctions connexes. La biométrie est bénéfique car elle est :

- difficile à falsifier ou à voler, contrairement aux mots de passe;

- facile et pratique à utiliser;

- généralement, la même chose au cours de la vie d’un utilisateur;

- non transférable; et

- efficace car les modèles prennent moins de stockage.

Cependant, les inconvénients incluent les suivants :

- Il est coûteux de mettre en service un système biométrique.

- Si le système ne parvient pas à capturer toutes les données biométriques, cela peut entraîner une incapacité à identifier un utilisateur.

- Les bases de données contenant des données biométriques peuvent toujours être piratées.

- Des erreurs telles que de faux rejets et de faux acceptations peuvent toujours se produire.

- Si un utilisateur est blessé, un système d’authentification biométrique peut ne pas fonctionner – par exemple, si un utilisateur se brûle la main, un scanner d’empreintes digitales peut ne pas être en mesure de l’identifier.

Exemples de biométrie en cours d’utilisation

En plus de la biométrie dans de nombreux smartphones utilisés aujourd’hui, la biométrie est utilisée dans de nombreux domaines différents. Par exemple, la biométrie est utilisée dans les domaines et organisations suivants :

- Application de la loi. Il est utilisé dans les systèmes d’identification criminelle, tels que les systèmes d’authentification par empreinte digitale ou par impression palm.

- Le Département de la Sécurité intérieure des États-Unis. Il est utilisé dans les services de patrouille frontalière pour de nombreux processus de détection, de vérification et d’accréditation – par exemple, avec des systèmes de passeports électroniques, qui stockent les données d’empreintes digitales, ou dans des systèmes de reconnaissance faciale.

- Soins de santé. Il est utilisé dans des systèmes tels que les cartes d’identité nationales pour les cartes d’identité et les programmes d’assurance maladie, qui peuvent utiliser les empreintes digitales pour l’identification.

- Sécurité aéroportuaire. Ce champ utilise parfois des données biométriques telles que la reconnaissance de l’iris.

Cependant, toutes les organisations et tous les programmes n’opteront pas pour l’utilisation de la biométrie. Par exemple, certains systèmes de justice n’utiliseront pas la biométrie afin d’éviter toute erreur possible.

Les questions de sécurité et de confidentialité de la biométrie

Les identificateurs biométriques dépendent de l’unicité du facteur considéré. Par exemple, les empreintes digitales sont généralement considérées comme très uniques à chaque personne. La reconnaissance d’empreintes digitales, en particulier celle implémentée dans le Touch ID d’Apple pour les iPhones précédents, a été la première application de marché de masse largement utilisée d’un facteur d’authentification biométrique.

D’autres facteurs biométriques incluent la reconnaissance de la rétine, de l’iris, les scans veineux et vocaux. Cependant, ils n’ont pas été largement adoptés jusqu’à présent, en partie parce qu’il y a moins de confiance dans l’unicité des identifiants ou parce que les facteurs sont plus faciles à usurper et à utiliser pour des raisons malveillantes, comme le vol d’identité.

La stabilité du facteur biométrique peut également être importante pour l’acceptation du facteur. Les empreintes digitales ne changent pas au cours d’une vie, tandis que l’apparence du visage peut changer radicalement avec l’âge, la maladie ou d’autres facteurs.

Le problème de confidentialité le plus important de l’utilisation de la biométrie est que les attributs physiques, comme les empreintes digitales et les schémas des vaisseaux sanguins rétiniens, sont généralement statiques et ne peuvent pas être modifiés. Ceci est distinct des facteurs non biométriques, comme les mots de passe (quelque chose que l’on sait) et les jetons (quelque chose que l’on a), qui peuvent être remplacés s’ils sont violés ou autrement compromis. Une démonstration de cette difficulté a été le plus de 20 millions de personnes dont les empreintes digitales ont été compromises lors de la violation de données de l’Office of Personnel Management (OPM) des États-Unis en 2014.

L’omniprésence croissante des caméras, microphones et lecteurs d’empreintes digitales de haute qualité dans de nombreux appareils mobiles d’aujourd’hui signifie que la biométrie continuera de devenir une méthode plus courante pour authentifier les utilisateurs, d’autant plus que Fast ID Online (FIDO) a spécifié de nouvelles normes d’authentification avec la biométrie qui prennent en charge l’authentification à deux facteurs (2FA) avec des facteurs biométriques.

Bien que la qualité des lecteurs biométriques continue de s’améliorer, ils peuvent toujours produire des faux négatifs, lorsqu’un utilisateur autorisé n’est pas reconnu ou authentifié, et des faux positifs, lorsqu’un utilisateur non autorisé est reconnu et authentifié.

Vulnérabilités biométriques

Bien que les caméras et autres capteurs de haute qualité permettent l’utilisation de la biométrie, ils peuvent également activer les attaquants. Parce que les gens ne protègent pas leur visage, leurs oreilles, leurs mains, leur voix ou leur démarche, des attaques sont possibles simplement en capturant des données biométriques de personnes sans leur consentement ou leur connaissance.

Une première attaque contre l’authentification biométrique par empreinte digitale a été appelée le hack gummy bear, et elle remonte à 2002 lorsque des chercheurs japonais, utilisant une confection à base de gélatine, ont montré qu’un attaquant pouvait soulever une empreinte digitale latente d’une surface brillante; la capacité de la gélatine est similaire à celle d’un doigt humain, de sorte que les scanners d’empreintes digitales conçus pour détecter la capacité seraient dupés par le transfert de gélatine.

Les attaquants déterminés peuvent également vaincre d’autres facteurs biométriques. En 2015, Jan Krissler, également connu sous le nom de Starbug, chercheur en biométrie du Chaos Computer Club, a démontré une méthode permettant d’extraire suffisamment de données d’une photographie haute résolution pour vaincre l’authentification par balayage de l’iris. En 2017, Krissler a déclaré avoir vaincu le système d’authentification du scanner d’iris utilisé par le smartphone Samsung Galaxy S8. Krissler avait précédemment recréé l’empreinte digitale d’un utilisateur à partir d’une image haute résolution pour démontrer que le système d’authentification des empreintes digitales Touch ID d’Apple était également vulnérable.

Après la sortie de l’iPhone X par Apple, il n’a fallu que deux semaines aux chercheurs pour contourner la reconnaissance faciale Face ID d’Apple à l’aide d’un masque imprimé en 3D; Face ID peut également être vaincu par des personnes liées à l’utilisateur authentifié, y compris des enfants ou des frères et sœurs.