Este es un breve tutorial esto ilustra cómo descifrar redes Wi-Fi que están protegidas con contraseñas débiles. No es exhaustivo, pero debería ser suficiente información para probar la seguridad de su propia red o entrar en una cercana. El ataque descrito a continuación es completamente pasivo (solo escucha, no se transmite nada desde su computadora) y es imposible de detectar siempre que no use la contraseña que descifró. Se puede utilizar un ataque de desautenticación activo opcional para acelerar el proceso de reconocimiento y se describe al final de este documento.

Si está familiarizado con este proceso, puede omitir las descripciones y saltar a una lista de los comandos utilizados en la parte inferior. Este tutorial también está publicado en GitHub. Léalo allí para ver la versión más actualizada de t0 y el resaltado de sintaxis de BASH.

DESCARGO DE RESPONSABILIDAD: Este software / tutorial es solo para fines educativos. No debe utilizarse para actividades ilegales. El autor no es responsable de su uso.

introducción

Este tutorial asume que usted:

- Tienen una comodidad general usando la línea de comandos

- Están ejecutando una distribución linux basada en debian (preferiblemente Kali linux)

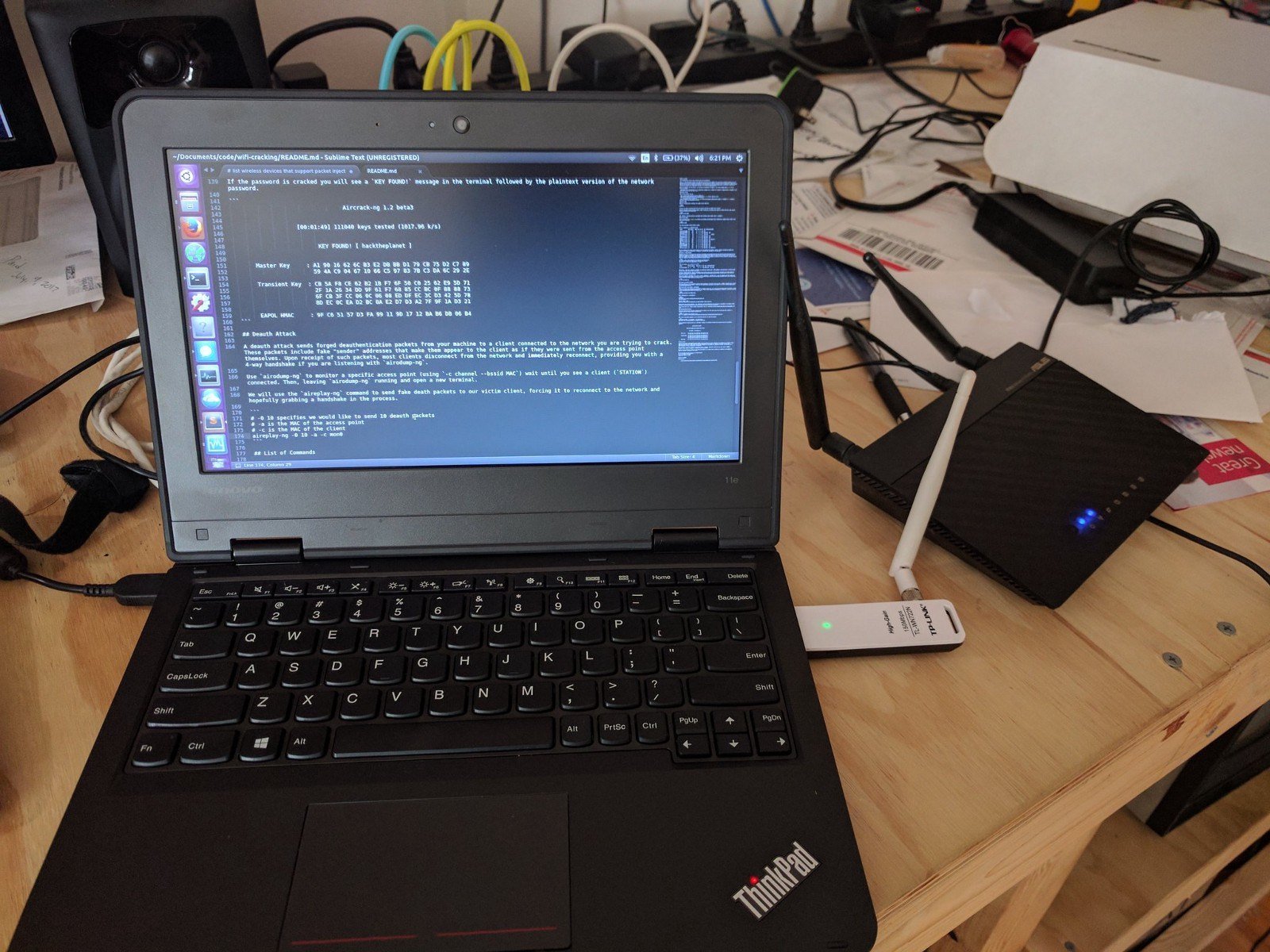

- Tienen instalado Aircrack-ng (

sudo apt-get install aircrack-ng) - Tiene una tarjeta inalámbrica que admite el modo de monitor (recomiendo esta. Consulte aquí para obtener más información.)

Descifrar una red Wi-Fi

Modo de monitor

Comience enumerando las interfaces inalámbricas que admiten el modo de monitor con:

airmon-ng

Si no ve una interfaz en la lista, su tarjeta inalámbrica no admite el modo de monitor

Asumiremos que su nombre de interfaz inalámbrica eswlan0 pero asegúrese de usar el nombre correcto si difiere de este. A continuación, colocaremos la interfaz en modo de monitor:

airmon-ng start wlan0

Run iwconfig. Ahora debería ver una nueva interfaz de modo de monitor en la lista (probablemente mon0 o wlan0mon).

Encuentre su objetivo

Comience a escuchar marcos de balizas 802.11 transmitidos por enrutadores inalámbricos cercanos utilizando la interfaz de su monitor:

airodump-ng mon0

Debería ver una salida similar a la que se muestra a continuación.

Para los fines de esta demostración, elegiremos descifrar la contraseña de mi red, «hackme». Recuerde la dirección MAC BSSID y el número de canal (CH) como se muestra en airodump-ng, ya que los necesitaremos para el siguiente paso.

Captura un apretón de manos de 4 vías

WPA / WPA2 utiliza un apretón de manos de 4 vías para autenticar dispositivos en la red. No tiene que saber nada de lo que eso significa, pero tiene que capturar uno de estos apretones de manos para descifrar la contraseña de la red. Estos apretones de manos ocurren cada vez que un dispositivo se conecta a la red, por ejemplo, cuando su vecino regresa a casa del trabajo. Capturamos este apretón de manos dirigiendo airmon-ng para monitorear el tráfico en la red de destino utilizando los valores de canal y bssid descubiertos del comando anterior.

Ahora esperamos Once Una vez que haya capturado un apretón de manos, debería ver algo como 111040 claves probadas (1017.96 k/s)CLAVE ENCONTRADA! Llave maestra : A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2 Llave transitoria: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6F CB 3F CC 06 0C 06 08 ED DF EC 3C D3 42 5D 78 8D EC 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Ataque de Deauth

Un ataque de deauth envía paquetes de deautenticación falsificados desde su máquina a un cliente conectado a la red que está tratando de descifrar. Estos paquetes incluyen direcciones falsas de "remitente"que los hacen parecer al cliente como si fueran enviados desde el punto de acceso. Al recibir dichos paquetes, la mayoría de los clientes se desconectan de la red y se vuelven a conectar de inmediato, proporcionándole un apretón de manos de 4 vías si está escuchando con airodump-ng.

Use airodump-ng para supervisar un punto de acceso específico (utilizando -c channel --bssid MAC) hasta que vea conectado un cliente (STATION). Un cliente conectado se ve algo como esto, donde está 64:BC:0C:48:97:F7 el cliente MAC.

Ahora, deje airodump-ng en ejecución y abra un nuevo terminal. Usaremos el comando aireplay-ng para enviar paquetes falsos deauth a nuestro cliente víctima, forzándolo a reconectarse a la red y, con suerte, tomando un apretón de manos en el proceso.

Puede transmitir opcionalmente paquetes de deauth a todos los clientes conectados con:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

Una vez que haya enviado los paquetes de deauth, vuelva a su proceso airodump-ngy con un poco de suerte, ahora debería ver algo como esto en la parte superior derecha: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Ahora que ha capturado un apretón de manos, debe estar listo para descifrar la contraseña de red.

Lista de comandos

A continuación se muestra una lista de todos los comandos necesarios para descifrar una red WPA/WPA2, en orden, con una explicación mínima.

Atribución

Gran parte de la información que se presenta aquí se obtuvo del impresionante tutorial de Lewis Encarnación. Gracias también a los increíbles autores y mantenedores que trabajan en Aircrack-ng y Hashcat.

Grita a DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp y Shark0der que también proporcionaron sugerencias y correcciones de errores tipográficos en Reddit y GitHub. Si estás interesado en escuchar algunas alternativas propuestas a WPA2, echa un vistazo a algunas de las grandes discusiones en este post de Noticias de Hackers.