La biometría es la medición y el análisis estadístico de las características físicas y de comportamiento únicas de las personas. La tecnología se utiliza principalmente para la identificación y el control de acceso o para identificar a las personas que están bajo vigilancia. La premisa básica de la autenticación biométrica es que cada persona puede ser identificada con precisión por sus rasgos físicos o de comportamiento intrínsecos. El término biométrico se deriva de las palabras griegas bio, que significa vida, y métrica, que significa medir.

Cómo funciona la biometría

La autenticación mediante verificación biométrica es cada vez más común en sistemas de seguridad corporativa y pública, electrónica de consumo y aplicaciones de punto de venta (POS). Además de la seguridad, la fuerza impulsora detrás de la verificación biométrica ha sido la conveniencia, ya que no hay contraseñas para recordar ni tokens de seguridad para llevar. Algunos métodos biométricos, como medir la marcha de una persona, pueden funcionar sin contacto directo con la persona que está siendo autenticada.

Los componentes de los dispositivos biométricos incluyen los siguientes:

- un lector o dispositivo de escaneo para registrar el factor biométrico que se está autenticando;

- un software para convertir los datos biométricos escaneados en un formato digital estandarizado y comparar los puntos de coincidencia de los datos observados con los datos almacenados; y

- una base de datos para almacenar de forma segura los datos biométricos para su comparación.

Los datos biométricos pueden guardarse en una base de datos centralizada, aunque las implementaciones biométricas modernas a menudo dependen en su lugar de recopilar datos biométricos localmente y luego hash criptográficos para que la autenticación o identificación se pueda realizar sin acceso directo a los datos biométricos en sí.

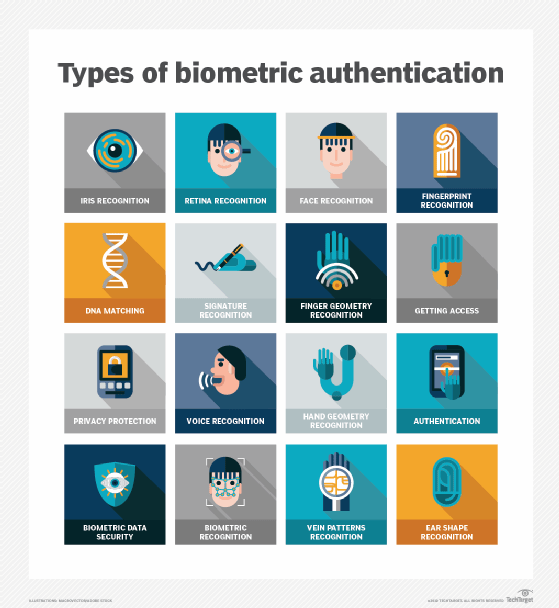

Tipos de biometría

Los dos tipos principales de identificadores biométricos son características fisiológicas o características de comportamiento.

Los identificadores fisiológicos se refieren a la composición del usuario que se autentica e incluyen lo siguiente:

- reconocimiento facial

- las huellas dactilares

- dedo de la geometría (el tamaño y la posición de los dedos)

- reconocimiento de iris

- reconocimiento de vena

- retina de escaneo

- reconocimiento de voz

- ADN (ácido desoxirribonucleico) coincidente

- firmas digitales

Los identificadores de comportamiento incluyen las formas únicas en que las personas actúan, incluido el reconocimiento de patrones de escritura, marcha al caminar y otros gestos. Algunos de estos identificadores de comportamiento se pueden usar para proporcionar autenticación continua en lugar de una comprobación de autenticación única.

Este artículo forma parte de

¿Qué es la gestión de identidades y accesos? Guía de IAM

- Que también incluye:

- Cómo crear una arquitectura de IAM eficaz

- 4 prácticas recomendadas esenciales de gestión de identidades y accesos

- 5 Tendencias de IAM que configuran el futuro de la seguridad

Los datos biométricos se pueden utilizar para acceder a la información en un dispositivo como un teléfono inteligente, pero también hay otras formas de utilizar la biometría. Por ejemplo, la información biométrica puede guardarse en una tarjeta inteligente, donde un sistema de reconocimiento leerá la información biométrica de un individuo, mientras la compara con la información biométrica en la tarjeta inteligente.

Ventajas y desventajas de la biometría

El uso de la biometría tiene muchas ventajas y desventajas con respecto a su uso, seguridad y otras funciones relacionadas. Los datos biométricos son beneficiosos porque son:

- difíciles de falsificar o robar, a diferencia de las contraseñas;

- fáciles y cómodos de usar;

- generalmente, los mismos a lo largo de la vida de un usuario;

- intransferibles; y

- eficientes porque las plantillas ocupan menos espacio de almacenamiento.Sin embargo, las desventajas de

incluyen las siguientes:

- Es costoso poner en funcionamiento un sistema biométrico.

- Si el sistema no logra capturar todos los datos biométricos, puede provocar errores en la identificación de un usuario.

- Las bases de datos que contienen datos biométricos aún se pueden piratear.

- Los errores tales como falsos rechazos y falsos aceptaciones pueden ocurrir.

- Si un usuario se lesiona, es posible que un sistema de autenticación biométrica no funcione, por ejemplo, si un usuario se quema la mano, es posible que un escáner de huellas dactilares no pueda identificarlo.

Ejemplos de biometría en uso

Además de la biometría en muchos teléfonos inteligentes en uso hoy en día, la biometría se utiliza en muchos campos diferentes. Por ejemplo, los datos biométricos se utilizan en los siguientes campos y organizaciones:

- Aplicación de la ley. Se utiliza en sistemas de identificación de delincuentes, como los sistemas de autenticación de huellas dactilares o palm print.

- El Departamento de Seguridad Nacional de los Estados Unidos. Se utiliza en las ramas de la Patrulla Fronteriza para numerosos procesos de detección, verificación de antecedentes y acreditación, por ejemplo, con sistemas para pasaportes electrónicos, que almacenan datos de huellas dactilares, o en sistemas de reconocimiento facial.

- Atención sanitaria. Se utiliza en sistemas como tarjetas nacionales de identidad para identificación y programas de seguro médico, que pueden usar huellas dactilares para la identificación.

- seguridad del Aeropuerto. Este campo a veces utiliza datos biométricos como el reconocimiento del iris.

Sin embargo, no todas las organizaciones y programas optarán por el uso de datos biométricos. Por ejemplo, algunos sistemas de justicia no utilizarán datos biométricos para evitar cualquier posible error que pueda ocurrir.

Los problemas de seguridad y privacidad de los identificadores biométricos

dependen de la singularidad del factor que se está considerando. Por ejemplo, las huellas dactilares generalmente se consideran muy únicas para cada persona. El reconocimiento de huellas dactilares, especialmente como se implementó en el Touch ID de Apple para iPhones anteriores, fue la primera aplicación ampliamente utilizada en el mercado masivo de un factor de autenticación biométrica.

Otros factores biométricos incluyen el reconocimiento de retina, iris, venas y escaneos de voz. Sin embargo, hasta ahora no se han adoptado ampliamente, en parte, porque hay menos confianza en la singularidad de los identificadores o porque los factores son más fáciles de falsificar y usar por razones maliciosas, como el robo de identidad.

La estabilidad del factor biométrico también puede ser importante para la aceptación del factor. Las huellas dactilares no cambian a lo largo de la vida, mientras que la apariencia facial puede cambiar drásticamente con la edad, la enfermedad u otros factores.

El problema de privacidad más importante del uso de la biometría es que los atributos físicos, como las huellas dactilares y los patrones de vasos sanguíneos de la retina, generalmente son estáticos y no se pueden modificar. Esto es distinto de los factores no biométricos, como las contraseñas (algo que uno conoce) y los tokens (algo que uno tiene), que se pueden reemplazar si se violan o se comprometen de otra manera. Una demostración de esta dificultad fueron los más de 20 millones de personas cuyas huellas dactilares se vieron comprometidas en la filtración de datos de la Oficina de Administración de Personal de los Estados Unidos (OPM) de 2014.

La creciente ubicuidad de cámaras, micrófonos y lectores de huellas dactilares de alta calidad en muchos de los dispositivos móviles actuales significa que la biometría continuará convirtiéndose en un método más común para autenticar a los usuarios, particularmente a medida que Fast ID Online (FIDO) ha especificado nuevos estándares para la autenticación con biometría que admiten la autenticación de dos factores (2FA) con factores biométricos.

Aunque la calidad de los lectores biométricos sigue mejorando, todavía pueden producir falsos negativos, cuando un usuario autorizado no es reconocido o autenticado, y falsos positivos, cuando un usuario no autorizado es reconocido y autenticado.

Vulnerabilidades biométricas

Aunque las cámaras de alta calidad y otros sensores ayudan a habilitar el uso de datos biométricos, también pueden habilitar a los atacantes. Debido a que las personas no se protegen la cara, los oídos, las manos, la voz o la marcha, los ataques son posibles simplemente capturando datos biométricos de las personas sin su consentimiento o conocimiento.

Un ataque temprano a la autenticación biométrica de huellas dactilares se llamó el hack del oso gomoso, y se remonta a 2002, cuando investigadores japoneses, utilizando una confección a base de gelatina, mostraron que un atacante podía levantar una huella dactilar latente de una superficie brillante; la capacitancia de la gelatina es similar a la de un dedo humano, por lo que los escáneres de huellas dactilares diseñados para detectar capacitancia serían engañados por la transferencia de gelatina.

Los atacantes determinados también pueden derrotar otros factores biométricos. En 2015, Jan Krissler, también conocido como Starbug, un investigador de biometría del Chaos Computer Club, demostró un método para extraer suficientes datos de una fotografía de alta resolución para derrotar la autenticación de escaneo de iris. En 2017, Krissler informó que había derrotado el esquema de autenticación del escáner de iris utilizado por el teléfono inteligente Samsung Galaxy S8. Krissler había recreado previamente la huella digital de un usuario a partir de una imagen de alta resolución para demostrar que el esquema de autenticación de huellas dactilares Touch ID de Apple también era vulnerable.

Después de que Apple lanzara el iPhone X, los investigadores tardaron solo dos semanas en omitir el reconocimiento facial Face ID de Apple utilizando una máscara impresa en 3D; Face ID también puede ser derrotado por personas relacionadas con el usuario autenticado, incluidos niños o hermanos.