Dies ist eine kurze begehbare Anleitung, die zeigt, wie Wi-Fi-Netzwerke zu knacken, die sind mit schwachen Passwörtern gesichert. Es ist nicht erschöpfend, aber es sollte genug Informationen für Sie sein, um die Sicherheit Ihres eigenen Netzwerks zu testen oder in eines in der Nähe einzubrechen. Der unten beschriebene Angriff ist vollständig passiv (nur Zuhören, nichts wird von Ihrem Computer gesendet) und es ist unmöglich zu erkennen, vorausgesetzt, Sie verwenden das von Ihnen geknackte Kennwort nicht tatsächlich. Ein optionaler aktiver Deauthentication-Angriff kann verwendet werden, um den Aufklärungsprozess zu beschleunigen, und wird am Ende dieses Dokuments beschrieben.

Wenn Sie mit diesem Vorgang vertraut sind, können Sie die Beschreibungen überspringen und zu einer Liste der unten verwendeten Befehle springen. Dieses Tutorial ist auch auf GitHub veröffentlicht. Lesen Sie es dort für die aktuellste t0-Version und BASH-Syntax-Highlighting.

HAFTUNGSAUSSCHLUSS: Diese Software / dieses Tutorial dient nur zu Bildungszwecken. Es sollte nicht für illegale Aktivitäten verwendet werden. Der Autor ist nicht verantwortlich für seine Verwendung.

Erste Schritte

Dieses Tutorial setzt voraus, dass Sie:

- Haben Sie einen allgemeinen Komfort mit der Befehlszeile

- Sie betreiben eine Debian-basierte Linux-Distribution (vorzugsweise Kali linux)

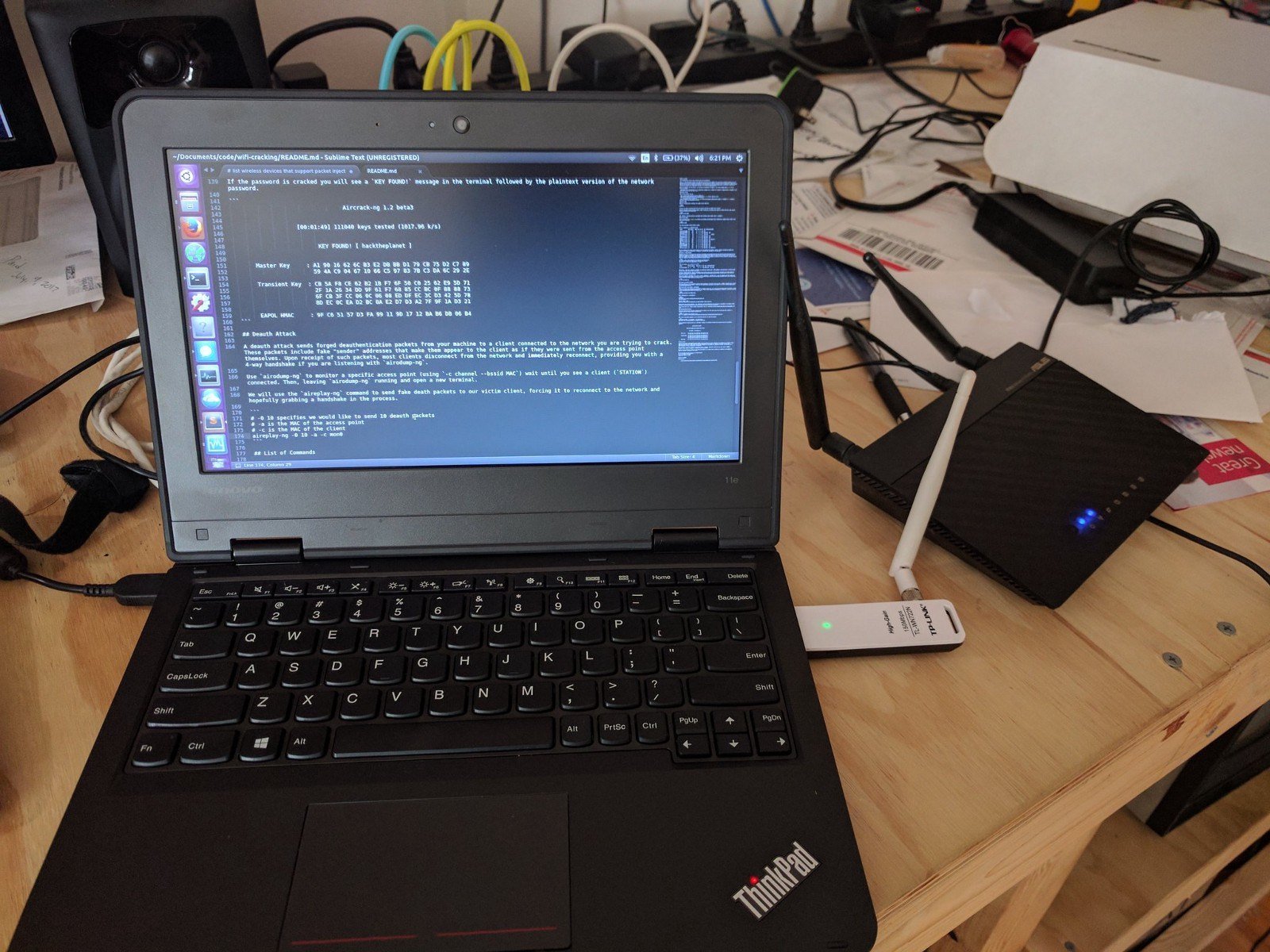

- Haben Aircrack-ng installiert (

sudo apt-get install aircrack-ng) - Haben Sie eine WLAN-Karte, die den Monitormodus unterstützt (ich empfehle diese. Weitere Informationen finden Sie hier.)

Knacken eines Wi-Fi-Netzwerks

Monitormodus

Beginnen Sie mit der Auflistung drahtloser Schnittstellen, die den Monitormodus mit:

airmon-ng

Wenn keine Schnittstelle aufgeführt ist, unterstützt Ihre WLAN-Karte den Monitormodus nicht 😞

Wir gehen davon aus, dass der Name Ihrer WLAN-Schnittstelle wlan0 ist, verwenden Sie jedoch unbedingt den richtigen Namen, wenn er sich unterscheidet von diesem. Als nächstes werden wir die Schnittstelle in den Monitormodus versetzen:

airmon-ng start wlan0

Run iwconfig. Sie sollten nun eine neue Monitormodus-Schnittstelle sehen (wahrscheinlich mon0 oder wlan0mon).

Finden Sie Ihr Ziel

Starten Sie das Abhören von 802.11-Beacon-Frames, die von WLAN-Routern in der Nähe über Ihre Monitorschnittstelle gesendet werden:

airodump-ng mon0

Sie sollten eine ähnliche Ausgabe wie unten sehen.

Für die Zwecke dieser Demo werden wir das Passwort meines Netzwerks „hackme“ knacken. Merken Sie sich die BSSID-MAC-Adresse und die Kanalnummer (CH), wie von airodump-ng angezeigt, da wir beide für den nächsten Schritt benötigen.

Erfassen eines 4-Wege-Handshakes

WPA/WPA2 verwendet einen 4-Wege-Handshake, um Geräte beim Netzwerk zu authentifizieren. Sie müssen nichts darüber wissen, was das bedeutet, aber Sie müssen einen dieser Handshakes erfassen, um das Netzwerkkennwort zu knacken. Diese Handshakes treten auf, wenn ein Gerät eine Verbindung zum Netzwerk herstellt, z. B. wenn Ihr Nachbar von der Arbeit nach Hause zurückkehrt. Wir erfassen diesen Handshake, indem wir airmon-ng anweisen, den Datenverkehr im Zielnetzwerk mithilfe der im vorherigen Befehl erkannten Kanal- und bssid-Werte zu überwachen.

Jetzt warten wir … Sobald Sie einen Handshake erfasst haben, sollten Sie so etwas wie 111040 Schlüssel getestet (1017.96 k / s)SCHLÜSSEL GEFUNDEN! Master Schlüssel: A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2 Übergang Schlüssel: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6 F CB 3 F CC 06 0 C 06 08 ED DF EG 3 C D3 42 5 D 78 8 D EG 0 C EA D2 BC 8 A E2 D7 D3 A2 7 F 9 F 1 A D3 21 EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth-Angriff

Ein Deauth-Angriff sendet gefälschte Deauthentifizierungspakete von Ihrem Computer an einen Client, der mit dem Netzwerk verbunden ist, das Sie zu knacken versuchen. Diese Pakete enthalten gefälschte "Absender" -Adressen, die sie dem Client so erscheinen lassen, als wären sie selbst vom Access Point gesendet worden. Nach Erhalt solcher Pakete trennen sich die meisten Clients vom Netzwerk und stellen sofort die Verbindung wieder her, sodass Sie einen 4-Wege-Handshake erhalten, wenn Sie mit airodump-ng .

Verwenden Sie airodump-ng, um einen bestimmten Zugangspunkt (mit -c channel --bssid MAC) zu überwachen, bis ein Client (STATION) verbunden ist. Ein verbundener Client sieht ungefähr so aus, wobei 64:BC:0C:48:97:F7 der Client-MAC ist.

Lassen Sie nun airodump-ng laufen und öffnen Sie ein neues Terminal. Wir werden den Befehl aireplay-ng verwenden, um gefälschte Deauth-Pakete an unseren Opfer-Client zu senden, ihn zu zwingen, sich wieder mit dem Netzwerk zu verbinden und dabei hoffentlich einen Handshake zu erhalten.

Sie können optional Deauth-Pakete an alle angeschlossenen Clients senden mit:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

Sobald Sie die Deauth-Pakete gesendet haben, kehren Sie zu Ihrem airodump-ng -Prozess zurück, und mit etwas Glück sollten Sie jetzt so etwas oben rechts: [ WPA handshake: 9C:5C:8E:C9:AB:C0 . Nachdem Sie einen Handshake erfasst haben, sollten Sie bereit sein, das Netzwerkkennwort zu knacken.

Liste der Befehle

Nachfolgend finden Sie eine Liste aller Befehle, die zum Knacken eines WPA / WPA2-Netzwerks erforderlich sind, in der Reihenfolge mit minimaler Erklärung.

Namensnennung

Viele der hier vorgestellten Informationen wurden aus Lewis Encarnacions großartigem Tutorial entnommen. Vielen Dank auch an die großartigen Autoren und Betreuer, die an Aircrack-ng und Hashcat arbeiten.

Vielen Dank an DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp und Shark0der, die auch Vorschläge und Tippfehler auf Reddit und GitHub gemacht haben. Wenn Sie daran interessiert sind, einige vorgeschlagene Alternativen zu WPA2 zu hören, lesen Sie einige der großartigen Diskussionen in diesem Hacker News-Beitrag.