Detta är en kort genomgång handledning som illustrerar hur man knäcker Wi-Fi-nätverk som är säkrade med svaga lösenord. Det är inte uttömmande, men det borde vara tillräckligt med information för att du ska testa ditt eget nätverks säkerhet eller bryta dig in i en närliggande. Attacken som beskrivs nedan är helt passiv (endast lyssnande, ingenting sänds från din dator) och det är omöjligt att upptäcka förutsatt att du faktiskt inte använder lösenordet som du knäcker. En valfri aktiv deauthentication attack kan användas för att påskynda rekognoseringsprocessen och beskrivs i slutet av detta dokument.

om du är bekant med den här processen kan du hoppa över beskrivningarna och hoppa till en lista över kommandona som används längst ner. Denna handledning publiceras också på GitHub. Läs den där för den mest up-t0-date versionen och bash syntaxmarkering.

VARNING: Denna programvara/handledning är endast avsedd för utbildningsändamål. Det ska inte användas för olaglig verksamhet. Författaren ansvarar inte för dess användning.

komma igång

denna handledning förutsätter att du:

- har en allmän komfort med kommandoraden

- kör en Debianbaserad linux-distro (helst Kali linux)

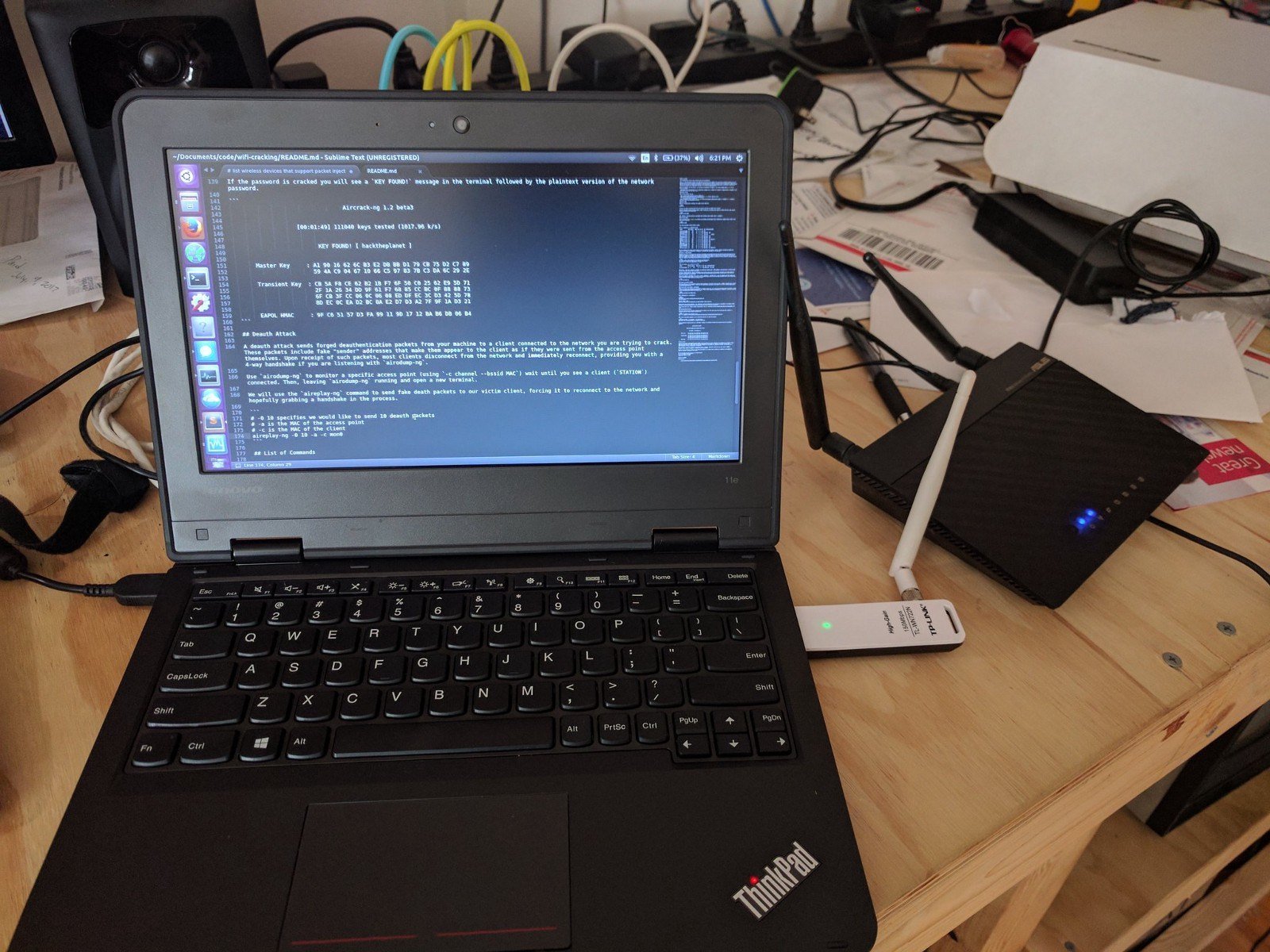

- har Aircrack-ng installerat (

sudo apt-get install aircrack-ng) - har ett trådlöst kort som stöder bildskärmsläge (jag rekommenderar den här. Se här för mer info.)

knäcka ett Wi-Fi-nätverk

övervakningsläge

börja med att lista trådlösa gränssnitt som stöder bildskärmsläge med:

airmon-ng

om du inte ser ett gränssnitt listat så stöder ditt trådlösa kort inte bildskärmsläge bisexuell

vi antar att ditt trådlösa gränssnittsnamn är wlan0 men var noga med att att använda rätt namn om det skiljer sig från detta. Därefter placerar vi gränssnittet i bildskärmsläge:

airmon-ng start wlan0

kör iwconfig. Du bör nu se ett nytt gränssnitt för bildskärmsläge listat (sannolikt mon0 eller wlan0mon).

hitta ditt mål

börja lyssna på 802.11 Fyrramar som sänds av närliggande trådlösa routrar med ditt bildskärmsgränssnitt:

airodump-ng mon0

du bör se utdata som liknar vad som finns nedan.

för denna demo kommer vi att välja att knäcka lösenordet för mitt nätverk,”hackme”. Kom ihåg BSSID MAC-adress och kanal (CH) nummer som visas av airodump-ng, eftersom vi behöver dem båda för nästa steg.

fånga ett 4-vägs handslag

WPA/WPA2 använder ett 4-vägs handslag för att autentisera enheter till nätverket. Du behöver inte veta något om vad det betyder, men du måste fånga en av dessa handskakningar för att knäcka nätverkslösenordet. Dessa handskakningar inträffar när en enhet ansluter till nätverket, till exempel när din granne återvänder hem från jobbet. Vi fångar detta handslag genom att rikta airmon-ng för att övervaka trafik på målnätet med hjälp av kanal-och bssid-värdena som upptäckts från föregående kommando.

nu väntar vi… när du har tagit ett handslag bör du se något som 111040 nycklar testade (1017.96 k/S)nyckel hittades! Huvudnyckel : A1 90 16 62 6c B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4a C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2ETransient Nyckel : CB 5A F8 CE 62 B2 1b F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6F CB 3F cc 06 0C 06 08 Ed DF EG 3C D3 42 5D 78 8D EG 0C EA D2 BC 8a E2 D7 D3 A2 7f 9F 1a D3 21eapol hmac : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth Attack

en deauth attack skickar smidda deauthentication paket från din maskin till en klient ansluten till nätverket du försöker knäcka. Dessa paket innehåller falska "avsändaradresser" som gör att de verkar för klienten som om de skickades från åtkomstpunkten själva. Vid mottagandet av sådana paket kopplar de flesta klienter från nätverket och ansluter omedelbart igen, vilket ger dig ett 4-vägs handslag om du lyssnar med airodump-ng.

använd airodump-ng för att övervaka en specifik åtkomstpunkt (med -c channel --bssid MAC) tills du ser en klient (STATION) ansluten. En ansluten klient ser ut så här, var är64:BC:0C:48:97:F7 klienten MAC.

nu, lämna airodump-ng kör och öppna en ny terminal. Vi kommer att använda kommandot aireplay-ng för att skicka falska deauth-paket till vår offerklient, tvinga den att återansluta till nätverket och förhoppningsvis ta ett handslag i processen.

du kan valfritt sända deauth-paket till alla anslutna klienter med:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

när du har skickat deauth-paketen, gå tillbaka till din airodump-ngprocess, och med lite tur borde du nu se något så här längst upp till höger: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Nu när du har tagit ett handslag bör du vara redo att knäcka nätverkslösenordet.

lista över kommandon

nedan är en lista över alla kommandon som behövs för att knäcka ett WPA/WPA2-nätverk, i ordning, med minimal förklaring.

Attribution

mycket av informationen som presenteras här hämtades från Lewis Encarnacions fantastiska handledning. Tack också till de fantastiska författarna och underhållarna som arbetar med Aircrack-ng och Hashcat.

skrika ut till DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp och Shark0der som också gav förslag och stavfel fixar på Reddit och GitHub. Om du är intresserad av att höra några föreslagna alternativ till WPA2, kolla in några av de stora diskussionerna om denna Hacker News post.