biometri är mätning och statistisk analys av människors unika fysiska och beteendemässiga egenskaper. Tekniken används främst för identifiering och åtkomstkontroll eller för att identifiera personer som är under övervakning. Den grundläggande förutsättningen för biometrisk autentisering är att varje person kan identifieras exakt av deras inneboende fysiska eller beteendemässiga egenskaper. Termen biometri är härledd från de grekiska orden bio, betyder liv, och metrisk, betyder att mäta.

hur biometri fungerar

autentisering genom biometrisk verifiering blir allt vanligare i företags-och offentliga säkerhetssystem, konsumentelektronik och POS-applikationer. Förutom säkerhet har drivkraften bakom biometrisk verifiering varit bekvämlighet, eftersom det inte finns några lösenord att komma ihåg eller säkerhetstoken att bära. Vissa biometriska metoder, som att mäta en persons gång, kan fungera utan direktkontakt med den person som autentiseras.

komponenter i biometriska enheter inkluderar följande:

- en läsare eller skanningsenhet för att spela in den biometriska faktorn som autentiseras;

- programvara för att konvertera de skannade biometriska data till ett standardiserat digitalt format och för att jämföra matchningspunkter för observerade data med lagrade data; och

- en databas för att säkert lagra biometriska data för jämförelse.

biometriska data kan hållas i en centraliserad databas, även om moderna biometriska implementeringar ofta istället beror på att samla in biometriska data lokalt och sedan kryptografiskt hashing det så att autentisering eller identifiering kan åstadkommas utan direkt åtkomst till själva biometriska data.

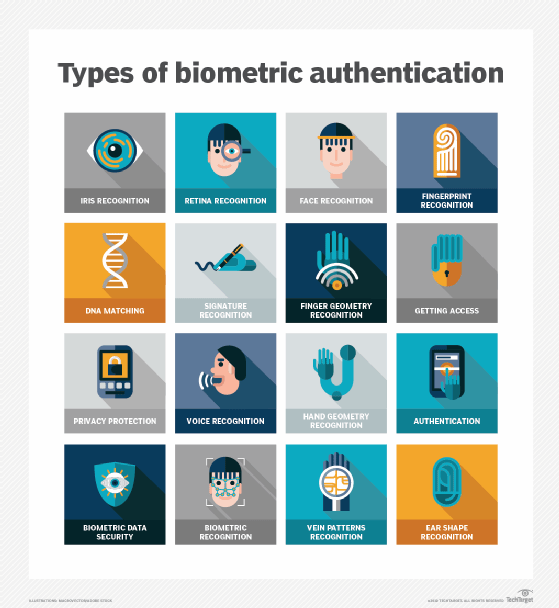

typer av biometri

de två huvudtyperna av biometriska identifierare är antingen fysiologiska egenskaper eller beteendeegenskaper.

fysiologiska identifierare relaterar till användarens sammansättning som autentiseras och inkluderar följande:

- ansiktsigenkänning

- fingeravtryck

- fingergeometri (fingrarnas storlek och position)

- irisigenkänning

- venigenkänning

- retina scanning

- röstigenkänning

- DNA (deoxiribonukleinsyra) matchning

- digitala signaturer

Beteendeidentifierare inkluderar de unika sätten på vilka individer agerar, inklusive erkännande av skrivmönster, gånggång och andra gester. Vissa av dessa beteendesidentifierare kan användas för att tillhandahålla kontinuerlig autentisering istället för en enda engångsautentiseringskontroll.

denna artikel är en del av

vad är identitets-och åtkomsthantering? Guide till iam

- som också innehåller:

- hur man bygger en effektiv iam-arkitektur

- 4 viktiga identitets-och åtkomsthanteringspraxis

- 5 iam-trender som formar framtiden för säkerhet

biometriska data kan användas för att komma åt information på en enhet som en smartphone, men det finns också andra sätt som biometri kan användas. Till exempel kan biometrisk information hållas på ett smartkort, där ett igenkänningssystem läser en individs biometriska information, samtidigt som man jämför den mot den biometriska informationen på smartkortet.

fördelar och nackdelar med biometri

användningen av biometri har många fördelar och nackdelar när det gäller dess användning, säkerhet och andra relaterade funktioner. Biometri är fördelaktigt eftersom de är:

- svårt att förfalska eller stjäla, till skillnad från lösenord;

- lätt och bekvämt att använda;

- i allmänhet, samma under loppet av en användares liv;

- nontransferable; och

- effektiv eftersom mallar tar upp mindre lagring.

nackdelar inkluderar dock följande:

- Det är dyrt att få ett biometriskt system igång.

- om systemet misslyckas med att fånga alla biometriska data kan det leda till fel vid identifiering av en användare.databaser som innehåller biometriska data kan fortfarande hackas.

- fel som falska avvisar och falska accepterar kan fortfarande hända.

- Om en användare skadas kanske ett biometriskt autentiseringssystem inte fungerar-till exempel om en användare bränner sin hand kanske en fingeravtrycksskanner inte kan identifiera dem.

exempel på biometri i bruk

förutom att biometri är i många smartphones som används idag används biometri inom många olika områden. Som ett exempel används biometri i följande fält och organisationer:

- brottsbekämpning. Den används i system för kriminella ID, till exempel fingeravtrycks-eller palmtrycksautentiseringssystem.

- Förenta staternas Department of Homeland Security. Den används i Gränspatrullgrenar för många detekterings -, gransknings-och autentiseringsprocesser-till exempel med system för elektroniska pass, som lagrar fingeravtrycksdata eller i ansiktsigenkänningssystem.

- sjukvård. Det används i system som nationella identitetskort för ID och sjukförsäkringsprogram, som kan använda fingeravtryck för identifiering.

- Flygplats säkerhet. Detta fält använder ibland biometri som irisigenkänning.

men inte alla organisationer och program kommer att välja att använda biometri. Som ett exempel kommer vissa rättssystem inte att använda biometri så att de kan undvika eventuella fel som kan uppstå.

säkerhets-och integritetsfrågor för biometri

biometriska identifierare beror på den unika faktorn som beaktas. Till exempel anses fingeravtryck i allmänhet vara mycket unika för varje person. Fingeravtrycksigenkänning, särskilt som implementerat i Apples Touch ID för tidigare iPhones, var den första allmänt använda massmarknadsapplikationen av en biometrisk autentiseringsfaktor.

andra biometriska faktorer inkluderar retina, irisigenkänning, ven och röstskanningar. De har emellertid inte antagits i stor utsträckning hittills, till viss del, eftersom det finns mindre förtroende för identifierarnas unika egenskaper eller för att faktorerna är lättare att förfalska och använda av skadliga skäl, som identitetsstöld.

stabilitet hos den biometriska faktorn kan också vara viktig för acceptans av faktorn. Fingeravtryck förändras inte under en livstid, medan ansiktsutseende kan förändras drastiskt med ålder, sjukdom eller andra faktorer.

det viktigaste integritetsproblemet med att använda biometri är att fysiska attribut, som fingeravtryck och retinala blodkärlsmönster, i allmänhet är statiska och inte kan modifieras. Detta skiljer sig från icke-biometriska faktorer, som lösenord (något man vet) och tokens (något man har), som kan bytas ut om de bryts eller på annat sätt äventyras. En demonstration av denna svårighet var de över 20 miljoner individer vars fingeravtryck komprometterades i 2014 US Office of personaladministration (OPM) dataintrång.

den ökande allestädes närvarande högkvalitativa kameror, mikrofoner och fingeravtrycksläsare i många av dagens mobila enheter innebär att biometri fortsätter att bli en vanligare metod för autentisering av användare, särskilt som Fast ID Online (FIDO) har specificerat nya standarder för autentisering med biometri som stöder tvåfaktorsautentisering (2FA) med biometriska faktorer.

medan kvaliteten på biometriska läsare fortsätter att förbättras, kan de fortfarande producera falska negativ, när en auktoriserad användare inte känns igen eller autentiseras, och falska positiva, när en obehörig användare känns igen och autentiseras.

biometriska sårbarheter

medan högkvalitativa kameror och andra sensorer hjälper till att möjliggöra användning av biometri, kan de också aktivera angripare. Eftersom människor inte skyddar sina ansikten, öron, händer, röst eller gång, är attacker möjliga helt enkelt genom att fånga biometriska data från människor utan deras samtycke eller kunskap.

en tidig attack på fingeravtrycksbiometrisk autentisering kallades gummy bear hack, och det går tillbaka till 2002 när japanska forskare, med hjälp av en gelatinbaserad konfekt, visade att en angripare kunde lyfta ett latent fingeravtryck från en blank yta; kapacitansen hos gelatin liknar den hos ett mänskligt finger, så fingeravtrycksskannrar utformade för att upptäcka kapacitans skulle luras av gelatinöverföringen.

bestämda angripare kan också besegra andra biometriska faktorer. År 2015 visade Jan Krissler, även känd som Starbug, en Chaos Computer Club biometric forskare, en metod för att extrahera tillräckligt med data från ett högupplöst fotografi för att besegra iris-skanningsautentisering. År 2017 rapporterade Krissler att han besegrade iris-skannerautentiseringsschemat som används av Samsung Galaxy S8-smarttelefonen. Krissler hade tidigare återskapat en användares tumavtryck från en högupplöst bild för att visa att Apples Touch ID-fingeravtrycksautentiseringsschema också var sårbart.

Efter att Apple släppt iPhone X tog det forskare bara två veckor att kringgå Apples Face ID ansiktsigenkänning med en 3D-tryckt mask; Face ID kan också besegras av individer relaterade till den autentiserade användaren, inklusive barn eller syskon.