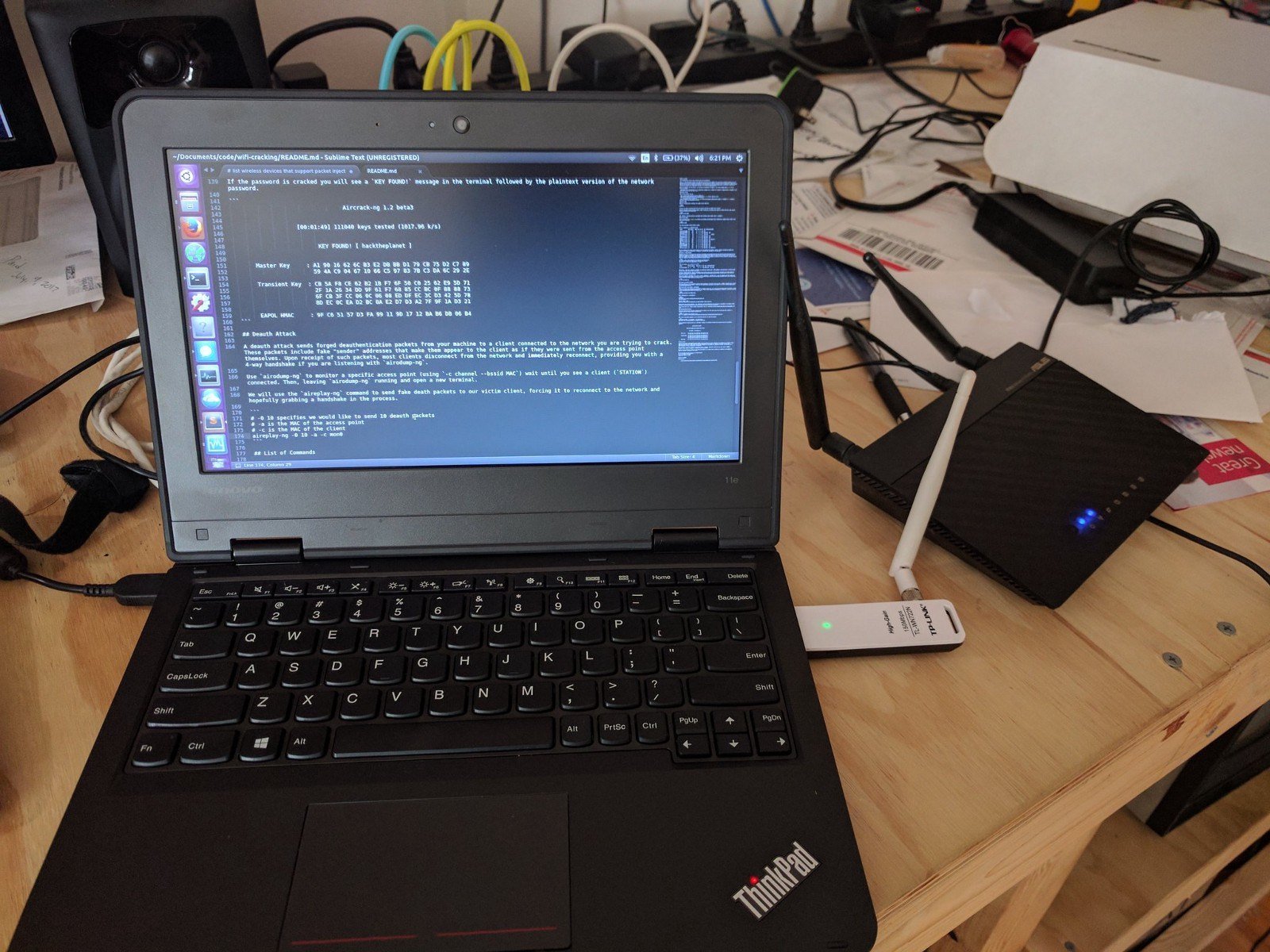

to jest krótki spacer-poprzez samouczek, który ilustruje, jak złamać sieci Wi-Fi, które są zabezpieczone za pomocą słabych haseł. Nie jest wyczerpująca, ale powinna być wystarczająca informacja, aby przetestować bezpieczeństwo własnej sieci lub włamać się do jednej w pobliżu. Atak opisany poniżej jest całkowicie pasywny (tylko nasłuchiwanie, nic nie jest transmitowane z komputera) i jest niemożliwy do wykrycia, pod warunkiem, że nie używasz hasła, które złamałeś. Opcjonalny aktywny atak deauthentication może być użyty do przyspieszenia procesu rozpoznania i jest opisany na końcu tego dokumentu.

jeśli znasz ten proces, możesz pominąć opisy i przejść do listy komend używanych na dole. Ten samouczek jest również opublikowany na GitHub. Przeczytaj tam najbardziej aktualną wersję i podświetlanie składni BASH.

Zastrzeżenie: to oprogramowanie / samouczek służy wyłącznie do celów edukacyjnych. Nie należy go wykorzystywać do nielegalnej działalności. Autor nie ponosi odpowiedzialności za jej wykorzystanie.

pierwsze kroki

ten poradnik zakłada, że:

- mają ogólną wygodę za pomocą wiersza poleceń

- uruchamiają dystrybucję Linuksa opartą na Debianie (najlepiej Kali linux)

- mają zainstalowane Aircrack-ng (

sudo apt-get install aircrack-ng) - mają kartę bezprzewodową obsługującą tryb monitora (polecam tę. Zobacz tutaj, aby uzyskać więcej informacji.)

pękanie sieci Wi-Fi

Tryb monitora

zacznij od listy interfejsów bezprzewodowych obsługujących tryb monitora z:

airmon-ng

jeśli nie widzisz interfejsu na liście, Twoja karta bezprzewodowa nie obsługuje trybu monitorowania 😞

Zakładamy, że nazwa twojego interfejsu bezprzewodowego towlan0 ale upewnij się, że aby użyć poprawnej nazwy, jeśli różni się od tej. Następnie umieścimy interfejs w trybie monitora:

airmon-ng start wlan0

Uruchomiwconfig. Powinieneś teraz zobaczyć nowy interfejs trybu monitora (prawdopodobnie mon0 lub wlan0mon).

Znajdź swój cel

rozpocznij słuchanie ramek beaconów 802.11 nadawanych przez pobliskie Routery bezprzewodowe za pomocą interfejsu monitora:

airodump-ng mon0

powinieneś zobaczyć wyjście podobne do tego, co jest poniżej.

na potrzeby tego demo, zdecydujemy się złamać hasło mojej sieci, „hackme”. Zapamiętaj adres MAC BSSID i numer kanału (CH) wyświetlany przezairodump-ng, ponieważ będziemy potrzebować ich obu do następnego kroku.

Przechwyć 4-drożny uścisk dłoni

WPA / WPA2 używa 4-drożnego uścisku dłoni do uwierzytelniania urządzeń w sieci. Nie musisz nic wiedzieć o tym, co to oznacza, ale musisz uchwycić jeden z tych uścisków dłoni, aby złamać hasło sieciowe. Te uściski dłoni występują, gdy urządzenie łączy się z siecią, na przykład, gdy sąsiad wraca do domu z pracy. Uchwycimy ten uścisk dłoni, kierując airmon-ng, aby monitorować ruch w docelowej sieci za pomocą wartości kanału i bssid odkrytych z poprzedniego polecenia.

teraz czekamy… po uchwyceniu uścisku dłoni powinieneś zobaczyć coś w stylu testowane klucze 111040 (1017.96 k / S)klucz znaleziony! Klucz główny : A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4a C9 04 67 10 66 C5 97 83 7b C3 DA 6C 29 2 klucz pośredni : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6f CB 3F CC 06 0C 06 08 Ed DF we 3C D3 42 5D 78 8d we 0C EA D2 BC 8a E2 D7 D3 A2 7F 9F 1a D3 21eapol HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

atak Deauth

atak deauth wysyła sfałszowane Pakiety deauthentication z twojej maszyny do klienta podłączonego do sieci, którą próbujesz złamać. Pakiety te zawierają fałszywe adresy "nadawców", które sprawiają, że wydają się klientowi tak, jakby zostały wysłane z samego punktu dostępu. Po otrzymaniu takich pakietów większość klientów odłącza się od sieci i natychmiast ponownie łączy, zapewniając 4-kierunkowy uścisk dłoni, jeśli słuchasz z airodump-ng.

użyjairodump-ng, aby monitorować określony punkt dostępu (używając-c channel --bssid MAC), aż zobaczysz podłączonego klienta (STATION). Podłączony klient wygląda mniej więcej tak, gdzie jest 64:BC:0C:48:97:F7 klient MAC.

teraz pozostawairodump-ng uruchomiony i otwórz nowy terminal. Użyjemy poleceniaaireplay-ng, aby wysłać fałszywe Pakiety deauth do naszego klienta ofiary, zmuszając go do ponownego połączenia się z siecią i miejmy nadzieję, że przy okazji uściśniemy dłoń.

opcjonalnie możesz nadawać Pakiety deauth do wszystkich podłączonych klientów za pomocą:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

po wysłaniu pakietów deauth wróć do swojegoairodump-ngproces i przy odrobinie szczęścia powinieneś teraz zobaczyć coś takiego w prawym górnym rogu:[ WPA handshake: 9C:5C:8E:C9:AB:C0. Teraz, gdy uchwyciłeś uścisk dłoni, powinieneś być gotowy na złamanie hasła sieciowego.

lista poleceń

Poniżej znajduje się lista wszystkich poleceń potrzebnych do złamania sieci WPA / WPA2, w kolejności, z minimalnym wyjaśnieniem.

Attribution

wiele informacji tutaj przedstawionych zostało zaczerpniętych z niesamowitego tutoriala Lewisa Encarnaciona. Podziękowania dla wspaniałych autorów i opiekunów, którzy pracują nad Aircrack-ng i Hashcat.

krzycz do DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp i Shark0der, którzy również podali sugestie i poprawki literówek na Reddit i GitHub. Jeśli jesteś zainteresowany wysłuchaniem proponowanych alternatyw dla WPA2, sprawdź niektóre z wspaniałych dyskusji na temat tego postu z wiadomościami hakerskimi.