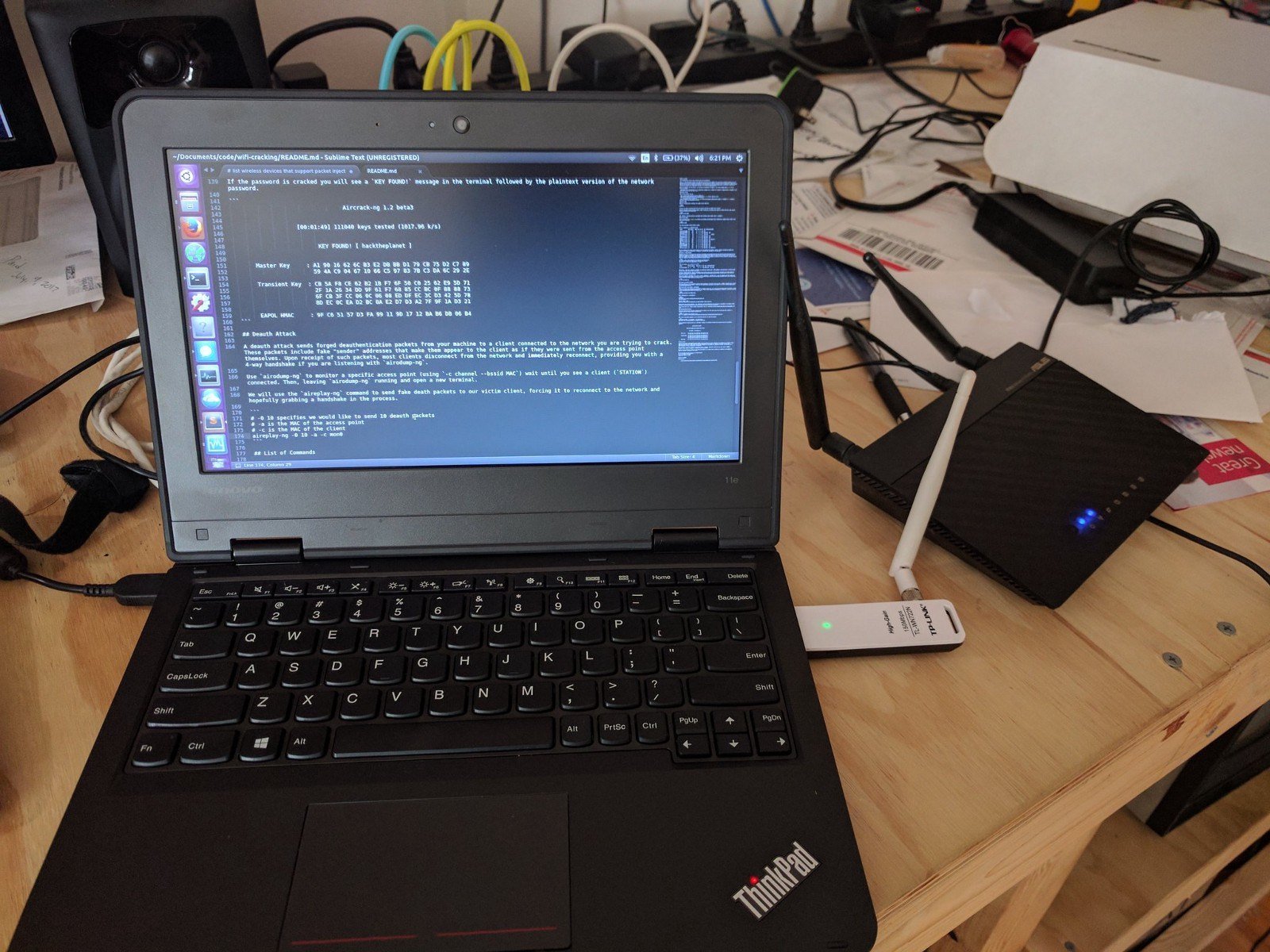

이것은 간단히 짚고 넘어가겠습니다 튜토리얼을 통해하는 방법을 설명하는 균열 Wi-Fi 네트워크를 사용하여 보안 취약한 암호. 그것은 철저하지 않지만,그것이 있어야에 대한 충분한 정보를 테스트하고 당신에게 당신의 자신의 네트워크의 보안 또는 휴식으로 하나 있습니다. 공격을 설명 아래는 전적으로 패시브(듣기만,아무것도 아이 방송 귀하의 컴퓨터에서)및을 검출하는 것은 불가능을 제공하지 않는 실제로 비밀번호를 사용하는 균열합니다. 선택적 능동적 인 인증 해제 공격은 정찰 프로세스의 속도를 높이는 데 사용될 수 있으며이 문서의 끝 부분에 설명되어 있습니다.

잘 알고 있는 경우 이 과정을 건너뛸 수 있습니다 설명하고 이동의 목록을 사용되는 명령을 아래에 있습니다. 이 튜토리얼은 GitHub 에도 게시됩니다. 가장 up-t0-date 버전 및 BASH 구문 강조를 위해 거기에서 읽으십시오.

면책 조항:이 소프트웨어/튜토리얼에 대한 교육 목적만 있습니다. 그것은 불법 활동에 사용되어서는 안됩니다. 저자는 그 사용에 대해 책임을지지 않습니다.

시작하기

이 자습서에서는 다음과 같이 가정합니다:

- 일반적인 비교할 수 없는 편안함을 사용하여 명령행

- 실행 debian-based linux 배포판을(바람직하게는 칼리 linux)

- 있 Aircrack-ng 설치(

sudo apt-get install aircrack-ng) - 무선카드 지원하는 모드(좋습니다. 자세한 내용은 여기를 참조하십시오.)

균열 Wi-Fi 네트워크

모니터링 모드

을 시작으로 목록은 무선 인터페이스를 지원하는 모드를 모니터링:

airmon-ng

보이지 않으면 인터페이스는 다음 당신의 무선카드 지원하지 않는 모니터 모드😞

wlan0그러나 사용하십시오의 올바른 이름을 경우 다릅니다. 다음으로,우리는 것이 장소 인터페이스로 모니터링 모드:

airmon-ng start wlan0

iwconfigmon0wlan0mon).

대상 찾기

듣기 시작하 802.11Beacon 프레임에서 방송,근처에 무선 라우터를 사용하 모니터 인터페이스:

airodump-ng mon0

비슷한 결과가 나타나야 합니다 무슨은 아래와 같습니다.

의 목적을 위해 이 데모리를 선택하는 균열 비밀번호의 내 네트워크,”hackme”. 을 기억하는 것이기 때문에 시스템이 리부팅 MAC 주소와 채널(CHairodump-ng,우리가 필요합니다 모두를 위해 다음 단계입니다.

4 방향 핸드 셰이크 캡처

WPA/WPA2 는 4 방향 핸드 셰이크를 사용하여 장치를 네트워크에 인증합니다. 그게 무슨 뜻인지 알 필요는 없지만 네트워크 암호를 해독하기 위해 이러한 핸드 셰이크 중 하나를 캡처해야합니다. 이러한 악수는 장치가 네트워크에 연결될 때마다(예:이웃이 직장에서 집으로 돌아올 때)발생합니다. 우리는 이 핸드쉐이크의 지시에 의해airmon-ng트래픽을 모니터링 하는 대상에서 네트워크를 사용하는 채널과 bssid 값에서 발견은 이전 명령입니다.

이제 우리는다면 너는 악수,다음과 같은 내용이 있어야 합니다.111040 키 테스트(1017.96k/s)키이 발견된다! Master Key:A1 90 16 62 6C B3E2DB BB D189 59 4A C9 04 67 10 66C5 97 83 7B C3DA6C29 2ETransient 키: CB5A F8CE62B2 1B F7 6F50C0 25 62E9 5D71 2F1A2668 85CC BC0F88 88 73 6F CB3F CC06 0C06 08ED DF EC3C D3 42 5D78 8D EC0C EA D2BC8A E2D7D3A2 7F9F1A D3 21EAPOL HMAC : 9F C6 51 57D3FA99 11 9D17 12BA B6DB06B4

Deauth 공격

A deauth 공격을 보냅 위조 비인증 패킷을 컴퓨터에서 클라이언트에 연결된 네트워크 당신이 시도하고 있는 균열합니다. 이러한 패킷에는 가짜"보낸 사람"주소가 포함되어있어 액세스 포인트 자체에서 보낸 것처럼 클라이언트에 표시됩니다. 을 받은 패킷,대부분의 클라이언트가 네트워크에서 분리하고 즉시 연결,당신에게 제공하는 4-way handshake 당신이 듣고 있다airodump-ng.

airodump-ng-c channel --bssid MACSTATION64:BC:0C:48:97:F7클라이언트 MAC.

airodump-ngaireplay-ng명령을 보내는 가짜 deauth 패킷을 우리의 피해자 클라이언트을 강제로 그것을 다시 연결하는 네트워크와 희망을 잡는 핸드셰이크에서 처리합니다.

할 수 있는 선택적으로 방송 deauth 패킷에 연결된 모든 클라이언트

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

일단 당신이 보낸 deauth 패킷을 다시 머리를 통해 귀하의airodump-ng[ WPA handshake: 9C:5C:8E:C9:AB:C0. 이제 핸드 셰이크를 캡처 했으므로 네트워크 암호를 해독 할 준비가되어 있어야합니다.

명령 목록

아래의 목록은 모든 명령하는 데 필요한 균열 WPA/WPA2 네트워크,기 위해서는 최소한의 설명이 있습니다.

저작자 표시

여기에 제시된 많은 정보는 Lewis Encarnacion 의 멋진 튜토리얼에서 수집되었습니다. Aircrack-ng 및 Hashcat 에서 일하는 멋진 저자와 유지 관리자에게도 감사드립니다.

밖으로 소리 DrinkMoreCodeMore,hivie7510,cprogrammer1994,hartzell,flennic,bhusang,tversteeg,gpetrousov,crowchirp 및 Shark0der 또한 제공하는 제안하고 오타 수정 사항에는 레딧 GitHub. 에 관심이 있다면 듣고 몇 가지 제안을 WPA2,의 일부를 확인에 대한 이 해커 뉴스 post.쩔짤쨌짱쨘째쩍 짹쨍쨌짹쨍 쨉챨철쨌 32 짹챈 30,13 첸 쩔짙쩔징징쩔짙째챠쨉쨉()째챠째쨈쩌쩐(1688-7662