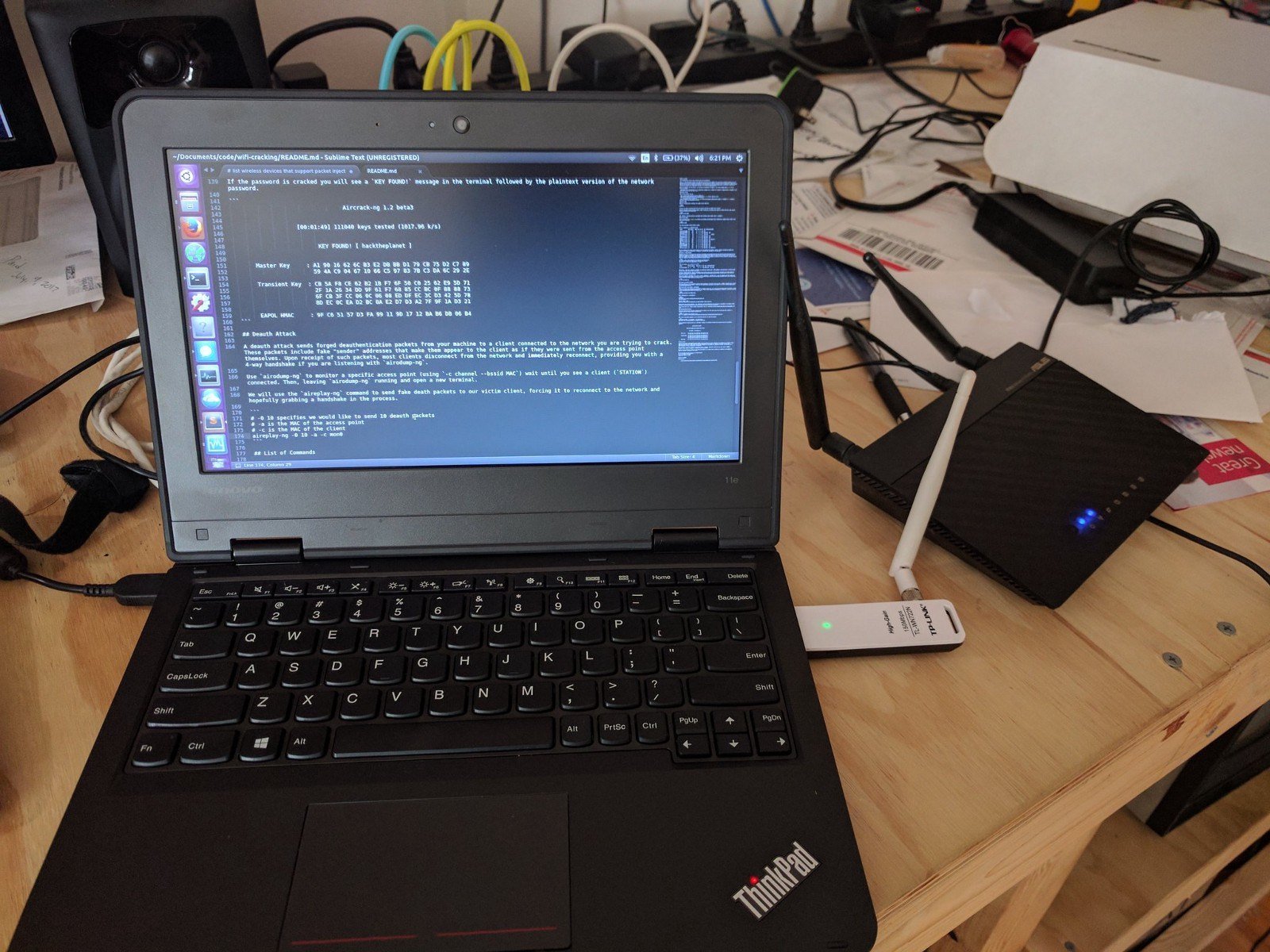

これは、Wi-Fiをクラックする方法を示す簡単なウォークスルーチュートリアルです弱いパスワードを使用して保護されているネットワーク。 それは網羅的ではありませんが、あなた自身のネットワークのセキュリティをテストしたり、近くのネットワークに侵入したりするのに十分な情報で 以下に概説されている攻撃は完全に受動的であり(リスニングのみ、コンピュータからは何も放送されません)、実際にクラックしたパスワードを使用しな オプションのアクティブ認証解除攻撃を使用して、偵察プロセスを高速化することができ、このドキュメントの最後に説明されています。p>

このプロセスに精通している場合は、説明をスキップして、下部に使用されるコマンドのリストにジャンプすることができます。 このチュートリアルはGitHubにも掲載されています。 最新の-t0-dateバージョンとBASH構文の強調表示については、そこを読んでください。

免責事項:このソフトウェア/チュートリアルは、教育目的のためのものです。 それは違法行為に使用すべきではありません。 著者はその使用について責任を負いません。 p>

はじめに

このチュートリアルでは、次のことを前提としています:

- コマンドラインを使用して一般的な快適性を持っています

- debianベースのlinuxディストロ(好ましくはKali linux)を実行しています

- Aircrack-ngがインストールされています(

sudo apt-get install aircrack-ng) - モニターモードをサポートするワイヤレスカードを持っています(私はこれをお勧めします。 詳細はこちらを参照してください。h2>

モニターモード

まず、モニターモードをサポートするワイヤレスインターフェイスをリストすることから始めます:

airmon-ng

インターフェイスがリストされていない場合は、ワイヤレスカードはモニターモードをサポートしていません😞

wlan0であると仮定しますが、異なる場合は正しい名前を使用してくださいこれから。 次に、インターフェイスをモニターモードにします。airmon-ng start wlan0

Run

iwconfigmon0wlan0mon)。ターゲットを見つける

モニターインターフェイスを使用して、近くのワイヤレスルーターによってブロードキャストされた802.11ビーコンフレームのリッスンを開始します。

airodump-ng mon0

以下のような出力が表示されるはずです。p>

このデモの目的のために、私たちは私のネットワークのパスワード、”hackme”をクラックすることを選択します。 次のステップでは両方が必要になるため、BSSID MACアドレスとチャネル(

CHairodump-ngで表示します。4方向ハンドシェイクをキャプチャ

WPA/WPA2は、4方向ハンドシェイクを使用してネットワークへのデバイスを認証します。 あなたはそれが何を意味するのかについて何も知る必要はありませんが、ネットワークパスワードを解読するためにこれらの握手のいずれかをキャプ これらのハンドシェイクは、デバイスがネットワークに接続するたびに、たとえば隣人が仕事から家に帰ったときに発生します。 このハンドシェイクをキャプチャするには、

airmon-ngに、前のコマンドから検出されたチャネルとbssid値を使用してターゲットネットワーク上のトラフィッp>今、私たちは待って…あなたはハンドシェイクをキャプチャしたら、あなたはのようなものが表示されるはずです

111040keys tested(1017.96k/s)KEY FOUND! マスター・キー:A1 90 16 62 6C B3E2DB BB D189 59 4A C9 04 67 10 66C5 97 83 7B C3DA6C29 2Etransientキー:CB5A F8セリウム62B2 1B F7 6F50C0 25 62E9 5D71 2F1A2668 85CC BC0F88 88 73 6F Cb3f cc06 0C06 08Ed DF EC3C d3 42 5D78 8d ec0c EA D2Bc8A E2D7D3A2 7f9f1A D3 21eapol hmac : 9F C6 51 57D3FA99 11 9D17 12BA B6DB06B4Deauth攻撃

deauth攻撃は、マシンから偽造された認証解除パケットを、クラックしようとしているネ これらのパケットには、アクセスポイント自体から送信されたかのようにクライアントに表示される偽の"送信者"アドレスが含まれます。 このようなパケットを受信すると、ほとんどのクライアントはネットワークから切断してすぐに再接続し、

airodump-ng-c channel --bssid MACSTATION64:BC:0C:48:97:F7クライアントMAC。ここで、airodump-ngaireplay-ngコマンドを使用して、偽のdeauthパケットを被害者クライアントに送信し、強制的にネットワークに再接続し、プロセス内のハンドシェイクを必要に応じて、接続されているすべてのクライアントにdeauthパケットをブロードキャストすることができます。

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

deauthパケットを送信したら、

airodump-ng[ WPA handshake: 9C:5C:8E:C9:AB:C0。 今、あなたは、ネットワークのパスワードをクラックする準備ができている必要がありますハンドシェイクをキャプチャしました。コマンドのリスト

以下は、最小限の説明で、順番に、WPA/WPA2ネットワークをクラックするために必要なすべてのコマンドのリス

Attribution

ここに提示された情報の多くは、Lewis Encarnacionの素晴らしいチュートリアルから収集されました。 また、Aircrack-ngとHashcatで働く素晴らしい著者とメンテナに感謝します。また、RedditとGitHubの上で提案や誤字修正を提供DrinkMoreCodeMore、hivie7510、cprogrammer1994、hartzell、flennic、bhusang、tversteeg、gpetrousov、crowchirpとShark0Derに叫びます。 あなたはWPA2にいくつかの提案された代替案を聞くことに興味がある場合は、このハッカーのニュースポスト上の素晴らしい議論のいくつかをチェッ

2019年1月11日