hogyan lehet feltörni a gyenge jelszavakkal biztosított Wi-Fi hálózatokat. Ez nem kimerítő, de elegendő információnak kell lennie ahhoz, hogy tesztelje saját hálózatának biztonságát, vagy betörjön egy közeli helyre. Az alábbiakban vázolt támadás teljesen passzív (csak hallgatás, semmi sem sugároz a számítógépről), és lehetetlen észlelni, feltéve, hogy valójában nem használja a feltörött jelszót. A felderítési folyamat felgyorsítására egy opcionális aktív deauthentication attack is használható, amelyet a dokumentum végén ismertetünk.

ha ismeri ezt a folyamatot, kihagyhatja a leírásokat, majd ugorhat az alján használt parancsok listájára. Ez a bemutató is felkerül GitHub. Olvassa el ott a legtöbb up-t0-date verzió és bash szintaxis kiemelése.

jogi nyilatkozat: Ez a szoftver / bemutató csak oktatási célokra szolgál. Nem szabad illegális tevékenységre használni. A szerző nem felelős a használatáért.

az első lépések

ez a bemutató feltételezi, hogy:

- általános comfortability a parancssor segítségével

- fut egy debian alapú linux disztribúció (lehetőleg Kali linux)

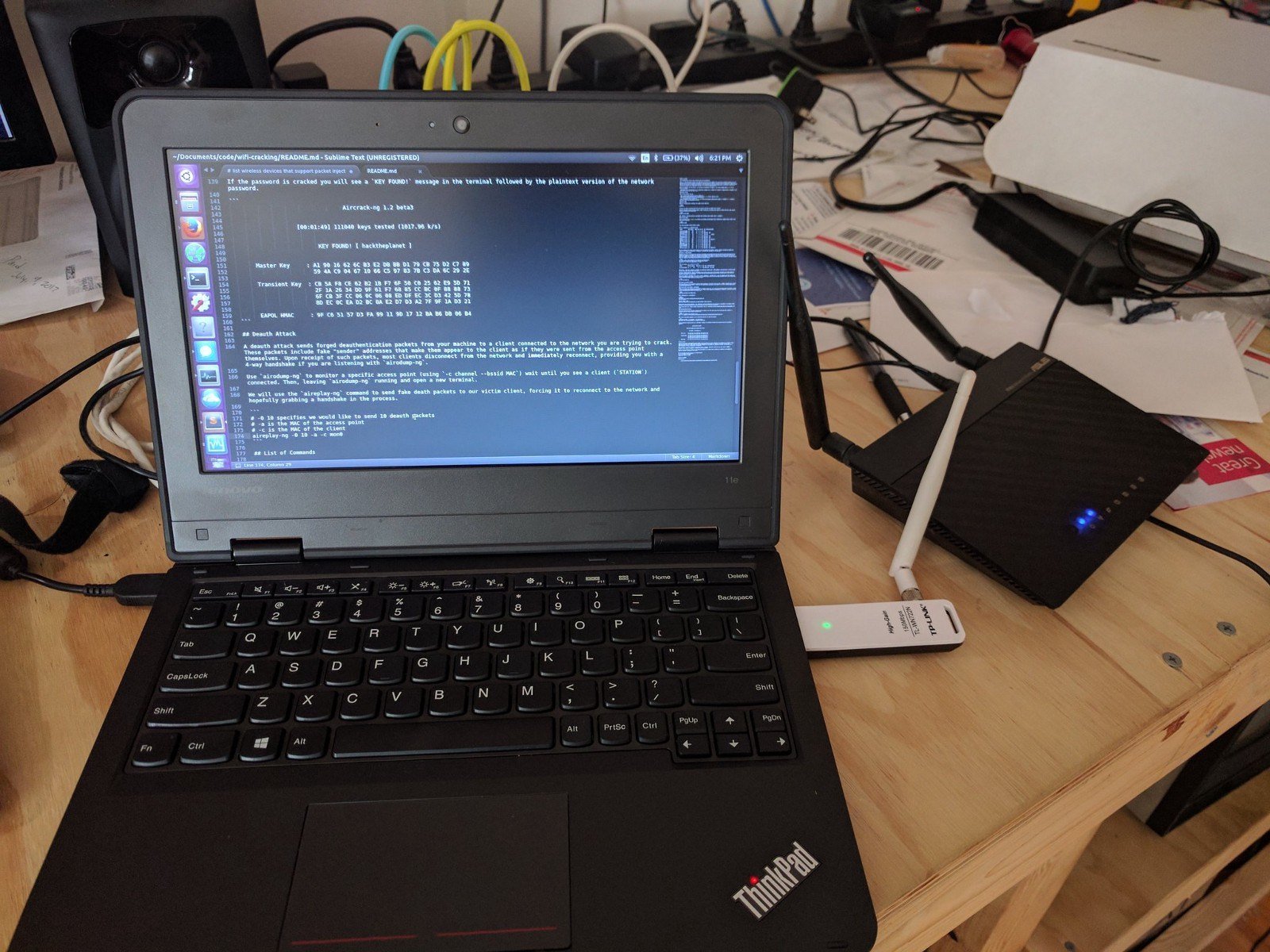

- Van Aircrack-ng telepített (

sudo apt-get install aircrack-ng) - vezeték nélküli kártya, amely támogatja a monitor mód (én ezt ajánlanám. További információkért lásd itt.)

Wi-Fi hálózat feltörése

Monitor mód

Kezdje a monitor módot támogató vezeték nélküli interfészek felsorolásával:

airmon-ng

ha nem látja a felsorolt interfészt, akkor a vezeték nélküli kártya nem támogatja a monitor módot 😞

feltételezzük, hogy a vezeték nélküli interfész neve wlan0 de győződjön meg róla a helyes név használata, ha ettől eltér. Ezután az interfészt monitor módba helyezzük:

airmon-ng start wlan0

Run iwconfig. Most látnia kell egy új monitor mód interfészt (valószínűleg mon0vagy wlan0mon).

keresse meg a célt

kezdjen el hallgatni a közeli vezeték nélküli útválasztók által sugárzott 802.11 Jelzőfénykereteket a monitor felületén:

airodump-ng mon0

az alábbiakhoz hasonló kimenetet kell látnia.

a demo alkalmazásában úgy döntünk, hogy feltörjük a hálózatom jelszavát, a”hackme” – t. Ne felejtse el a BSSID MAC címet és csatornát (CH) a airodump-ng által megjelenített szám, mivel mindkettőre szükségünk lesz a következő lépéshez.

elfog egy 4-utas kézfogás

WPA/WPA2 használ egy 4-utas kézfogás hitelesíteni eszközök a hálózathoz. Nem kell semmit tudnia arról, hogy ez mit jelent, de meg kell ragadnia az egyik kézfogást a hálózati jelszó feltörése érdekében. Ezek a kézfogások akkor fordulnak elő, amikor egy eszköz csatlakozik a hálózathoz, például amikor a szomszéd hazatér a munkából. Elkapjuk ezt a kézfogás irányítja airmon-ng figyelemmel a forgalom a target-hálózat használata a csatorna bssid értékek felfedezte az előző parancsot.

most várunk… miután elfogott egy kézfogás, meg kell látni valamit, mint a 111040 kulcsok tesztelt (1017.96 k/s)kulcs található! Mester kulcs : A1 90 16 62 6c B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4a C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2ETransient kulcs : CB 5A F8 CE 62 B2 1B F7 6f 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9f 61 F7 68 85 CC BC 0F 88 88 73 6f CB 3F cc 06 0C 06 08 Ed DF EC 3C D3 42 5D 78 8d EC 0c EA D2 BC 8a E2 D7 D3 A2 7f 9f 1a D3 21eapol HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth Attack

a deauth attack hamis deauthentication csomagokat küld a gépéről a hálózathoz csatlakoztatott ügyfélnek, amelyet megpróbál feltörni. Ezek a csomagok hamis "feladó" címeket tartalmaznak, amelyek úgy jelennek meg az ügyfél számára, mintha maguk a hozzáférési pontból küldték volna őket. Miután megkapta az ilyen csomagokat, a legtöbb ügyfél húzza ki a hálózatból, majd azonnal újra, feltéve, hogy egy 4-utas kézfogás, ha hallgat airodump-ng.

Useairodump-ng egy adott hozzáférési pont ellenőrzéséhez (-c channel --bssid MAC), amíg meg nem jelenik egy ügyfél (STATION). A csatlakoztatott ügyfél így néz ki, hol van 64:BC:0C:48:97:F7 az ügyfél MAC.

most hagyjaairodump-ng futtasson és nyisson meg egy új terminált. Aaireplay-ng parancs segítségével hamis deauth csomagokat küldünk az áldozat kliensünknek, arra kényszerítve, hogy újra csatlakozzon a hálózathoz, és remélhetőleg megragad egy kézfogást a folyamat során.

tetszés szerint deauth csomagokat sugározhat az összes csatlakoztatott ügyfélnek:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

miután elküldte a deauth csomagokat, menjen vissza a airodump-ngfolyamat, és egy kis szerencsével a jobb felső sarokban valami hasonlót kell látnod: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Most, hogy elfogott egy kézfogást, készen kell állnia a hálózati jelszó feltörésére.

parancsok listája

az alábbiakban felsoroljuk a WPA/WPA2 hálózat feltöréséhez szükséges összes parancsot, minimális magyarázattal.

Attribution

az itt bemutatott információk nagy részét Lewis Encarnacion félelmetes bemutatójából gyűjtötték össze. Köszönet továbbá a félelmetes szerzők és karbantartók, akik dolgoznak Aircrack-ng és Hashcat.

kiabál ki DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp és Shark0der, aki szintén javaslatokat és elírás javítások Reddit és GitHub. Ha érdekli a WPA2 néhány javasolt alternatívájának meghallgatása, nézze meg a Hacker News post nagyszerű beszélgetését.