tämä on lyhyt läpivalaisu opetusohjelma, joka havainnollistaa miten murtaa Wi-Fi-verkot, jotka on suojattu heikoilla salasanoilla. Se ei ole tyhjentävä, mutta sen pitäisi riittää tietoa, jotta voit testata oman verkon tietoturvaa tai murtautua lähelle. Alla kuvattu hyökkäys on täysin passiivinen (vain kuuntelu, mitään ei lähetetä tietokoneelta) ja sitä on mahdotonta havaita, jos et itse käytä murtamaasi salasanaa. Vapaaehtoista aktiivista deauthentication-hyökkäystä voidaan käyttää nopeuttamaan tiedusteluprosessia, ja se kuvataan tämän asiakirjan lopussa.

jos tämä prosessi on sinulle tuttu, voit ohittaa kuvaukset ja siirtyä alempana olevaan listaan käytetyistä komennoista. Tämä opetusohjelma on myös lähetetty GitHub. Lue se siellä kaikkein up-T0-päivämäärä versio ja BASH syntaksin korostus.

DISCLAIMER: Tämä ohjelmisto / opetusohjelma on tarkoitettu vain opetustarkoituksiin. Sitä ei saa käyttää laittomaan toimintaan. Tekijä ei ole vastuussa sen käytöstä.

aloittaminen

tämä opetusohjelma olettaa, että:

- on yleinen viihtyvyys komentorivillä

- käyttävät debian-pohjaista linux-distroa (mieluiten Kali linux)

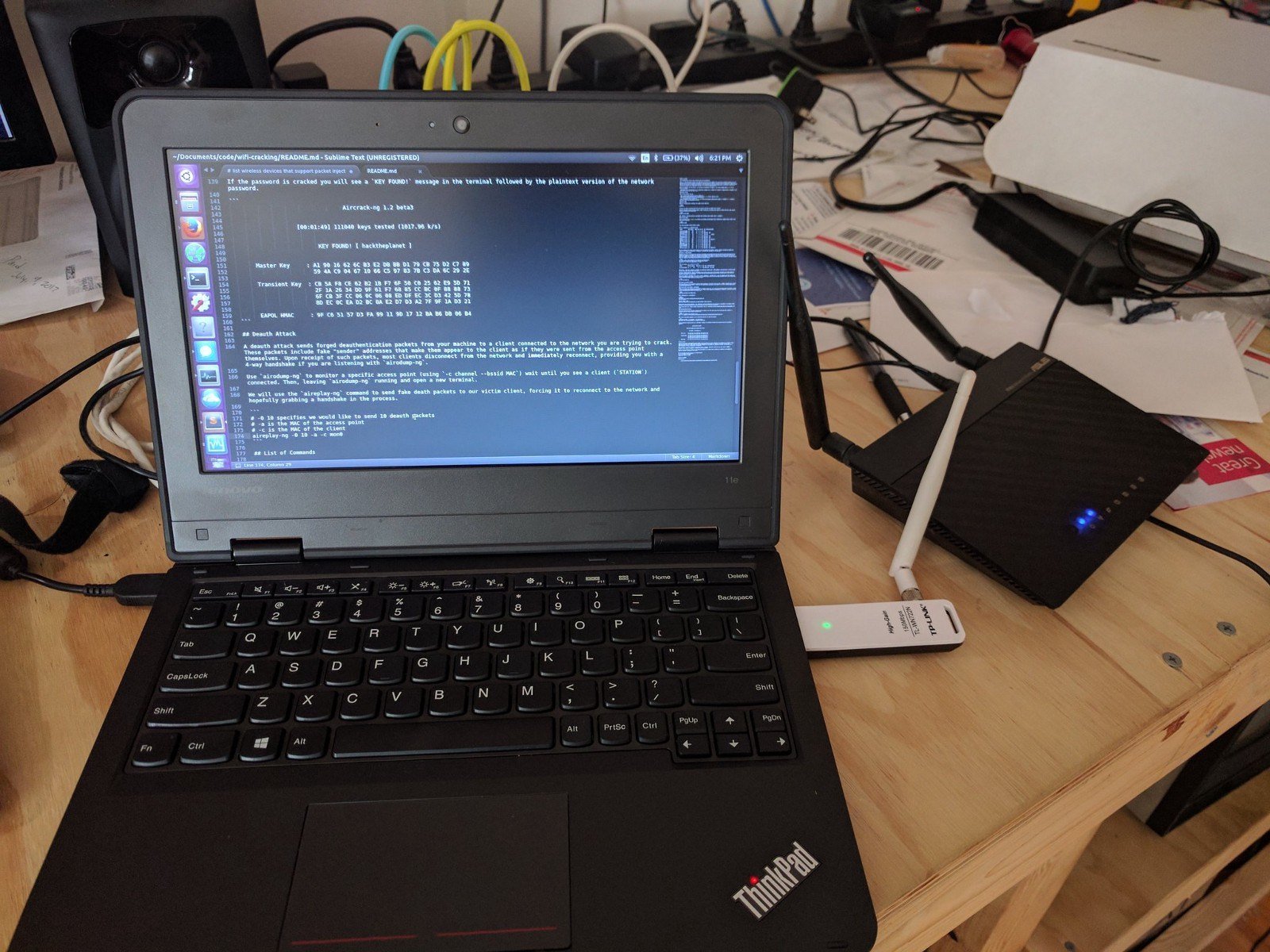

- on asennettu Aircrack-ng (

sudo apt-get install aircrack-ng) - on langaton kortti, joka tukee näyttötilaa (suosittelen tätä. Katso lisätietoja täältä.)

Wi-Fi-verkon murtaminen

näyttötila

Aloita listaamalla langattomat liitännät, jotka tukevat näyttötilaa:

airmon-ng

jos et näe liittymää listattuna, langaton korttisi ei tue näyttötilaa 😞

oletamme langattoman liittymän nimen olevan wlan0 mutta ole varma käyttää oikeaa nimeä, jos se eroaa tästä. Seuraavaksi asetamme rajapinnan monitoritilaan:

airmon-ng start wlan0

Run iwconfig. Nyt pitäisi nähdä Uusi näyttötilan käyttöliittymä listattuna (todennäköisesti mon0 tai wlan0mon).

Etsi kohteesi

Aloita läheisten langattomien reitittimien lähettämien 802.11 Majakkakehysten kuuntelu näyttöliittymän avulla:

airodump-ng mon0

sinun pitäisi nähdä tuloste samanlaisena kuin alla.

tätä demoa varten päätämme murtaa verkkoni salasanan, ”hackmen”. Muista BSSID MAC-osoite ja kanava (CH) numero sellaisena kuin se näkyy airodump-ng, sillä tarvitsemme niitä molempia seuraavaan vaiheeseen.

kaapata 4-suuntainen kädenpuristus

WPA / WPA2 käyttää 4-suuntaista kädenpuristusta laitteiden todentamiseen verkkoon. Sinun ei tarvitse tietää mitään siitä, mitä se tarkoittaa, mutta sinun täytyy kaapata yksi näistä kädenpuristuksia, jotta murtaa verkon salasana. Nämä kättelyt tapahtuvat aina, kun laite kytkeytyy verkkoon, esimerkiksi silloin, kun naapuri palaa töistä kotiin. Tallennamme tämän kädenpuristuksen ohjaamalla airmon-ng seuraamaan kohdeverkon liikennettä aiemmasta komennosta löydettyjen kanava-ja bssid-arvojen avulla.

nyt odotellaan… kun on napannut kädenpuristuksen, pitäisi nähdä jotain

Deauth Attack

deauth attack lähettää väärennettyjä deauthentication-paketteja koneeltasi asiakkaalle, joka on kytketty verkkoon, jota yrität murtaa. Nämä paketit sisältävät väärennettyjä ”lähettäjä” – osoitteita, jotka saavat ne näyttämään asiakkaalle ikään kuin ne olisi lähetetty tukiasemasta itse. Vastaanotettuaan tällaisia paketteja useimmat asiakkaat katkaisevat yhteyden verkkoon ja yhdistävät välittömästi uudelleen, jolloin saat 4-suuntaisen kädenpuristuksen, jos kuuntelet airodump-ng.

käytä airodump-ng tietyn tukiaseman seuraamiseen (käyttäen -c channel --bssid MAC), kunnes näet asiakkaan (STATION) kytkettynä. Kytketty asiakas näyttää jotakuinkin tältä, missä on 64:BC:0C:48:97:F7 asiakas MAC.

nyt, jätä airodump-ng käynnissä ja avaa Uusi pääte. Käytämme aireplay-ng – komentoa lähettääksemme fake deauth-paketteja uhri-asiakkaallemme, pakottaen sen uudelleen verkkoon ja toivottavasti tarttumalla kättelyyn prosessissa.

voit vaihtoehtoisesti lähettää deauth-paketteja kaikille liitetyille asiakkaille:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

kun olet lähettänyt deauth-paketit, suuntaa takaisin airodump-ngprosessi, ja hyvällä tuurilla teidän pitäisi nyt nähdä jotain tällaista oikeassa yläkulmassa: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Nyt kun olet napannut kädenpuristuksen, sinun pitäisi olla valmis murtamaan verkon salasana.

luettelo komennoista

alla on luettelo kaikista WPA / WPA2-verkon murtamiseen tarvittavista komennoista järjestyksessä, vähäisin selityksin.

Attribution

suuri osa tässä esitetystä tiedosta on peräisin Lewis Encarnacionin mahtavasta ohjaustyöstä. Kiitos myös mahtava kirjoittajat ja ylläpitäjät, jotka työskentelevät Aircrack-ng ja Hashcat.

Huutakaa drinkmorecodemorelle, hivie7510: lle, cprogrammer1994: lle, hartzellille, flennicille, bhusangille, tversteegille, gpetrousoville, crowchirpille ja Shark0derille, jotka antoivat myös Redditissä ja GitHubissa ehdotuksia ja kirjoitusvirhekorjauksia. Jos olet kiinnostunut kuulemaan joitakin ehdotettuja vaihtoehtoja WPA2, Tutustu joitakin suuri keskustelu tässä Hacker News post.