dette er en kort gennemgang tutorial, der illustrerer sådan knækker du trådløse netværk, der er sikret ved hjælp af svage adgangskoder. Det er ikke udtømmende, men det skal være nok information for dig at teste dit eget netværks sikkerhed eller bryde ind i en i nærheden. Angrebet skitseret nedenfor er helt passivt (kun lytter, intet udsendes fra din computer), og det er umuligt at opdage, forudsat at du ikke rent faktisk bruger den adgangskode, du knækker. Et valgfrit aktivt deauthenticationsangreb kan bruges til at fremskynde rekognosceringsprocessen og beskrives i slutningen af dette dokument.

hvis du er bekendt med denne proces, kan du springe beskrivelserne over og springe til en liste over de kommandoer, der bruges nederst. Denne tutorial er også lagt ud på GitHub. Læs det der for den mest up-t0-date version og BASH syntaksfremhævning.

DISCLAIMER: Dette program/tutorial er kun til uddannelsesmæssige formål. Det bør ikke bruges til ulovlig aktivitet. Forfatteren er ikke ansvarlig for dens anvendelse.

Kom godt i gang

denne tutorial antager, at du:

- har en generel komfort ved hjælp af kommandolinjen

- kører en debian-baseret distribution (helst Kali-distribution)

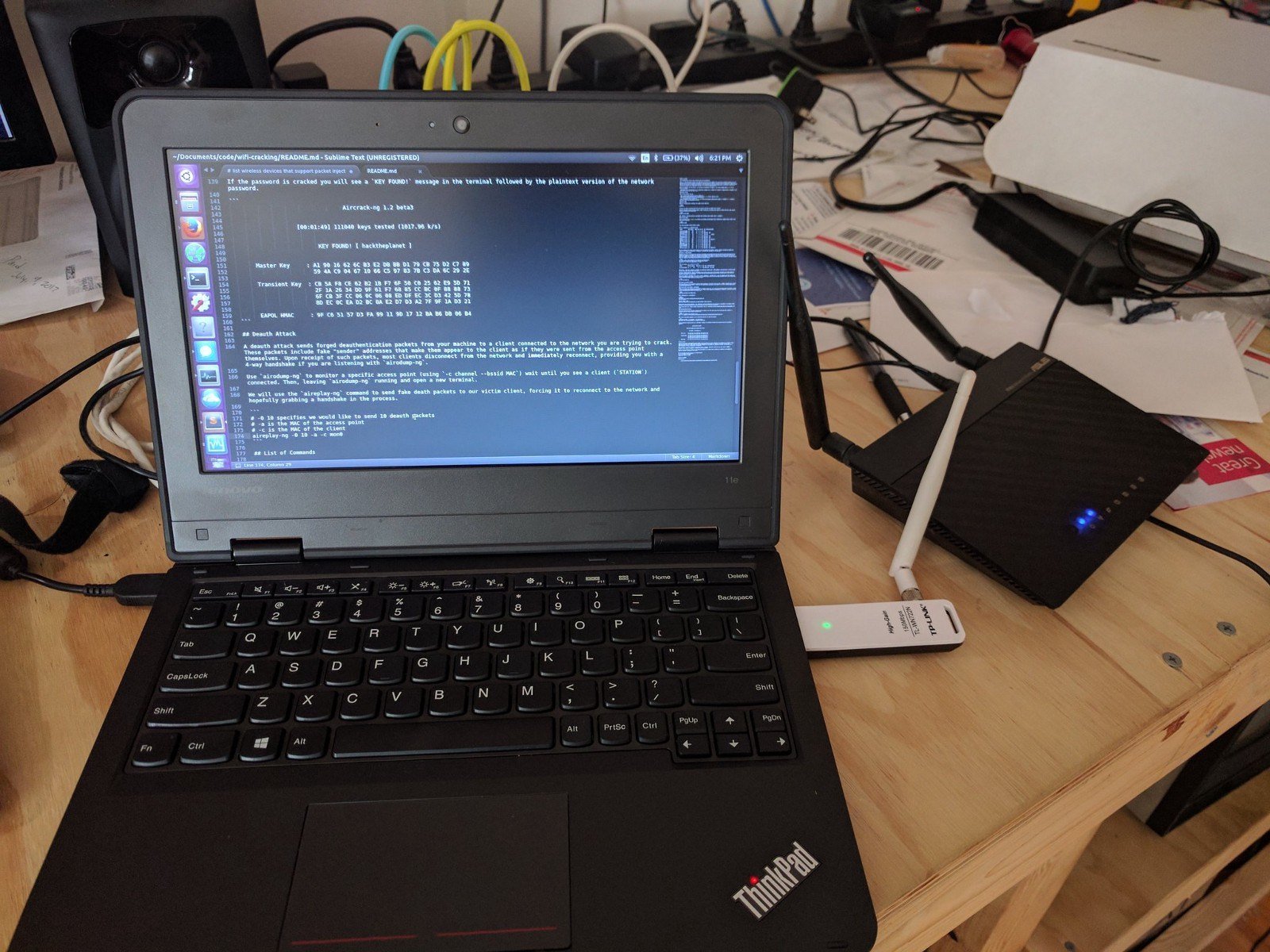

- har Aircrack-ng installeret (

sudo apt-get install aircrack-ng) - har et trådløst kort, der understøtter skærmtilstand (jeg anbefaler denne. Se her for mere info.)

Cracking et trådløst netværk

Monitor Mode

Begynd med at liste trådløse grænseflader, der understøtter monitor mode med:

airmon-ng

hvis du ikke kan se en grænseflade, der er angivet, understøtter dit trådløse kort ikke skærmmodus prist

vi antager, at dit trådløse interfacenavn er wlan0 men vær sikker på, at dit at bruge det korrekte navn, hvis det adskiller sig fra dette. Dernæst placerer vi grænsefladen i skærmtilstand:

airmon-ng start wlan0

Køriwconfig. Du skal nu se en ny skærmtilstandsgrænseflade opført (sandsynligvis mon0 eller wlan0mon).

Find dit mål

begynd at lytte til 802.11 Beacon frames udsendt af nærliggende trådløse routere ved hjælp af din skærmgrænseflade:

airodump-ng mon0

du skal se output svarende til det, der er nedenfor.

med henblik på denne demo vælger vi at knække adgangskoden til mit netværk,”hackme”. Husk bssid MAC-adresse og kanal (CH) nummer som vist af airodump-ng, da vi har brug for dem begge til næste trin.

Tag et 4-vejs håndtryk

APV / apa2 bruger et 4-vejs håndtryk til at godkende enheder til netværket. Du behøver ikke at vide noget om, hvad det betyder, men du skal fange et af disse håndtryk for at knække netværksadgangskoden. Disse håndtryk forekommer, når en enhed opretter forbindelse til netværket, for eksempel når din nabo vender hjem fra arbejde. Vi fanger dette håndtryk ved at dirigere airmon-ng for at overvåge trafik på målnetværket ved hjælp af kanal-og bssid-værdierne opdaget fra den forrige kommando.

nu venter vi… når du har taget et håndtryk, skal du se noget som 111040 nøgler testet (1017.96 k/S)nøgle fundet! Hovednøgle : A1 90 16 62 6c B3 E2 DB BB D1 79 CB 75 D2 C7 89 59 4A C9 04 67 10 66 C5 97 83 7b C3 da 6C 29 2transientnøgle : CB 5a F8 CE 62 B2 1b F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6F CB 3F cc 06 0C 06 08 Ed DF EC 3c D3 42 5d 78 8D EC 0C EA D2 BC 8a E2 D7 D3 A2 7F 9F 1a D3 21eapol HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth Attack

et DeAuth-angreb sender smedede deauthenticationspakker fra din maskine til en klient, der er tilsluttet det netværk, du prøver at knække. Disse pakker inkluderer falske" afsender " - adresser, der får dem til at vises for klienten, som om de blev sendt fra adgangspunktet selv. Efter modtagelse af sådanne pakker afbrydes de fleste klienter fra netværket og forbindes straks igen, hvilket giver dig et 4-vejs håndtryk, hvis du lytter med airodump-ng.

brugairodump-ngtil at overvåge et specifikt adgangspunkt (ved hjælp af-c channel --bssid MAC), indtil du ser en klient (STATION) tilsluttet. En tilsluttet klient ser sådan ud, hvor er 64:BC:0C:48:97:F7 klienten MAC.

lad nu airodump-ng køre og åbne en ny terminal. Vi bruger kommandoen aireplay-ng til at sende falske DeAuth-pakker til vores offerklient og tvinge den til at oprette forbindelse igen til netværket og forhåbentlig gribe et håndtryk i processen.

du kan eventuelt udsende DeAuth-pakker til alle tilsluttede klienter med:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

når du har sendt DeAuth-pakkerne, skal du gå tilbage til din airodump-ngproces og med lidt held skal du nu se noget som dette øverst til højre: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Nu hvor du har fanget et håndtryk, skal du være klar til at knække netværksadgangskoden.

liste over kommandoer

nedenfor er en liste over alle de kommandoer, der er nødvendige for at knække et APV / APV2-netværk i rækkefølge med minimal forklaring.

Attribution

meget af de oplysninger, der præsenteres her, blev hentet fra Levis Encarnacions fantastiske tutorial. Tak også til de fantastiske forfattere og vedligeholdere, der arbejder på Aircrack-ng og Hashcat.

råb ud for at Drikkemorecodemore, hivie7510, cprogrammer1994, Hart, flennic, bhusang, tversteeg, gpetrousov, kråkirp og Shark0der, der også leverede forslag og skrivefejl på Reddit og GitHub. Hvis du er interesseret i at høre nogle foreslåede alternativer til APV2, så tjek nogle af de store diskussioner om dette Hacker-Nyhedsindlæg.