Toto je stručný projít tutoriál, který ukazuje, jak crack Wi-Fi sítí, které jsou zajištěny pomocí slabých hesel. Není to vyčerpávající, ale mělo by to být dost informací, abyste mohli otestovat zabezpečení své vlastní sítě nebo se vloupat do blízké sítě. Útok je uvedeno níže, je zcela pasivní (poslech pouze, nic není vysílání z vašeho počítače), a to je nemožné zjistit, za předpokladu, že nechcete skutečně použít heslo, které jste bezva. Volitelný aktivní deautentizační útok může být použit k urychlení průzkumného procesu a je popsán na konci tohoto dokumentu.

pokud jste s tímto procesem obeznámeni, můžete přeskočit popisy a přejít na seznam příkazů použitých dole. Tento tutoriál je také zveřejněn na Githubu. Přečtěte si ji tam pro nejaktuálnější verzi t0 a zvýraznění syntaxe Bash.

DISCLAIMER: tento software / výukový program je určen pouze pro vzdělávací účely. Neměl by být používán k nezákonné činnosti. Autor není zodpovědný za jeho použití.

Začínáme

tento tutoriál předpokládá, že:

- obecné pohodlí pomocí příkazového řádku

- běží debian linux distro (nejlépe Kali linux)

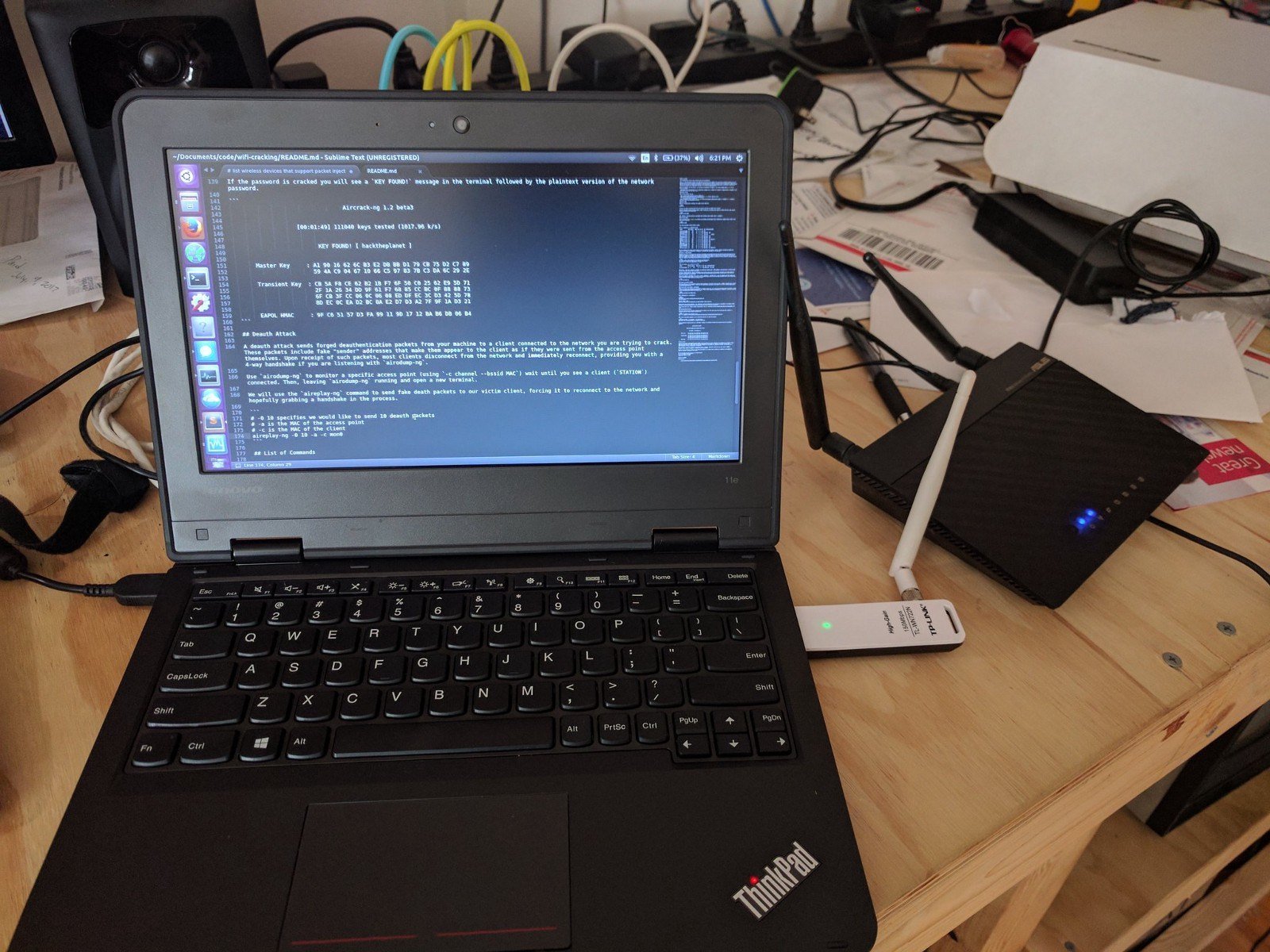

- Aircrack-ng nainstalován (

sudo apt-get install aircrack-ng) - Má bezdrátovou kartu, která podporuje režim monitoru (doporučuji tento jeden. Více informací naleznete zde.)

praskání sítě Wi-Fi

režim monitoru

začněte seznamem bezdrátových rozhraní, která podporují režim monitoru s:

airmon-ng

Pokud není vidět rozhraní uvedené pak se vaše bezdrátová karta nepodporuje režim monitoru 😞

Budeme předpokládat, bezdrátové rozhraní název je wlan0, ale ujistěte se, že používáte správný název, pokud se liší od tohoto. Dále budeme místo rozhraní do režimu monitoru:

airmon-ng start wlan0

iwconfig. Nyní byste měli vidět nové rozhraní režimu monitoru (pravděpodobně mon0 nebo wlan0mon).

Najít Svůj Cíl

Začít poslouchat 802.11 Beacon rámců vysílaných okolních bezdrátových směrovačů pomocí rozhraní monitoru:

airodump-ng mon0

Byste měli vidět výstup podobný tomu, co je níže.

pro účely tohoto dema se rozhodneme prolomit heslo mé sítě „hackme“. Zapamatujte si MAC adresu BSSID a číslo kanálu (CH), jak je zobrazeno airodump-ng, protože je budeme potřebovat pro další krok.

Capture a 4-way Handshake

WPA / WPA2 používá 4-way handshake k ověření zařízení do sítě. Nemusíte vědět nic o tom, co to znamená, Ale musíte zachytit jeden z těchto handshakes, abyste prolomili síťové heslo. K těmto handshakes dochází vždy, když se zařízení připojí k síti, například když se váš soused vrátí z práce domů. Tento handshake zachytíme nasměrováním airmon-ng k monitorování provozu v cílové síti pomocí hodnot kanálu a bssid zjištěných z předchozího příkazu.

Teď budeme čekat… Jakmile jste zachytil potřesení rukou, měli byste vidět něco jako 111040 klíče testovány (1017.96 k/s)KLÍČ NAŠEL! Hlavní Klíč : A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2, C7 89 59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2ETransient Klíč : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71 2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73 6F CB 3F CC 06 0C 06 08 ED DF ES 3C D3 42 5D 78 8D ES 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4

Deauth Útok

deauth útok posílá kované deauthentication pakety z vašeho počítače, aby klient připojen k síti, kterou se snaží rozlousknout. Tyto pakety obsahují falešné "odesílatel" adresy, které se jim jeví klientovi jako by byly odeslány od přístupového bodu sami. Po obdržení takové pakety, většina klientů odpojte od sítě a okamžitě znovu připojit, a poskytuje tak s 4-way handshake, pokud jste poslechu s airodump-ng.

airodump-ng sledovat konkrétní přístupový bod (pomocí -c channel --bssid MAC), dokud neuvidíte klienta (STATION) připojen. Připojený klient vypadá nějak takto, kde je 64:BC:0C:48:97:F7 klient MAC.

nyní nechte airodump-ng spustit a otevřít nový terminál. Budeme používat aireplay-ng příkaz k odeslání falešné deauth pakety, aby naše oběť klienta, nutí je, aby znovu připojit k síti, a doufejme, že se chytil ruky v procesu.

můžete volitelně vysílání deauth pakety na všechny připojené klienty s:

# not all clients respect broadcast deauths thoughaireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

Jakmile jste poslal deauth pakety, vraťte se do vašeho airodump-ngproces, a s trochou štěstí nyní byste měli vidět něco takového v pravém horním rohu: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Nyní, když jste zachytili handshake, měli byste být připraveni prolomit síťové heslo.

Seznam Příkazů

Níže je uveden seznam všech příkazů potřebných k prolomení WPA/WPA2 sítě, v pořadí, s minimální vysvětlení.

Atribuce

informace zde prezentované je převzato z Lewis Encarnacion je skvělý tutorial. Díky také úžasným autorům a správcům, kteří pracují na Aircrack-ng a Hashcat.

Křičet na DrinkMoreCodeMore, hivie7510, cprogrammer1994, hartzell, flennic, bhusang, tversteeg, gpetrousov, crowchirp a Shark0der, který také za předpokladu, návrhy a typo opravy na Reddit a GitHub. Pokud máte zájem slyšet některé navrhované alternativy k WPA2, podívejte se na některé skvělé diskuse o tomto hackerském zpravodajském příspěvku.